Keiner soll es erraten

Passwörter, Passwort-Manager und Datei-/Festplattenverschlüsselung

Dozenten: Rainer R. | Xan H. | Tobias R.

Let's have a party!

- Ein Wort zur Vorsicht

- Sesam öffne dich: Geheime Zugänge

(Toby) - Schlüsselmeister: PasswordManager

(Toby/Xan) - Keiner soll es erraten: Symmetrische Verschlüsselung

(Rainer) - TopSecret: Datei und Festplattenverschlüsslung

(Xan/Rainer)

Let's start a party!

Das Bündnis Privatsphäre Leipzig ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (in Planung):

- Lesungen

- Podiumsdiskussionen

- Barcamps

- Konferenzen

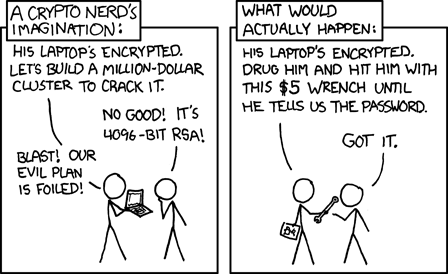

Grenzen von Verschlüsslung und IT-Sicherheitsystemen

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Grenzen

- Sicherheitslücke (heartbleed, shell shock)

- Exploits (heartbleed, shell shock)

- Schadsoftware: Viren/Würfer/Trojaner

- Spionagesoftware: Keylogger, Rootkits, Bundestrojaner

- Computerforensik

- Sicherheit eines Betriebssystems (Updates, Zufallsgeneratoren, Backdoors)

- Hardware (Fehler, Backdoors, cold boot attack)

Grenzen

Grundregeln

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Sensible Daten auf System ohne Netzzugang aufbewahren

Sesam öffne dich: Geheime Zugänge

- Wozu Passwörter und Passphrasen?

- Probleme mit Passwörtern und PINs

- Das Geheimnis eines guten Passworts

- Spuren hinterlassen: Warum Fingerabdrücke keine guten Passwörter sind

Probleme mit Passwörtern und PINs

- Sicherheit versus Memorisierbarkeit

- Passwortregeln von Unternehmen und Anbietern

- Unachtsamer Umgang mit Passwörtern (Post-Its, shoulder surfing)

- Aufbewahrung: Passwortlisten und problematische Sicherheitskonzepte von Anbeitern im Netz

- Häufigkeitsanalysen bei Pins

- Wörterbuchangriffe und Botnetzwerke

LOL, owned

Aktuellere Sicherheitskanalde rund um Passwörter

LOL, owned

Aktuellere Sicherheitskanalde rund um Passwörter

Nicht nachmachen: Schlechte Passwörter

- kurze Passwörter

passwort1235,geheim- Einfache Zahlenfolgen:

12345 - Eigennahmen, Romanfiguren, Orte, fiktive Orte usw. (Wörterbuchangriffe)

- Geburtstage, Jahrestage

- Durchnummerieren:

passwort1,passwort2,passwort3usw. - Ein Passwort für Alles

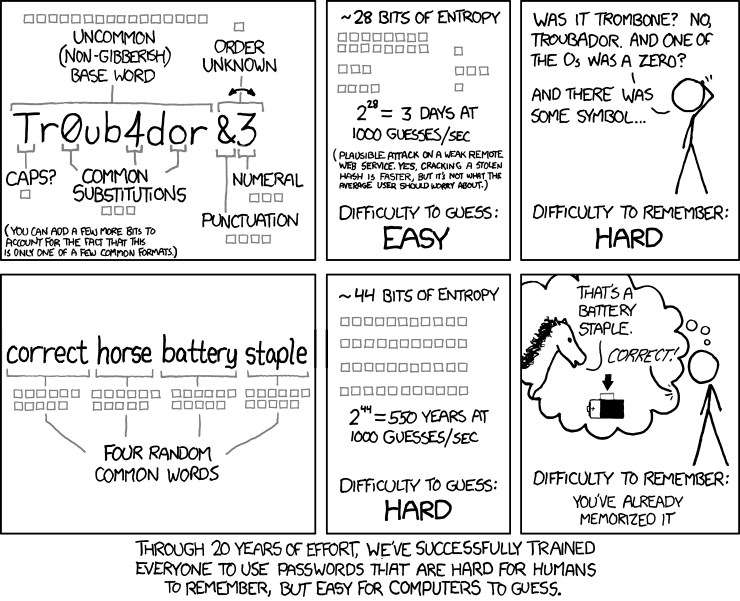

Das Geheimnis eines guten Passworts

- Sind alle Zeichen erlaubt sind? (Anbieterseitig)

- Verschiende Passwörter für verscheidene Zwecke, Dienste, etc.

- Länge schlägt Komplexität

- Verwendungszweck bestimmt die Strategie

- Memorisierungstechniken

- Leetspeak? (

1337 5P34K)

Strategie I

Vergiss-mein-nicht!

Strategie I

Vergiss-mein-nicht!

- Erinnerbare längere Sätze oder zusammengesetzte Begriffe

- Länge schlägt Komplexität

- Memorisierungstechniken (Mnemonics)

- Imagination, Assocication, Location

- Wiederholung: Jeden Tag benutzen!

- Geeignet für Masterpasswörter

Strategie II

Passwörter generieren

- Passwortgenerator einsetzen (OpenSource)

- Keinen Cloud-Dienst oder Netzdienst verwenden

- Länge schlägt Komplexität

- Geeignet für unsere tausend Webdienste

Der ideale Aufbewahrungsort?

- Gedächtnis? (false memory)

- Tagebuch?

- Schlüsselbund (key chain) des Betriebssystems?

- PasswordManager?

Spuren hinterlassen

Warum Fingerabdrücke keine guten Passwörter sind

- Etwas, was wir täglich überall hinterlassen ist kein Geheimnis

- Scanner kann ggf. überlistet werden (Smartphones)

- Speichern einer zentralen Datenbank problematisch (Grundlage für Apple Zahlungssystem)

Biometric systems are seductive, but the reality isn't that simple. They have complicated security properties. For example, they are not keys. Your fingerprint isn't a secret; you leave it everywhere you touch.

Spuren hinterlassen

Warum Fingerabdrücke keine guten Passwörter sind

It's fine if your fingers unlock your phone. It's a different matter entirely if your fingerprint is used to authenticate your iCloud account. The centralized database required for that application would create an enormous security risk.

Schlüsselmeister: Password Manager

- KeePass, KeePassX und KeepassDroid

- PasswordSafe

KeePassX

Was ist das?

- Offener, cross-platform Passwortverwalter

- KeePass oder KeePassX?

- KeePass

- Windows

- KeePassX

- Windows, Linux, Mac

- Android, IOS und Windows-Phone Kompatibel

- vom Bundesamt für Sicherheit in der Informationstechnik empfohlen

Verschlüsselung

- Nutzt

- AES-256 (Standard)

- TWOFISH-256

- Kombination nicht möglich

- Passwort+Schlüsseldatei zur Authentifikation

- Passwort

- Schlüsseldatei

Funktionen

- Gruppen- bzw. Untergruppen

- Passwortgenerierung

- Passwort in Zwischenablage Kopieren

- Auto-Type

- ablaufende Einträge

How To Do?

http://wiki.ubuntuusers.de/KeePassX

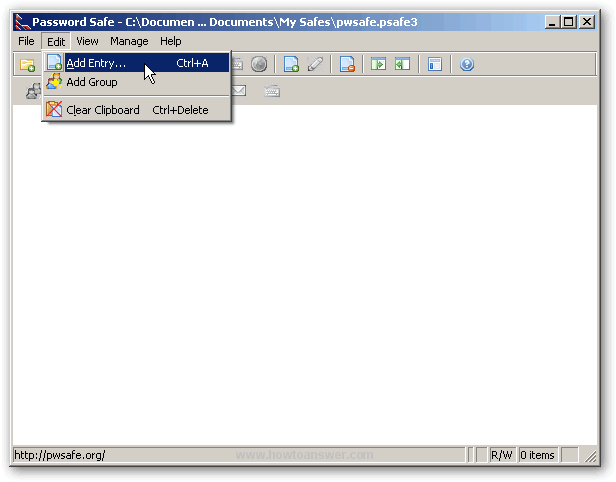

PasswordSafe

Features

- Twofish-Verschlüssslung

- Integritätsprüfung mit HMAC

- Passwortübernahme in das ClipBoard des Betriebsystems(Copy&Paste)

- Passwort-Generator

PasswordSafe

Verfügbarkeit

| Betreibssystem | Verfügbar | Quelle |

|---|---|---|

| Windows | ✔ | Setup.exe bei SourceForge |

| MacOSX | ✔ | Mac App Store |

| Ubuntu Linux | ✔ | Deb bei SourceForge |

| Fedora | ✔ | RPM bei SourceForge |

| Arch Linux | ✔ | AUR |

| Gentoo | ✔ | Sourcen bei SourceForge |

| Android | ✔ | PlayStore, FDroid |

| iOS | ✔ | App Store |

PasswordSafe

Eintrag anlegen I

PasswordSafe

Eintrag anlegen II

PasswordSafe

Eintrag auswählen

Symmetrische Verschlüsselung

https://de.wikipedia.org/wiki/Symmetrisches_Kryptosystem

Gleicher Schlüssel für Verschlüsselung und Entschlüsselung der Nachricht (oder Berechnung beider Schlüssel auseinander)

2 Verfahrenstypen:

- Stromverschlüsselung

- Blockverschlüsselung

Stromverschlüsselung

https://de.wikipedia.org/wiki/Stromchiffre

- Zeichen des Klartextes werden mit den Zeichen eines Schlüsselstroms verknüpft

- Schlüsselstrom ist als pseudozufällige Zeichenfolge aus dem Schlüssel abgeleitet

- jedes Klartextzeichen kann sofort in ein chiffriertes Ausgabezeichen übersetzen werden

- besonders für Echtzeitübertragungen geeignet, z. B. für Mobilfunk

Blockverschlüsselung (1)

https://de.wikipedia.org/wiki/Blockchiffre

- festen Blockgröße, d. h. Klartext fester Länge wird – bestimmt durch den Schlüssel – auf einen Chiffretext fester Länge abgebildet

- mehrere Zeichen werden in einem Schritt ver- bzw. entschlüsselt, daher schnell

- Blockchiffren können jeweils nur einen einzigen Block verschlüsseln

- für Texte beliebiger Länge wird ein kryptographischer Betriebsmodus der die Anwendung des Verschlüsselungsalgorithmus auf den Datenstrom festlegt definiert

Blockverschlüsselung (2)

https://de.wikipedia.org/wiki/Blockchiffre

- modernen Blockchiffren als iterierte Blockchiffren konzipiert:

- Eingabe wird in mehreren gleich aufgebauten Runden verarbeitet

- Dazu werden aus dem Schlüssel sogenannte Rundenschlüssel abgeleitet

Blockverschlüsselung (3)

https://de.wikipedia.org/wiki/Blockchiffre

Die Verschlüsselung hat zwei grundsätzliche Ziele:

- 1.) Konfusion:

- Zusammenhang zwischen Geheimtext und Schlüssel so komplex wie möglich machen

- damit Kryptoanalyse erschweren

- z. B. durch nichtlineare Substitutionen von Eingabe und Ausgabe

Blockverschlüsselung (4)

https://de.wikipedia.org/wiki/Blockchiffre

Die Verschlüsselung hat zwei grundsätzliche Ziele:

- 2.) Diffusion:

- Auflösen von statistischen Strukturen des Klartextes

- statistische Analyse nach Buchstabenhäufigkeit im Chiffretext läuft ins Leere

guter Chiffretext ist nicht von Zufallszahlen und -zeichen zu unterscheiden

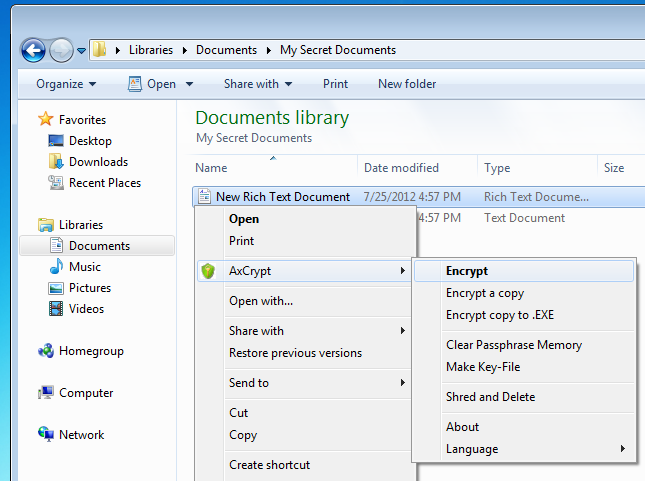

TopSecret: Datei und Festplattenverschlüsslung

- Dateiverschüsslung mit GnuPG und AxCrypt

- Sicherer Löschen: Data Erasure Software (shred, wipe, srm & Co)

- Festplattenverschlüsslung mit True-Crypt

- Alternativen zu True-Crypt (cryptsetup/dm-crypt/LUKS, EncFs, DiskCryptor)

GPG

GnuPrivacyGuard

Was ist das?

- System zum Ver- und Entschlüsseln von Daten sowie zum erstellen und prüfen von Signaturen

- bekannt aus der Mailverschlüsselung (→ unsere 1. CryptoParty)

- Cross Platform und Open Source

Wie geht das?

- Symmetrische Verschlüsselung

- Schlüssellänge → je länger desto besser

before:use

- Konfigurationsdatei anpassen

personal-cipher-preferences AES256 AES192 AES TWOFISH

cipher-algo TWOFISH

about:use

- Verschlüsselung einzelner Dateien

- nur für Versand von Dateien sinnvoll

- für dauerhafte Nutzung Container bzw. Partition → symmetrische Verschlüsselung)

HOW TO USE #1

Voraussetzung: Thunderbird + Enigmail + GPG (Windows PGP4Win; OSX: GPGTools)- Linux

- Windows

- OSX

- Mit GPGServices (Teil von GPG Suite)

- How to decrypt and verify text or files with GPGServices?

HOW TO USE #2

- Mail über Thunderbird schreiben

- Anhang/Anhänge über Kontext-Menü auswählen

- Mail Senden mit GPG

- Passwort eingeben

- Abfragefenster Anhänge

- „Inline-PGP“ nutzen

Anleitung unter dem Abschnitt: „Dateianhänge“

EncFs

encyped filesystem

Was ist das?

- Dateiverschlüsselung

- Open-Source

- Cross-Platoform

Wie geht das?

- 2 Verzeichnisse

- Quellverzeichniss (Verschlüsselte Daten)

- Zielverzeichniss (Entschlüsselte Daten)

Vorteile

- dynamisch → keine feste Größe

- Cloudfähig

- schneller: nur Veränderte Datei auf Datenträger schreiben, nicht der ganze (große) Container

Nachteile

- Keine Verschlüsselung der Metadaten

How to do #1

encfs /home/user/.wurzelverzeichniss /home/master/zielverzeichniss

- Nutzung des „vorkonfigurierten Paranoia-Modus“

- Passwort eingeben

- Fertig

- Einbinden:

- encfs /home/user/.wurzelverzeichniss /home/master/zielverzeichniss

How to do #2

Data Erasure Software

Linux

- BleachBit

- shred

- wipe

- srm & Co.

$ shred -vn $Durchgänge $Gerät

$ wipe -q -Q 1 -R /dev/zero -S r -r $PFAD

$ srm $DATEI

$ sfill -l -lv $PFAD

Data Erasure Software

MacOSX

- Sicheres Löschen als Systemeinstellung

rm -pdiskutil(Sichers Löschen als Option nicht bei SSDs verfügbar)- shred (

brew install coreutils)

Data Erasure Software

Windows

- Eraser

- AxCrypt (Fragwürdige Werbeeinblendungen!)

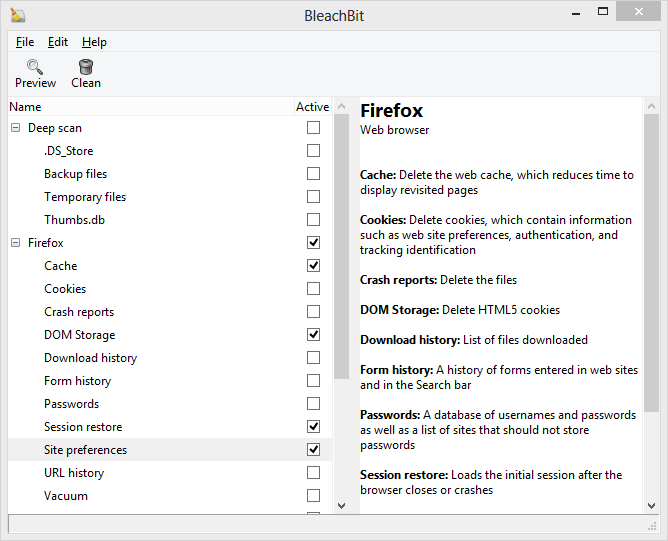

Data Erasure Software

Windows: Bleachbit

Data Erasure Software

Sonderfall Solid State Drive (SSD) I

- Sicheres Löschen garantiert?

- ATA Secure Erase (SE) und hdparm

- BSI Information: So löschen Sie Daten richtig

- Vollverschlüsslung bevor Nutzung!

$ sudo hdparm -I /dev/sda

$ sudo hdparm --user-master u --security-set-pass GEHEIM /dev/sda

$ sudo hdparm -I /dev/sda

$ sudo time hdparm --user-master u --security-erase GEHEIM /dev/sda

$ sudo hdparm -I /dev/sda

Data Erasure Software

Sonderfall Solid State Drive (SSD) II

Autothysis (Selbstzerstörende SSD)

Dateiverschlüsslung

- Wofür? Einzelne Dateien zur Übertragung/bei Kommunikation oder für die Ablage in der Cloud

- Wichtig: Dateien nach dem Verschlüsseln sicherer löschen falls nur noch die verschlüsselten Daten vorliegen sollen.

Dateiverschlüsslung mit AEScrypt

https://www.aescrypt.com/download/

- plattformübergreifend (Windows 32 und 64, Anroid, iPhone/iPad, MacOS, Linux)

- (meistens) mit grafischer Oberfläche und als Komandozeilentool

- einfach zu installieren und in der Anwendung

- quelloffen (Open Source)

- Allerdings: Original und verschlüsselte Datei sind im Dateisystem sichtbar

Festplatten-/Containerverschlüsslung

Wofür Festplatten-/Containerverschlüsslung

- Sinnvoll, wenn mehrere Daten gemeinsam verschlüsselt werden sollen (z. B. ganze Verzeichnisse oder Verzeichnissbäume)

- Schutz aller Daten gegen (Offline-)Diebstahl (insbesondere bei mobilen Geräten wie Notebooks) oder auch nur neugierige Fremde oder Freunde

- Schutz gegen Datenwiederherstellung nach Verkauf, Entsorgung oder bei Reklamation von Datenträgern.

Festplatten-/Containerverschlüsslung

- 2 Varianten

- Partitionen oder ganze Festplatten

- Container, die wie normale Dateien auf dem Recher liegen (dadurch z. B. einfaches Backup)

- wenn geöffnet sind beide wie normale Laufwerke verwendbar, transparent

- geschlossen keine Infos über gespeicherte Inhalte

Truecrypt

Infos zum Programm: https://de.wikipedia.org/wiki/TrueCrypt

- Problem: Nicht mehr aktiv entwickelt

- Aber: Eins der am besten auditierten OSS-Projekte

- Audit der letzten funktionierende Version ohne schwerwiegende Sicherheitslücke

- Sehr gute und detaillierte leider nur englische Dokumentation

- quelloffen (Open Source)

Vielen Dank

Bündnis Privatssphäre Leipzig

Sildes als PDF

Diese Folienen können zu PDF exportiert werden.