Der elektronische Briefumschlag

Asymmetrische Verschlüsselung, Passwörter und Passwort-Manager, E-Mail-Verschlüsselung mit PGP

Dozenten: Max B. | Rainer R. | Tobias R.

Let's have a party!

- Einführung

- Wie E-Mail funktioniert

- Kurze Geschichte der Verschlüsslung

- Asymmetrische Verschlüsselung

- Passwörter und Passwortmanager

- E-Mail-Verschlüsselung mit GPG

- Schlüsselmanagement/-verwaltung und KeyServer

- Grenzen von GPG

- Die Zukunft der E-Mail

- Diskussion

Let's start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (z. T. in Planung):

- regionale und überregionale Vernetzung

- Lesungen

- CryptoCon15 (Sublab)

- Podiumsdiskussionen

- Barcamp

- Informationsveranstaltungen

CryptoParty Sommersemester 2015

- 14. Januar 2015 - PGP und Passwörter

- 11. Februar 2015 - Messenger & Chats

- 11. März 2015 - Datei-/Festplattenverschlüsselung

- 15. April 2015 - Sicherer Surfen und Anonymisierung

- 07. bis 10.5.2015 - CryptoCon15 in Kooperation mit dem Sublab

- 10. Juli 2015 - Alternative Soziale Netzwerke und Cloud-Systeme

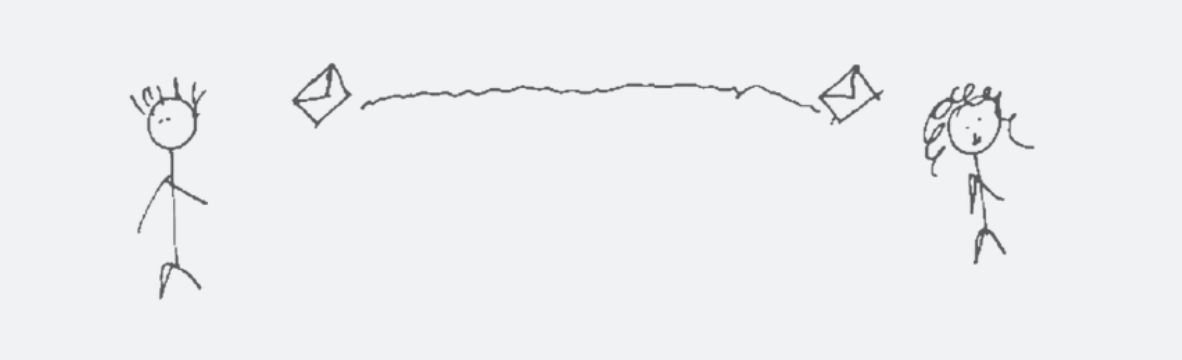

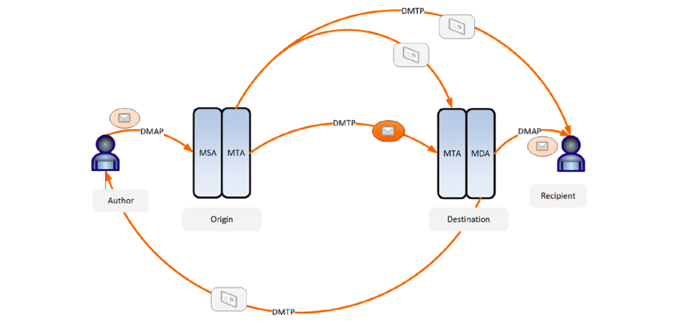

Wie E-Mail funktioniert

Wie wir denken, dass E-Mail funktioniert

Wie E-Mail funktioniert

Absicherung über STARTTLS (→ CryptoParty "Sicherer Surfen")

Kurze Geschichte der Kryptografie

Gängige Erzählungen

- The History of Encryption

- Zwei Prinzipien:

- Substitutionschiffre: 1:1 Ersetzung

- Transpositionschiffre: n-Verschiebung

- Skytale ca. 600 BC

- Cäsar-Chiffere

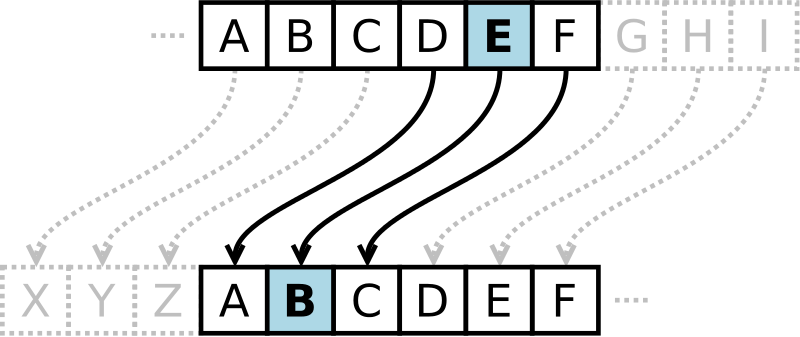

Die Cäsar-Chiffere

aber: Anfälligkeit für Häufigkeitsanalyse

Kontinuität und Diskontinuität

I

- Geheimnisse und Privatheit

- Versteckte und Geheime Botschaften

- Regulation von Zugang zu Wissen (Wissen und Eliten)

Kontinuität und Diskontinuität

II

- Erfundene Geheimsprachen von Kindern

- Zeitungen als Träger versteckter Botschaften: Verschlüsselung als common sense (The Simpsons S15E02)

- Kryptografie im Alltag: Integrierte Kryptografie (Elektronischer Personalausweis, Abruf von Internetseiten, Mobilfunktelefonate)

Neue, alte Perspektive

Digitale Selbstverteidigung

- Verschlüsselung als Kulturtechnik (vgl. Lesen, Recherche via Internet)

- Normalisierung von Verschlüsselung

Neue, alte Perspektive

Verschlüsselung als Kulturtechnik und Normalität

- Verfügbarkeit der Technik (OpenSource, Free Software)

- Wissen über den Einsatz der Technik (Kulturtechnik)

- Gesellschaftliche Einordnung: Kriminalisierung versus Selbstermächtigung des Individuums

- Bewusstheit versus Notwendigkeit

- Kryptografie als ein Mittel der Durchsetzung von Normen (Bürgerrechte) im digitalen Zeitalter

Vertiefung

Vertiefung

- Hieroglyphen, Enigma, RSA: Eine Geschichte der Kryptographie

- Cryptography Defined/Brief History

- Geschichte der Verschlüsselung (Seminar von Constanze Kurz)

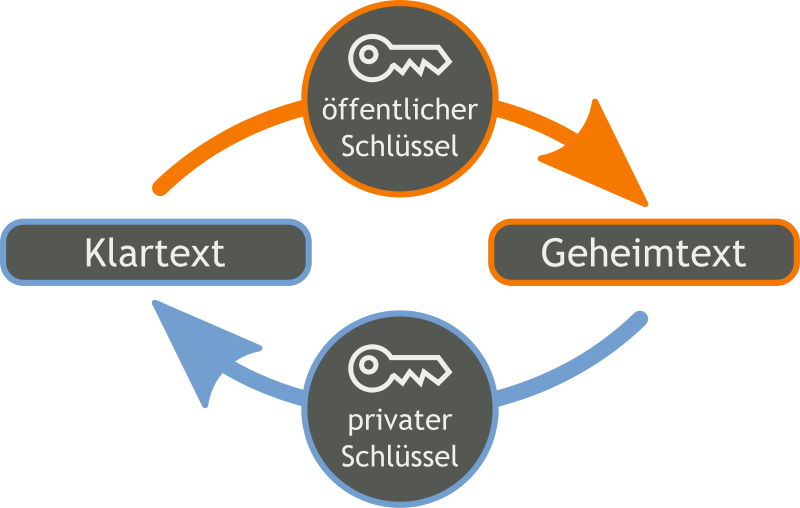

Asymmetrische Verschlüsselung

Verschlüsselung

kurz klassifiziert

- Kerckhoffs Prinzip (1883): Nur der Schlüssel ist das Geheimnis

- Symmetrische Verschlüsselung: Ein Geheimnis (Schlüssel), ein Chiffrat (verschlüsselter Text)

- Asymmetrische Verschlüsselung: Ein offenes Geheimnis, ein kleines Geheimnis, ein Chiffrat (verschlüsselter Text)

- Steganografie

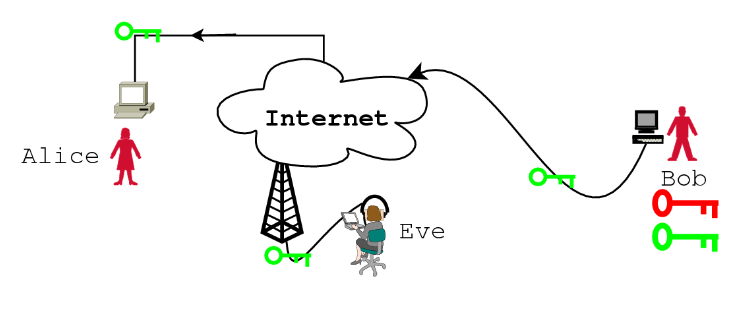

Verschlüsselung

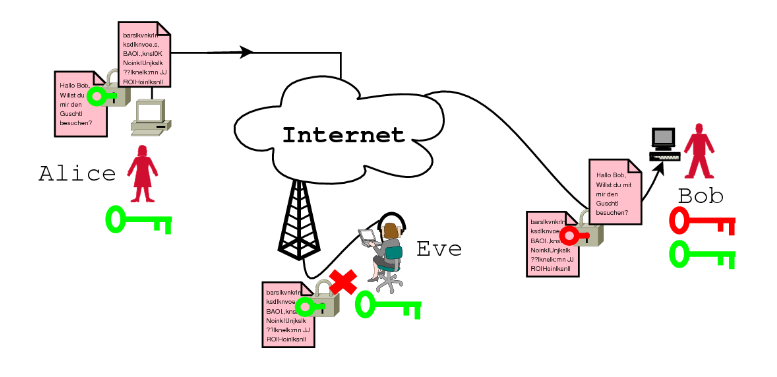

The Who is Who

- Alice: Sender / Sender

- Bob: Empfänger / Sender

- Eve: Böse Lauscher*In (evaesdropper)

- Mallory: Böse*r Angreifer*In

Asymmetrische Verschlüsslung

Auf der Suche nach der verlorenen Metapher

Asymmetrische Verschlüsslung

Prinzipien (I)

Asymmetrische Verschlüsslung

Prinzipien (II)

Asymmetrische Verschlüsslung

Prinzipien (III)

Asymmetrische Verschlüsslung

Prinzipien (IV)

Asymmetrische Verschlüsslung

Prinzipien (V)

Asymmetrische Verschlüsslung

Prinzipien (VI)

Asymmetrische Verschlüsslung

Verfahren (Auswahl)

- Diffie-Hellmann-Key-Exchange

- RSA

- Ellitipsche Kurven

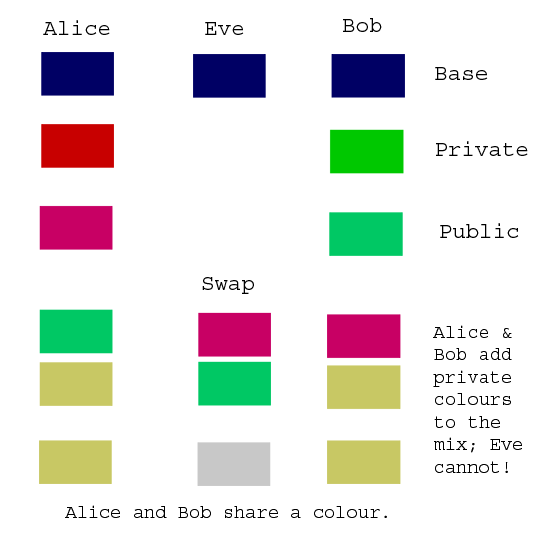

Diffie-Hellmann (DH)

Diffie-Hellmann (DH)

Auf der Suche nach der verlorenen Metapher

Farbenspiel im Wind: Farbmischung als Metapher für (Trap Door) One Way Functions

RSA-Algorithmus

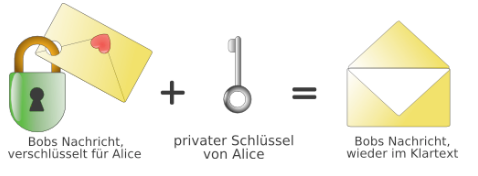

Der Digitale Briefumschlag

Auf der Suche nach der verlorenen Metapher

Der digitale Briefumschlag (deutsch) from Linuzifer on Vimeo.

Infovideo zu GPG-Verschlüsselung.

Deutsche Version.

CC-BY @Linuzifer & @Metronaut - siehe Vimeo-Kanal für IT-Version zum Remixen.

Asymmetrische Verschlüsslung

Fazit

- ein öffentlicher Schlüssel: kann beliebig oft verteilt werden

- ein geheimer Schlüssel

- basiert auf derzeit mathematisch schwer lösbaren Problemen

- Bonustrack: The Adventures of Alice & Bob

Sesam öffne dich: Geheime Zugänge

- Wozu Passwörter und Passphrasen?

- Probleme mit Passwörtern und PINs

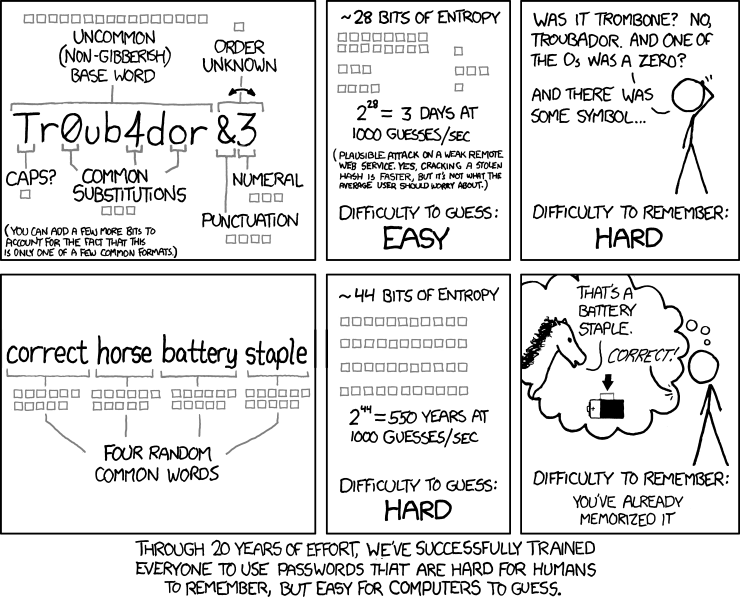

- Das Geheimnis eines guten Passworts

- Spuren hinterlassen: Warum Fingerabdrücke keine guten Passwörter sind

Probleme mit Passwörtern und PINs

- Sicherheit versus Memorisierbarkeit

- Passwortregeln von Unternehmen und Anbietern

- Unachtsamer Umgang mit Passwörtern (Post-Its, shoulder surfing)

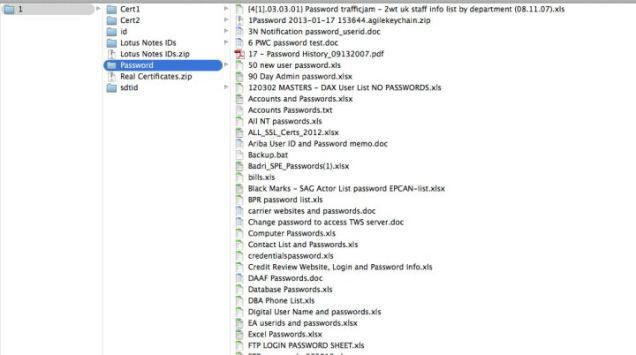

- Aufbewahrung: Passwortlisten und problematische Sicherheitskonzepte von Anbietern im Netz

- Häufigkeitsanalysen bei Pins

- Wörterbuchangriffe und Botnetzwerke

LOL, owned

Aktuellere Sicherheitsskandale rund um Passwörter

LOL, owned

Aktuellere Sicherheitsskandale rund um Passwörter

Nicht nachmachen

Sony

Sony Kept Thousands of Passwords in a Folder Named "Password"

Nicht nachmachen

Suboptimale Passwörter

- kurze Passwörter

passwort1235,geheim- Einfache Zahlenfolgen:

12345 - Eigennahmen, Romanfiguren, Orte, fiktive Orte usw. (Wörterbuchangriffe)

- Geburtstage, Jahrestage

- Durchnummerieren:

passwort1,passwort2,passwort3usw. - Ein Passwort für Alles

Das Geheimnis eines guten Passworts

- Sind alle Zeichen erlaubt sind? (anbieterseitig)

- Unterschiedliche Passwörter für verschiedene Zwecke, Dienste, etc.

- Länge schlägt Komplexität

- Verwendungszweck bestimmt die Strategie

- Memorisierungstechniken

- Leetspeak? (

1337 5P34K)

Strategie I

Vergiss-mein-nicht!

Strategie I

Vergiss-mein-nicht!

- Erinnerbare längere Sätze oder zusammengesetzte Begriffe

- Länge schlägt Komplexität

- Memorisierungstechniken (Mnemonics)

- Imagination, Assoziation, Location

- Wiederholung: Jeden Tag benutzen!

- Geeignet für Masterpasswörter

Strategie II

Passwörter generieren

- Passwortgenerator einsetzen (OpenSource)

- Keinen Cloud-Dienst oder Netzdienst verwenden

- Länge schlägt Komplexität

- Geeignet für unsere tausend Webdienste

Der ideale Aufbewahrungsort?

- Gedächtnis? (false memory)

- Tagebuch?

- Schlüsselbund (key chain) des Betriebssystems?

- PasswordManager?

Spuren hinterlassen

Warum Fingerabdrücke keine guten Passwörter sind

- Etwas, was wir täglich überall hinterlassen ist kein Geheimnis

- Scanner kann ggf. überlistet werden (Smartphones)

- Speichern einer zentralen Datenbank problematisch (Grundlage für Apple Zahlungssystem)

Biometric systems are seductive, but the reality isn't that simple. They have complicated security properties. For example, they are not keys. Your fingerprint isn't a secret; you leave it everywhere you touch.

Spuren hinterlassen

Warum Fingerabdrücke keine guten Passwörter sind

It's fine if your fingers unlock your phone. It's a different matter entirely if your fingerprint is used to authenticate your iCloud account. The centralized database required for that application would create an enormous security risk.

Biometrische Authentifizierung

Broken by Design

Ich sehe, also bin ich ... Du: Gefahren von Kameras für (biometrische) Authentifizierungsverfahren

Exkurs

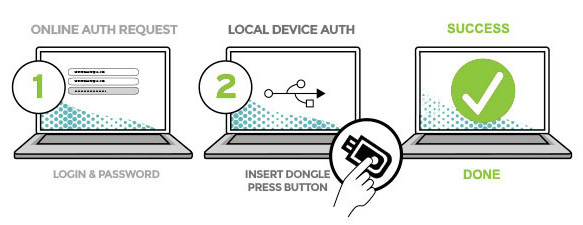

Mehrfaktor-Authentifizierung (2facSecure)

- Google Authentificator

- Time-based One-time Password Algorithm (TOTP)

- HMAC-Based One-Time Password Algorithm (HOTP)

- SMS-TANs

Exkurs

Mehrfaktor-Authentifizierung

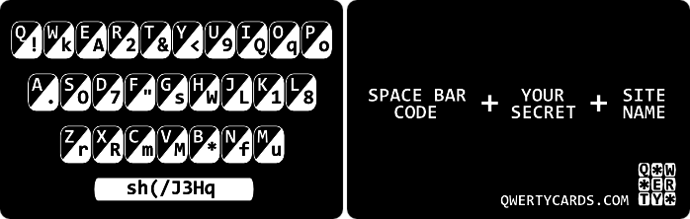

Exkurs

Qwertycards

Sicher?

Schlüsselmeister: Password Manager

- KeePass

- KeePassX

- KeepassDroid

KeePassX

Was ist das?

- Offener, cross-plattform Passwortverwalter

- KeePass oder KeePassX?

- KeePass

- Windows

- KeePassX

- Windows, Linux, Mac

- Android, IOS und Windows-Phone Kompatibel

- vom Bundesamt für Sicherheit in der Informationstechnik empfohlen

Verschlüsselung

- Nutzt

- AES-256 (Standard)

- TWOFISH-256

- Kombination nicht möglich

- Passwort + Schlüsseldatei zur Authentifikation

- Passwort

- Schlüsseldatei

Funktionen

- Gruppen- bzw. Untergruppen

- Passwortgenerierung

- Passwort in Zwischenablage Kopieren

- Auto-Type

- ablaufende Einträge

How To Do?

http://wiki.ubuntuusers.de/KeePassX

E-Mail Verschlüsselung

mit GPG/PGP

Was ist GPG/PGP

- PGP

- Pretty Good Privacy

- das Original

- kommerziell vermarktetes Programm

- Prinzip das heute jeder nutzt

- GPG

- Gnu Privacy Guard

- freie Weiterentwicklung von PGP

- Programm das heute jeder nutzt

Installation

Thunderbird und GPG

- Linux

- Software in allen Repositories vorhanden

- Windows

- Thunderbird und GPG

- Mac

- Thunderbird und GPG

GPG und Mobilgeräte

- iOS, Windows

- keine Integrierte Lösung

- oPenGP (iOS, Windows Phone)

- Android

- K9-Mail als Thunderbird Link zum PlayStore

- AGP als PGP Implementation Link zum PlayStore

- Schlüsselgenerierung nicht auf dem Smartphone zu empfehlen

- Eigene Schlüssel, eigene E-Mail-Adresse für Smartphone-Nutzung empfehlenswert

Installation

Enigmail

- Add-On für Thunderbird

- Menü → Add-Ons → Enigmail suchen und installieren

- Thunderbird neu starten

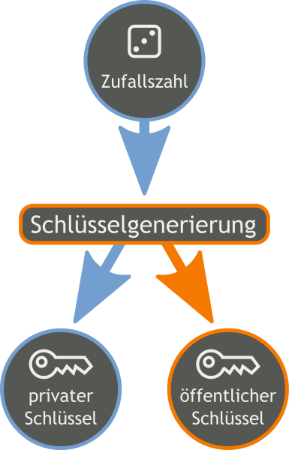

Schlüssel-Generierung

über Enigmail

- Menü → Enigmail → Schlüssel verwalten

- Erzeugen → Neues Schlüsselpaar

Schlüssel-Generierung

- Benutzererkennung: Mailadresse mit dem der Schlüssel verknüpft wird (Mehrfachverknüpfungen möglich)

- Haken bei Schlüssel zum Unterschreiben verwenden setzen

- sichere Passphrase eingeben

- Kommentar zum Schlüssel: für andere Einsehbar → Eindeutige Identifizierung

- Ablaufzeit: Benutzbarkeit vs. Komfort

- Erweitert: Schlüsselstärke 4096; Algorithmus RSA

- Schlüsselpaar erzeugen

Die Konfiguration

- Rechtsklick auf Mailadresse → OpenPGP-Sicherheit → OpenPGP-Unterstützung aktivieren → Standard-Einstellungen anpassen

- Composition & Addressing(links unter Mailadresse) → Haken bei Nachrichten im HTML-Format versendenentfernen

- Kopieren und Ordner → Entwürfe und Verlagen lokal speichern → „Vorlagen“ Ordner in lokalen Ordnern

Generell zu PGP-Schlüsseln

- klare Zuordnung Schlüssel–Besitzer, mindestens in Form der E-Mail Adresse

- keine plausible Bestreitbarkeit/Verneinbarkeit bei Einsatz eines Schlüssels

Schlüsselmanagement/-verwaltung

Was ist das?

Verwaltung der/des Schlüsselbundes (Keyring) bestehend aus:

- geheimem Keyring (secring.gpg),

- öffentlichem Keyring (pubring.gpg)

- Vertrauensdatenbank (trustdb.gpg)

Diese Dateien gehören zu Installation und bleiben auf dem System.

Schlüsselmanagement/-verwaltung

Warum?

- Austausch von verschlüsselten Nachrichten erst nach Austausch von Schlüsseln möglich

- wichtig/sinnvoll für Backup Einsatz auf mehreren Geräten/Systemen

Wie?

Import/Export in den/vom Keyring von/in Dateien

- Kopien werden angelegt, Schlüssel bleibt im Bund erhalten beim Export und als Datei beim Import

- bevorzugte Dateiendung für Schlüsseldateien .asc

Schlüsselmanagement/-verwaltung

Schlüsselaustausch (für öffentliche Schlüssel,

privat bleiben – in der Regel – privat)

Export, automatisiert (E-Mailanhang)

- Bearbeiten → E-Mail-Einstellungen → im Profil OpenPGP-Sicherheit auswählen → Erweitert … aufrufen → Öffentlichen Schlüssel an Nachricht anhängen aktivieren

Schlüsselmanagement/-verwaltung

Schlüsselaustausch (für öffentliche Schlüssel,

privat bleiben – in der Regel – privat)

Export, händisch (E-Mailanhang)

- Im Menü Enigmail → Schlüssel verwalten aufrufen → Schlüssel auswählen/markieren → Über Datei → Öffentlichen Schlüssel per E-Mail senden neue Nachricht zum Verfassen öffnen → Schlüssel erscheint unter „Anhänge“ als Datei (Schlüsselkurz-ID.asc)

Schlüsselmanagement/-verwaltung

Schlüsselaustausch (für öffentliche Schlüssel,

privat bleiben – in der Regel – privat)

Export, Stick/Speichermedium

- Im Menü Enigmail → Schlüssel verwalten aufrufen → Schlüssel auswählen/markieren → Über Menü Datei > Exportieren wählen → Nachfrage mit „Nur öffentlichen Schlüssel exportieren” beantworten → Speichermedium/Speicherort auswählen und den Export bestätigen, ggf. vorher Dateiname anpassen

Schlüsselmanagement/-verwaltung

Schlüsselaustausch (für öffentliche Schlüssel,

privat bleiben – in der Regel – privat)

Import, immer vom Speichermedium

- Im Menü Enigmail → Schlüssel verwalten aufrufen → Über Menü Datei > Importieren wählen → zum Speichermedium/Speicherort navigieren → Schlüsseldatei auswählen und den Import bestätigen

funktioniert für private/geheime und öffentliche Schlüssel

Schlüsselmanagement/-verwaltung

Authentifizierung/Trust

öffentliche Schlüssel müssen grundsätzlich vor Einsatz überprüft werden, spätestens nach dem Import in den Schlüsselbund (Keyring)

- kurz/lange ID sind unzureichend → mögliche Kollisionen

- Fingerprint über einen sicheren Kanal austauschen (z. B. telefonisch oder persönlich) und überprüfen

- nur Schlüsseln vertrauen, die man überprüft hat

- Hilfskonstruktion: veröffentlichte Fingerprints von Websites mit dem Fingerprint des entsprechenden Schlüssels vergleichen

Schlüsselmanagement/-verwaltung

Widerrufszertifikat anlegen

Wofür?

- im Zusammenhang mit der Verwendung von Key-Servern

- bei Verlust/Kompromittierung des geheimen Schlüssels für dessen Widerruf

- wenn der Schlüssel ungültig gemacht werden soll, z. B. weil man einen stärkeren einsetzen will (größer/länger, andere Standards, z. B. elliptische Kurven in Zukunft)

WICHTIG: Separates Backup unabhängig vom Arbeitssystem anlegen!

Schlüsselmanagement/-verwaltung

Key-Server

- Server auf denen öffentliche Schlüssel in Datenbanken abgelegt werden, so das sie für alle andern im Netz auffindbar sind

- Datenbank ist durchsuchbar nach allen Informationen, die mit dem Schlüssel verknüpft sind:

- Name

- Ids (Kurz, lang)

- Fingerprint

Schlüsselmanagement/-verwaltung

Key-Server und Enigmail

- erlaubt die Konfiguration von Key-Servern zum automatischen Abgleich

- Im Menü Enigmal → Einstellungen aufrufen → Schlüsselserver auswählen → unter Schlüsselserver eintragen:

- pool.sks-keyservers.net

- → unter Schlüssel zu Signatur-Überprüfung eintragen:

- https://sks-keyservers.net/sks-keyservers.netCA.pem

Schlüsselmanagement/-verwaltung

Key-Server generell

- wenn man sie einsetzt/damit arbeitet → Pools von Servern verwenden (weniger fehleranfällig als Einzelserver)

- empfohlen: SKS Key-Server-Pool, Infos unter https://sks-keyservers.net/ (voreingestellt in der von uns vorgeschlagenen Konfigurationsdatei)

- Details zur Einstellung für GnuPG generell (Datei

gpg.conf) siehe https://help.riseup.net/en/security/message-security/openpgp/best-practices

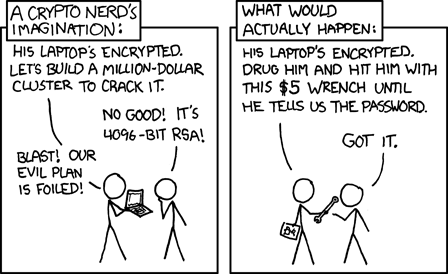

Grenzen von Verschlüsslung und IT-Sicherheitsystemen

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Grenzen

- Sicherheitslücke (heartbleed, shell shock)

- Exploits (heartbleed, shell shock)

- Schadsoftware: Viren/Würmer/Trojaner (Mail-Anhänge!)

- Spionagesoftware: Keylogger, Rootkits, Bundestrojaner

- Computerforensik

- Sicherheit eines Betriebssystems (Updates, Zufallsgeneratoren, Backdoors)

- Hardware (Fehler, Backdoors, cold boot attack)

Grenzen

Grundregeln

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren

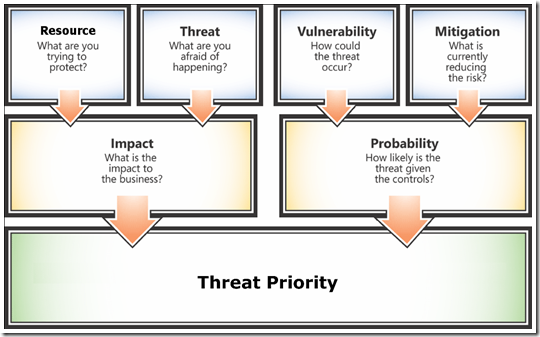

Bedrohungsmodelle

Threat models

Grenzen von E-Mail-Verschlüsselung mit GPG

- Vertrauen herstellen

- Web of Trust

- PGP/SMIME: Zertifizierungsstellen vertrauenswürdig?

- GPG-IDs nicht fälschungssicher: Fingerprints-Vergleiche!!!

- Betreffzeile unverschlüsselt!!!

- Zusätzliche Transportverschlüsselung sinnvoll (Anmeldung absichern)

- Bestimmte GPG-Versionen: RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis

- Metadaten

- What's the matter with PGP?

Grenzen von E-Mail-Verschlüsselung mit GPG

Why is GPG "damn near unusable"? An overview of usable security research

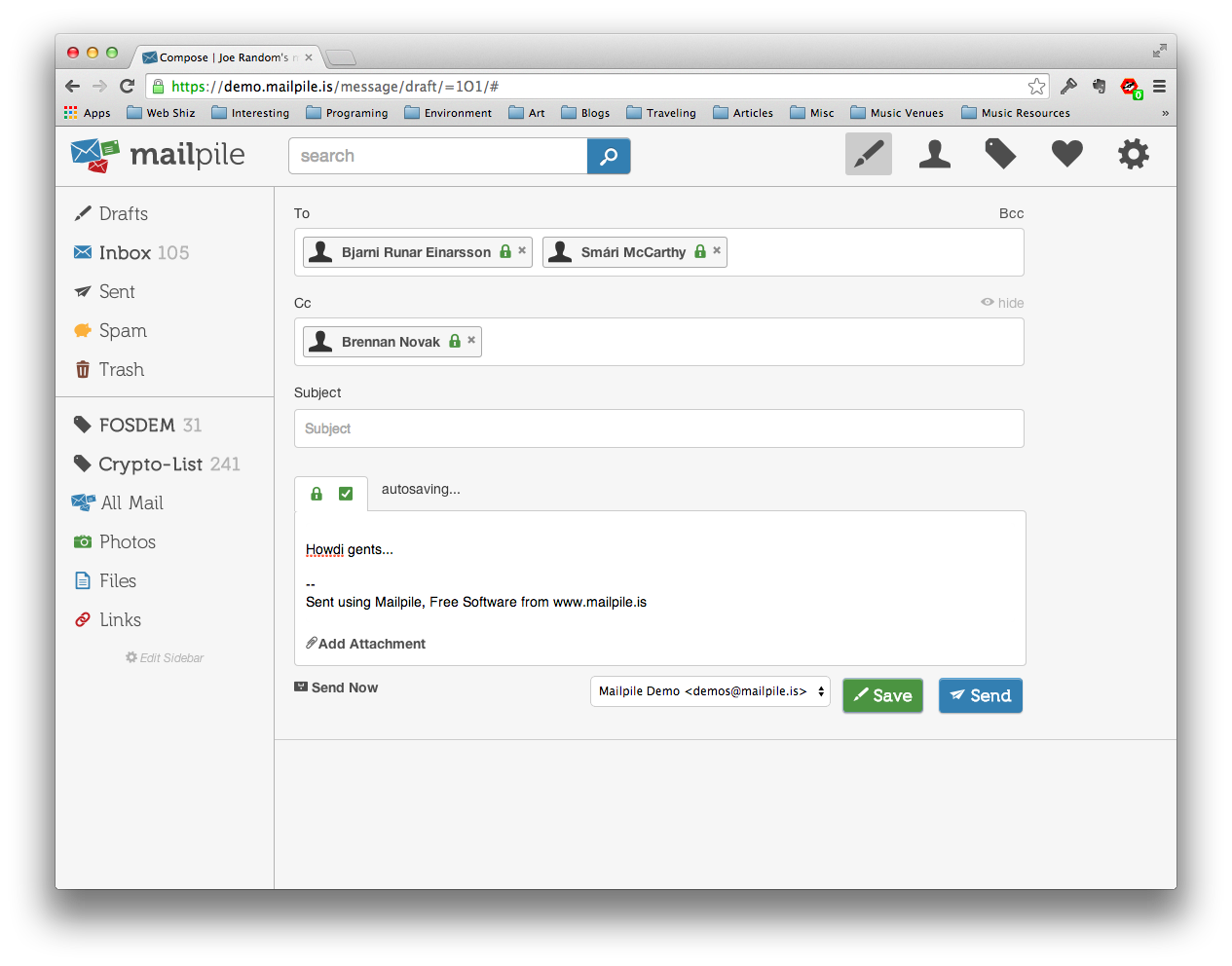

Die Zukunft der E-Mail

Ende-Zu-Ende-Verschlüsselung in einfach

- Vor DE-Mail oder E-Mail made in Germany wird gewarnt

- Goolge & Yahoo planen Ende-zu-Ende-Verschlüsslung (Github)

- p≡p (sprich: pep)

- mailpile

p≡p

- momentan als Outlook Preview verfügt

- wählt automatisch die bestmöglich verfügbare Software → Ampelsystem

- verwendet Peer-to-Peer

- verwendet GPG4Win, NetPGP

- Selbstbild: »Hacktivsm«

- strebt regelmäßige Audits an

p≡p

pretty Easy privacy

Volker Birk p≡p PUBLIC DOMAIN 167 - 10 Min. from Digitalcourage e.V. on Vimeo.

Volker Birk arbeitet als Software-Architekt in der Schweiz. Er hat das Projekt p≡p angestoßen, weil er will, dass nicht nur Computer-Nerds vertraulich kommunizieren können, sondern alle Menschen. via digitalcourage

mailpile

Messenger-Dienste

- CryptoCat

- TextSecure

- Tox

- Bitmessage

- Pond

- → CryptoParty: "Messenger & Chats"

DarkMail

Das Ende der Metadaten?

- Ziel: 'next-generation' of private and secure email

- Spezifikation (PDF)

Vielen Dank!