Das können wir selber

Alternative Soziale Netzwerke und Cloudsysteme

Dozenten: Rainer R. | Tobias R.

Let’s have a party!

- Einführung / Opening

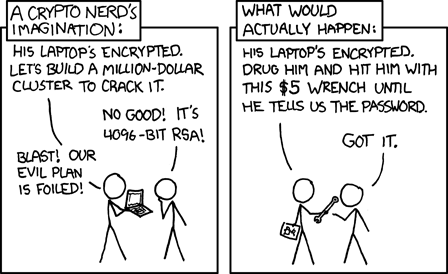

- Grenzen von Verschlüsselung und IT-Sicherheitssystemen

- Warum über alternative Cloudsysteme und Soziale Netzwerke nachdenken?

- Von Blogs und Microblogs

- Alternative Soziale Netzwerke

- Non Knowledge Cloudsysteme und Backups

- Alternative Cloud-Systeme

- Initiativen, Projekte und künftige Entwicklungen

Let’s start a party!

Verhaltenskodex

Wir sehen es als unsere Aufgabe, eine freundliche, sichere und einladende Umgebung zu schaffen, unabhängig von Geschlecht, sexueller Orientierung, Befähigung, Herkunft, Religion (oder deren Nichtvorhandensein) sowie gesellschaftlichem und wirtschaftlichem Status.

Erwartetes Verhalten

- Verhalte dich rücksichts- und respektvoll in Wort und Tat.

- Bemühe dich um Zusammenarbeit, damit du Konflikte von Anfang an vermeiden kannst.

- Nimm Abstand von erniedrigender, diskriminierender oder belästigender Sprache und Verhalten.

- Achte auf deine Umgebung und die anderen Teilnehmenden. Mache die Veranstaltenden oder andere Anwesende darauf aufmerksam, wenn du eine gefährliche Situation, jemanden in Bedrängnis oder Verletzungen dieses Verhaltenskodexes bemerkst, selbst wenn sie zunächst belanglos erscheinen.

Inakzeptables Verhalten

Inakzeptable Verhaltensweisen beinhalten: Einschüchterung, Belästigung, beleidigende, diskriminierende, abwertende oder erniedrigende Sprache und Verhalten durch jegliche Teilnehmenden in unserer Community. Dies gilt online, auf allen zugehörigen Veranstaltungen und in persönlichen Gesprächen im Rahmen unserer Community.

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Monatliches Meetup (Stammtisch) (demnächst: 20. Juni 2018 19:00 Uhr Elsterartig) siehe Blog, Meetup, Twitter, Facebook

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

CryptoParty Season 1/2018 (Frühjahr/Sommer)

- 14. März 2018 – Sicherer Surfen und Anonymisierung.

- 11. April 2018 – E-Mail-Verschlüsselung.

- 09. Mai 2018 – Messenger & Chats.

- 13. Juni 2018 – Alternative Soziale Netzwerke und Cloud-Systeme.

- 11. Juli 2018 – Datei- und Festplattenverschlüsselung.

- 08. August 2018 – Windows 10 und Security by Isolation.

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Filmgespräche mit Themenbezug in der naTo mit Schülern

- CryptoParties für Schüler, Journalisten, Studenten

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- regionale und überregionale Vernetzung sowie Kooperationen

- Podcast zu Datenschutz und Datensicherheit

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Eben Moglen, »Privacy under attack: The NSA files revealed new threats to democracy«, Guardian (27. Mai 2014)

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Technik der Selbstkultivierung: Vita activa (Hannah Arendt), Technologie des digitalen Selbst (in Anlehnung an Focault)

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Technologie des digitalen Selbst (in Anlehnung an Focault)

„Darunter sind gewusste und gewollte Praktiken zu verstehen, mit denen die Menschen nicht nur die Regeln ihres Verhaltens festlegen, sondern sich selber zu transformieren, sich in ihrem besonderen Sein zu modifizieren und aus ihrem Leben ein Werk zu machen suchen, das gewisse ästhetische Werte trägt und gewissen Stilkriterien entspricht.“

Foucault, Sexualität und Wahrheit. 2. S. 18)

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

Habe Mut, dich deines eigenen Verstandes zu bedienen!

Beantwortung der Frage: Was ist Aufklärung?

→ Selbstbestimmung erfordert Wissen und Erfahrung.

Risiko: Überforderung des Individuums

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

»Der Dataismus tritt mit der Emphase einer zweiten Aufklärung auf. […] Der Imperativ der zweiten Aufklärung lautet: Alles muss Daten und Information werden.[…] Der Dataismus führt zu einem digitalen Totalitarismus.Notwendig ist daher eine dritte Aufklärung, die uns darüber aufklärt, daß die digitale Aufklärung in Knechtschaft umschlägt.«

Byung-Chul Han 2014: Dataismus. In: Psychopolitik. Neoliberalismus und die neuen Machttechniken. S. 43ff.

Digitale Selbstverteidigung

Prinzipien nach Bruce Schneier (Data vs Goliath)

- Überwachung vermeiden

- Überwachung blockieren

- Überwachung verfälschen

- Überwachungssysteme lahmlegen (selten legal)

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

Aspekte der Privatheit

Privatheit: Nutzen und Risiken

Motive/Anlass für Digitale Selbstverteidigung

Staatliche Überwachung und Datensammelei (Beispiel)

Motive/Anlass für Digitale Selbstverteidigung

Datensammlungen Privater Firmen (Beispiele)

- Google z. B. aus Suche, E-Mail, Webanalyse … für zielgenaue Werbung

- Facebook für soziale Beziehungen und Netzwerke

- amazon für Kaufverhalten und -vorlieben oder Leseverhalten (Kindle)

Motive/Anlass für Digitale Selbstverteidigung

Berufsgeheimnisträger (Gesellschaft und Geheimnis)

- Journalisten: Quellenschutz, Schutz der Recherche, ›Undercover‹

- Seelsorger: Beichtgeheimnis

- Ärzte: Schweigepflicht

Motive/Anlass für Digitale Selbstverteidigung

Weitere Beispiele (Gesellschaft und Geheimnis)

- Arbeit mit Minderheiten/Marginalisierten: Schutzbedürfnis vor willkürlicher Repression (Geflüchtete, Arbeitssuchende, Sexualität/Gender, Menschen mit Behinderung, Kranke)

- Angestelle: Datenschutzanforderungen, Schutz von Geschäftsgeheimnissen

Herausforderungen

Analyseverfahren und Auswertung

- BigData zur Profilbildung und Analyse auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Public-Private-Partnership (Indifferenz)

Herausforderungen

Big Data als Überwachungskapitalismus

- beschreibt BigData als neue Form des Informationskapitalismus

- kommerzialisiert und verwertet werden soll jede Äußerung des täglichen Lebens (everydayness)

- als neue Ware(nfiktion) steigt Verhalten auf (Verhalten symbolisiert Bewusstsein am Markt)

Herausforderungen

Überwachungskapitalismus als Risiko

- Marktkontrolle durch (vermeintliche) Verhaltenskontrolle (Nudging, Microtargeting)

- Tendenz des Totalen und Schaffung von Monopolen (Machtasymmetrien)

Herausforderungen

»Von Überwachungskapitalisten zu verlangen, sie sollten die Privatsphäre achten oder der kommerziellen Überwachung im Internet ein Ende setzen, wäre so, als hätte man Henry Ford dazu aufgefordert, jedes T-Modell von Hand zu fertigen.«

Shoshana Zuboff (2016): Überwachungskapitalismus. Wie wir Googles Sklaven wurden

Herausforderungen

CryptoWars 2.0/3.0

- Justice Department Seeks to Force Apple to Extract Data From About 12 Other iPhones

- Crypto Wars 3.0: Thüringens Verfassungsschutzchef fordert Hintertüren in Krypto-Messengern

- Hillary Clinton wants “Manhattan-like project” to break encryption

- Crypto Wars Part II - The Empires Strike Back

- Crypto Wars 3.0: EU-Rat diskutiert Schlüsselhinterlegung

- CCC fordert Ausstieg aus unverschlüsselter Kommunikation

- The second “Crypto War” and the future of the internet

- Cryptowar: Verfassungsschutz fordert ein Ende der „kryptierten Kommunikation“

- Obama will Verschlüsselung aufweichen

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

- Digitalisierung als Kulturwandel → Nutzungsänderungen

- Überwachung und Manipulation als Machttechniken (min. seit der Disziplinargesellschaft)

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum, Synoptikum)

BigPicture: gesellschaftliche Transformation

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

»Wenn Big Data Zugang zum unbewussten Reich unserer Handlungen und Neigungen böte, so wäre eine Psychopolitik denkbar, die tief in unsere Psyche eingreifen und sie ausbeuten würde.«

Byung-Chul Han 2014: Dataismus. In:

Psychopolitik. Neoliberalismus und die neuen Machttechniken. S. 43ff.

Weitere praktische Möglichkeiten

- Daten-Hygiene einüben: immer wieder CryptoParties besuchen und weiterempfehlen

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- sich bei Apps und Sozialen Diensten über deren Datensammlung informieren, ggf. Alternativen verwenden

Aktiv werden

Mitmachen!

- Mitstreiter*Innen und Unterstützer*Innen im Bündnis sind herzlich willkommen!

- Spenden für OpenSource-Projekte (z. B. GnuPG, Linux, Mozilla, etc.)

Literatur- und TV-Empfehlungen

Fazit

Wendet sich gegen Massenüberwachung

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Schief gegangen

Beispiele von Sicherheitsbrüchen

- Sloppy security hygiene made Sony Pictures ripe for hacking

- Citizenlab-Bericht: Angriffe auf Two-Factor-Authentifikation bei Google-Konten beobachtet

- Waiting for Android’s inevitable security Armageddon

- Even when told not to, Windows 10 just can’t stop talking to Microsoft

- Nackt im Netz: Millionen Nutzer ausgespäht

Grenzen ausloten

Risikoanalyse an Hand von Bedrohungsmodellen

Bedrohungsmodelle:

- beschreiben Möglichkeiten von Angriffen und decken Verhaltensweisen oder Übertragungswege und -formen auf, die mit Risiken verbunden sein können

- helfen Grenzen und Möglichkeiten von technischen Lösungen wie Ende-zu-Ende-Verschlüsselung oder Transportverschlüsselung besser einzuschätzen und eigenes Verhalten anzupassen.

Bedrohungsmodell

Übersicht

Die W-Fragen

Schutzintressen und -rahmen

- Was möchte ich schützen?

- Wie wahrscheinlich ist die Notwendigkeit es schützen zu müssen?

- Vor wem möchte ich es schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand und Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Grenzen

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren und verschlüsseln

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Warum über alternative Cloudsysteme und Soziale Netzwerke nachdenken?

Überwachungskapitalismus

Zentrale Datenhaltung und BigData

- Zentrale Datenhaltung (Zugriff?)

- Verwertungsrechte der eingestellten Inhalte durch AGBs geregelt

- Profilbildung und Verknüpfung durch Big-Data-Analysen

- Langzeitspeicherung und massive Datensammlung

- Schattenprofile

- Übertragung/Veräußerung von Privatheit an einen fremden Akteur

Überwachungskapitalismus

Walled Gardens und soziale Experimente

- Walled Gardens als isolierte, selbstreferenzielle Systeme (Filterbubble)

- Algorithmen bestimmen Relevanzen dargebotener Inhalte (Filterung)

- Einschränkung oder Aufgabe von Autonomie

- kontinuierliche soziale Experimente

Durchlässige Mauern

Datensicherheit und Zugriffe von Außen

- Nadel im Heuhaufen: Soziale Netze und Clouds als Teil von PRISM und Tempora

- BND-Überwachung wird auf soziale Netze ausgeweitet (Vorhaben trotz #NSAU)

- Kreditkartenbetrüger und Kettenbriefe

- Identitätsdiebstahl

- Online Harassment: Von Trollen und Mobbing

- Stalking

Skizze des Charakters Sozialer Netzwerke

Soziale v Asoziale Nettwerke

- Polemik: Alternative/Föderierte Soziale Netzwerke seien aufgrund der fehlenden kritischen Masse per se asozial

- Welcher Gemeinschaftsbegriff liegt Facebook & Co. zugrunde?

- Facebook-Freund als false friend

- episodische, phatische Kommunikation

- frictionless sharing (sharing is careing) und beschleunigte Kommunikation durch Likes etc. → Positivgesellschaft

Skizze des Charakter Sozialer Netzwerke

Soziale v Asoziale Netzwerke

- Identitätskonstruktion: von der Schrift/der Erzählung (Narration) zur Datenbank und zur Zahl

- automatischer Erzähler: Erzählinstanz des Netzwerkes und der Algorithmen

- → automatische Biografie: pointillistisch (Ziel: realistische Momentaufnahme), postmoderne, posthuman

- Verhinderung von Diskurs (aus Mangel an skeptischem, metareflexivem Denken)

Alternative Soziale Grauzonen

Rechtliche Fragen

- Dezentrale Netzwerke und DSGVO?

- NetzDG und DSGVO?

- Recht auf Vergessenwerden

- Umgang mit Hetze und illegalen Medieninhalten

Alternative Soziale Grauzonen

DSGVO

»Alternative Anbieter wie Diaspora oder Mastodon, die graswurzelartig von den Nutzern selbst betrieben werden, stehen vor kaum lösbaren Problemen: Wie etwa soll das in der DSGVO verankerte „Recht auf Vergessen“ auf derart verteilten Plattformen eigentlich umgesetzt werden? Einige sehen keine andere Wahl, als Nutzer aus der EU einfach auszusperren.«

Sichtbarkeiten und Vernetzung einschränken

Clicktivism

Sichtbarkeiten und Vernetzung einschränken

Clicktivism

Snowden Effect vs. Privacy Paradox

Alternative Soziale Netwerke

| Netzwerk | Alternative |

|---|---|

| friendica, diaspora* | |

| mastodon, pump.io, gnu.social | |

| Discourse, selfhosting | |

| Tumblr, Medium | Wordpress, ghost, octopress, hugo |

| Slack | riot.im (matrix), Retroshare |

| ? |

Alternative Cloudsysteme & Co.

| Clouddienst | Alternative |

|---|---|

| Backup | tarnsnap, borg, duplicati |

| dropbox | Syncthing, Spideroak, Nextcloud, Hubzilla |

| Google Dienste, Office 365 | Nextclould |

| Google Maps | Open Street Map |

| Github | Gogs, Gitlab |

Blogs und Microblogging

- OpenSource-Projekt (PHP-basiert), 2001/2 als Weblogsystem von Michel Valdrighi gestartet

- ab 2003 auf dieser Basis fortgeführt von Matthew Mullenweg und Mike Little

- erste stabile Version von WordPress am 3. Januar 2004

- ab 2005 Entwicklung durch die Firma Automattic (Firma von Mullenweg)

- als Blogsystem gestartet seit 2007 auch CMS

- sehr gut für Selbsthosting geeignet (überschaubare Anforderungen an den Hoster)

- -> eigene Daten und die Daten der Nutzer unter Kontrolle

grundlegende Funktionen

- einfache „5-Minuten-Installation“

- Verwalten von Blog-Artikeln, dabei Bild/Text Kombinationen unterstützt

- Erschließung der Inhalte über Tags, Taxonomien (Klassifikationsschema) und Metadaten

- Ausgabe der Inhalte als Web-Feeds

- Statische Seiten (CMS)

unter der Haube

- Versionierung von Seiten/Artikeln

- integrierter Editor

- Redaktionssystem mit verschiedenen Rollen

- Mediengalerie

- integrierte Volltextsuche über alle Seiten

Erweiterbarkeit und Anpassung

- Plugins

- Themes (frei und kommerziell)

- Widgets für Standard-Funktionen

- integriertes Kommentar-System (je Veröffentlichung steuerbar)

- Offizielle Deutsche Lokalisierung: https://de.wordpress.org/

- Deutsche Community (z. B.): http://wpde.org/

Plus und Minus

- Kontrolle über die eigenen Veröffentlichungen (+)

- einfache Bedienung (+)

- flexibel, mit sehr guter Anpassbarkeit (+)

- Solide Pflege des Kernsystems (Autoupdate) und aktive Entwicklung (+)

- Weite Verbreitung = Weite Unterstützung (+) / beliebtes und lohnendes Angriffsziel (-)

Testinstallation für Cryptoparty (temporär)

Datenschutzgrundverordnung 1

- Private Datenverarbeitung nicht betroffen

- Artikel 2, Sachlicher Anwendungsbereich, im Absatz 2:

(2) Diese Verordnung findet keine Anwendung auf die Verarbeitung personenbezogener Daten

…

c) durch natürliche Personen zur Ausübung ausschließlich persönlicher oder familiärer Tätigkeiten.

- Artikel 2, Sachlicher Anwendungsbereich, im Absatz 2:

- unklar ist die Bewertung was "persönliche Tätigkeit" ist

Datenschutzgrundverordnung 2

- Datenschutzerklärung (Website)

- erweiterte Infopflichten (Artikel 13 DSGVO), insbesondere um die Rechte der betroffenen Person

- Name und Kontakdaten des Verarbeiters, Beschreibung und Umfang der Verarbeitung, Rechtsgrundlage (gemäß Artikel 6), Zweck und falls Artikel 6 Abs. 1 (f) berechtigtes Interesse, Speicherdauer oder Kriterien dafür, Wiederspruchsrechte und -Stelle

- gutes, allerdings umfangreiches Beispiel, auf: heise.de

- Hilfestellung von Wordpress im Backend für Details dazu ansehen

- OpenSource-Projekt (node.js)

- kann Im-Memory-Datenbank verwenden

- Fokus auf angenehmes Schreiberlebnis

- benötigt ein externes Kommentar-System

- bereits zahlreiche Themes und Plugings verfügbar

GNU Social

- OpenSource-Projekt (PHP), dass 2013 als Fortführung des StatusNet-Projekt ins Leben gerufen wurde

- Microblogging auf Basis des OStatus Standards

- Ziel mehr Kontrolle über eigene Dienste und Daten

- Integration mit anderen Diensten (Interoperablität)

GNU Social

Features

- erlaubt Nachrichten mit einer Länge von 1024 Zeichen

- Kann mit XMPP/Jabber-Clients verwendet werden (siehe CryptoPartie zu Messengern und Chats)

- Föderation und Dezentralität (Nutzer verschiedener Installationen können sich miteinander austauschen)

- Hashtags

- noch Crossposting möglich (Twitter, Facebook)

- Gruppen (Bangtags)

- Integrierter Link-Kürzer (URL-Shortener)

- eingebettete Inhalte

GNU Social

GNU Social

Ausprobieren

pump.io

Social server with an ActivityStreams API

- OpenSource-Projekt (node.js), dass 2013 ins Leben gerufen wurde

- erlaubt lange Nachrichten

- Föderation und Dezentralität (Nutzer verschiedener Installationen können sich miteinander austauschen)

- Anmeldung an andere Installationen über Webfinger

- Hashtags und Gruppen fehlen noch

pump.io

Social server with an ActivityStreams API

- ActivityStream-Protokoll erlaubt prinzipiell vielfältige Nutzung

- Austausch von Bildern (Upload)

- Software für eigene Geräte (Desktop-Clients) und Apps verfügbar

- Grundlage von Mediagoblin

- Needs Love

- befindet sich noch in einem sehr frühen Stadium

- Dynamik der Entwicklung hat nachgelassen

pump.io

Ausprobieren

Mastodon

kurz vorgestellt

- Offene Standards: Atom Feeds, ActivityStreams, Salmon, PubSubHubbub und Webfinger

- Interoperatblität: Austausch mit GNU social und OStatus Plattformen

Mastodon

kurz vorgestellt

- Diskussionen (Threads) werden online verteilt (föderiert)

- hohe Integrierbarkeit (OAuth und REST)

- Hosting: vereinfachtes Deployment trotz anspruchsvollem Technologie-Stack (Devops/Docker)

Mastodon

Ausprobieren

Alternative Soziale Netzwerke

Friendica

kurz vorgestellt

- OpenSource-Projekt (PHP)

- Dezentrale Architektur die Vernetzung über alle Installationen ermöglichen will (föderiertes System)

- Durchgängige Berücksichtigung der Privatsphäre (jeder Entscheidet über preisgegebene Daten)

- Anlage detaillierter Profile möglich

Friendica

kurz vorgestellt

- Eingebettete Inhalte

- Austausch von Fotos und Anlage von Fotogalerien

- Events (z. B. Geburtstage)

- Gruppen und Hashtags werden unterstützt

- Einführung im umfangreichen Wiki

Ausprobieren

Diaspora*

kurz vorgestellt

- OpenSource-Projekt (Ruby on Rails)

- Dezentrale Architektur die Vernetzung über alle Installationen ermöglichen will (föderiertes System)

- Datensparsamkeit

Diaspora*

kurz vorgestellt

- Aspekte zur Sichtbarkeitskontrolle von Posts und Hashtags

- Eingebettete Inhalte und Posting in Markdown

- diaspora* Anleitungen

- Liste von Diaspora-Servern, auf denen sich Benutzer anmelden können, um an dem sozialen Netzwerk teilzunehmen

Ausprobieren

Fazit

Alternative Soziale Netzwerke

- jenseits des Mainstream: Alternative Netzwerke existieren, sind aber relativ unbekannt

- Es fehlt an entsprechenden, fancy Smartphone-Apps

- kritische Masse/Publicity

- Entwicklern fehlt Dialog mit Nutzer*Innen → Gründung von UserGroups?

- geeignet für kleinere, abgeschlossene Netze (Familie, Vereine, regionale Gruppen, kleinere Netzwerke)

- Ressourcen-Mangel: OpenSource als Spezialfall des Allmende-Problems → Croudfunding?

Discourse

Discourse

Civilized discussion

- eigene Community betreuen

- einfaces Editieren und Zitieren von Beiträgen

- einfaches Hinzufügen von Medieninhalten

- Dynamische Benachrichtungen (Nofitications)

- Kontextsensitives Darstellungen

Discourse

Non Knowledge Cloudsysteme und Backup

Non Knowledge-Ansatz und Clouds

- ein Versprechen auf mehr Privatsphäre

- glaubhafte Abstreitbarkeit gegen über Dritten

- erschwerte Zuordnung von Inhalten zu einzelnen Nutzer*Innen

- Versprechen, dass Zugriff auf unverschlüsselte Inhalte unmöglich wird

- Verschlüsselung auf Geräten der Nutzer*Innen

- Kommerzialisierung von Privatheit/Privatsphäre im Digitalen

Spideroak

Spideroak

Verschlüsselung und Grenzen

- AES256 in CFB mode and HMAC-SHA256, SSL/TLS als Transportverschlüsselung, PBKDF2 mit min. 16384 Runden zur Schlüsselableitung

- bis zu 2 GB frei, darüber Abomodell

- ›Non Knowledge-Feature‹ nur via installierter (Desktop)Software garantiert (nicht via App oder Webclient)

- Software nicht quelloffen (Open-Source) → keine öffentliche Überprüfbarkeit, glaubhafte Audits erschwert; aber: teilweise Open-Source-Veröffentlichungen

Spideroak

Verschlüsselung und Grenzen

- Standort USA: Zugriff durch US-Behörden denkbar

- Anzapfung (›Taping‹)

- National Security Letter

- vgl. Fall Lavabit

- Zuverlässigkeit der Verschlüsselung einziger Schutz

- gerätespezifische Software verfügbar

- primär für Linux und BSD-Rechner (Windows nur via cygwin-Umgebung)

- mächtiges Kommandozeilenwerkzeug

- Bezahlung des Speichers und der übermittelten Datenmengen

Verschlüsselung und Grenzen

- AES-256-Verschlüsselung, 2048-bit RSA-Sitzungsschlüssel, 256-bit HMAC-SHA256-Blockprotection sowie scrypt zur Passwortableitung

- Bezahlung des Speichers und der übermittelten Datenmengen

- keine Open-Source-Lizenz, Quellcode kann aber eingesehen werden

Verschlüsselung und Grenzen

Verschlüsselung und Grenzen

- Betreiber setzt Belohnung für die Findung von Sicherheitslücken aus

- One-Man-Show: kein Unternehmen, kanadische Bürger*Innen ausgeschlossen (steuerrechtliche Gründe)

- Speicherung der Daten in dar Amazon Cloud (S3): Sicherheit?

- Anzapfung (›Taping‹)

- National Security Letter

- Zuverlässigkeit der Verschlüsselung einziger Schutz

Im Vergleich

| Features | SpiderOak | tarsnap |

|---|---|---|

| Verfügbarkeit | gängige Systeme | Linux, BSD |

| Verschlüsselung | ✔ (AES256, SSL) | ✔ (AES256) |

| Standort | USA | Kanada |

| quelloffen? | ✘ (teilweise) | ✔ (keine OSS-Lizenz) |

Cryptomator

Freie clientseitige Verschlüsselung für Ihre Cloud-Daten.

- Tresor, der verschlüsselten Dateien enthält, liegt in eigenem Cloud-Ordner

- stellt ein virtuelles Laufwerk bereit, über welches auf die Dateien zugriffen werden kann

- jede Datei wird einzel verschlüsselt

- verwendet scrypt, AES-SIV, AES-CTR, HMAC-SHA256 (Authentifcated Encryption)

Verschlüsselte Backup-Systeme

borg backup

- Backup-Werkzeug für Linux und BSD (Attic Fork)

- borg web bietet grafisches Benutzerinterface

- Installation über Paketmanager

- unterstützt standardmäßig symmetrische, authentifizierte Verschlüsselung (AES)

- noch kein direkter Cloud-Support (in Arbeit), Remote Respositories via ssh

$ borg init /path/to/repo

$ borg create /path/to/repo::mittwoch --stats --progress --compression lz4 --exclude ~/.cache/ ~/.gnupg/random_seek ~

$ borg create /path/to/repo::donnerstag --stats --progress --compression lz4 --exclude ~/.cache/ ~/.gnupg/random_seek ~

Verschlüsselte Backup-Systeme

borg backup automatisieren (Bash-Skript/Cron)

#!/bin/sh

REPOSITORY=username@remoteserver.com:backup

# Backup aller Inhalte von /home und /var/www außer

# einiger augeschlossender Verzeichnisse

borg create -v --stats \

$REPOSITORY::`hostname`-`date +%Y-%m-%d` \

/home \

/var/www \

--exclude '/home/*/.cache' \

--exclude /home/Ben/Music/Justin\ Bieber \

--exclude /home/Ben/.gnupg/random_seek

# Nutze das `prune` Unterkommando um 7 tägliche, 4 wöchentliche and 6 monatliche

# Archive dieser Machine zu verwalten. --prefix `hostname`- ist sehr wichtig, um

# die prune's Operationen auf die Archive der Machine mit diesem Namen zu begrenzen

# und sie nicht auf die Archive anderer Maschinen anzuwenden.

borg prune -v $REPOSITORY --prefix `hostname`- \

--keep-daily=7 --keep-weekly=4 --keep-monthly=6

Verschlüsselte Backup-Systeme

BorgWeb

BorgWeb is a browser-based user interface for Borg Backup.

Verschlüsselte Backup-Systeme

Duplicati

- Installation

- Windows (32 Bit, 64 Bit)

- Linux (Debian, Ubuntu, LinuxMint, Fedora, ArchLinux (AUR))

- MacOsX

- unterstützt symmetrische Verschlüsselung (AES265) oder GPG (dann unbedingt Konfiguration anpassen)

- Backup über/nach FTP, Cloudfiles, WebDAV, SSH (SFTP), Amazon S3

Non Knowledge Cloudsysteme und Backup

Vertiefung

Alternative Cloud-Systeme

- OpenSource-Projekt (Go) seit 2013

- Alternative für kommerzielle Synchronisationswerkzeuge (aka BitTorrent Sync)

- Dezentralität

- Direkte Datenabgleich zwischen verbundenen Rechnern

- Transportverschlüsselung zwischen den Clients

- Block Exchange Protocol v1

- stellt nutzerfreundliche Webseite als Benutzeroberfläche bereit

- Überwacht synchronisierte Verzeichnisse

- Identifikation der miteinander verbunden Rechner über lange Identifikationsnummern

- Android-App verfügbar

- Einsteiger-Dokumentation (engl.)

Installation

- Windows (32 bit, 64 bit)

- Mac OSX 32 bit, 64 bit

- Linux (Paketverwaltung, Repository Ubuntu-Derivate usw.)

- BSD-Derivate

- Android-App

Sync Benutzeroberfläche

- Fork von ownCloud, der am 2. Juni 2016 bekannt gegeben wurde; OpenSource-Projekt (PHP)

- ermöglicht Datenhaltung (Filehosting) in einer eigenen privaten Cloud

- bietet Clients zur Synchronisation der Daten an

- erweiterbar via Plugins

Features

- Einbindung von externen Speichern, zum Beispiel Dropbox, Amazon S3, WebDAV

- Dateiverschlüsselung möglich, aber nur begrenzt vertrauenswürdig

- Benutzer- und Gruppenverwaltung

- Kalender mit CalDav-Unterstützun

- Kontakte/Adressbuch

- RSS-Reader

- Bookmarks und URL-Shortening

- Fotogalerie

Verschüsselung

- Authenticated Encryption ab Version 9

- Exploiting unauthenticated encryption mode

Synchronisations-Client

Installation (Self-Hosting)

- OpenSource-Projekt (PHP)

- ermöglicht Datenhaltung (Filehosting) in einer eigenen privaten Cloud

- bietet Clients zur Synchronisation der Daten an

- Synchronisations-Clients können Daten verschlüsseln (Client-Site-Encryption)

- Apps verfügbar

- unterstützt das Web-DAV-Protokoll

Initiativen, Projekte und künftige Entwicklungen

Blockchain

“The blockchain is an incorruptible digital ledger of economic transactions that can be programmed to record not just financial transactions but virtually everything of value.” - Don & Alex Tapscott, authors Blockchain Revolution (2016)

AKASHA

A Next-Generation Social Media Network

- Advanced Knowledge Architecture for Social Human Advocacy

- „AKASHA ( [aːkaːʃə], आकाश) is the Sanskrit word meaning “ether” in both its elemental and metaphysical senses.”

- Basis: Etherum, Inter-Planetary File System

- Dezentrales Blog-Netzwerk (vgl. Medium)

Akasha

Web 3.0?

- Smarte Verträge (Smart contracts)

- Sharing Economy

- Crowdfunding

- Supply chain auditing

- Prediction markets

- Protection of intellectual property

- Neighbourhood Microgrids

Vielen Dank!