Datenverkehr unter Kontrolle

Privat mit Windows 10? Virtuelle Maschinen und Systeme

Dozenten: Rainer R. | Tobias R.

Let’s have a party!

- Einführung / Opening

- Digitale Selbstverteidigung

- Grenzen

- Privat mit Windows 10

- Mehr Sicherheit mit virtuellen Systemen

- Virtual Box

- Qubes OS

Let’s start a party!

Verhaltenskodex

Wir sehen es als unsere Aufgabe, eine freundliche, sichere und einladende Umgebung zu schaffen, unabhängig von Geschlecht, sexueller Orientierung, Befähigung, Herkunft, Religion (oder deren Nichtvorhandensein) sowie gesellschaftlichem und wirtschaftlichem Status.

Erwartetes Verhalten

- Verhalte dich rücksichts- und respektvoll in Wort und Tat.

- Bemühe dich um Zusammenarbeit, damit du Konflikte von Anfang an vermeiden kannst.

- Nimm Abstand von erniedrigender, diskriminierender oder belästigender Sprache und Verhalten.

- Achte auf deine Umgebung und die anderen Teilnehmenden. Mache die Veranstaltenden oder andere Anwesende darauf aufmerksam, wenn du eine gefährliche Situation, jemanden in Bedrängnis oder Verletzungen dieses Verhaltenskodexes bemerkst, selbst wenn sie zunächst belanglos erscheinen.

Inakzeptables Verhalten

Inakzeptable Verhaltensweisen beinhalten: Einschüchterung, Belästigung, beleidigende, diskriminierende, abwertende oder erniedrigende Sprache und Verhalten durch jegliche Teilnehmenden in unserer Community. Dies gilt online, auf allen zugehörigen Veranstaltungen und in persönlichen Gesprächen im Rahmen unserer Community.

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Monatliches Meetup (Stammtisch) (demnächst: 22. August 2018 19:00 Uhr Willsons) siehe Blog, Meetup, Twitter, Facebook

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

CryptoParty Season 2/2018 (Herbst/Winter) in der naTo

- 10. September 2018 – Sicherer Surfen

- 22. Oktober 2018 – E-Mail-Verschlüsselung.

- 12. November 2018 – Messenger & Chats.

- 03. Dezember 2018 – Alternative Soziale Netzwerke und Cloud-Systeme.

- 07. Januar 2019 – Datei- und Festplattenverschlüsselung.

- im Feburar 2019 – Windows 10 und Security by Isolation.

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Filmgespräche mit Themenbezug in der naTo mit Schülern

- CryptoParties für Schüler, Journalisten, Studenten

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- regionale und überregionale Vernetzung sowie Kooperationen

- Podcast zu Datenschutz und Datensicherheit

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Eben Moglen, »Privacy under attack: The NSA files revealed new threats to democracy«, Guardian (27. Mai 2014)

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Technik der Selbstkultivierung: Vita activa (Hannah Arendt), Technologie des digitalen Selbst (in Ahnlehnung an Focault)

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Technologie des digitalen Selbst (in Anlehnung an Focault)

„Darunter sind gewusste und gewollte Praktiken zu verstehen, mit denen die Menschen nicht nur die Regeln ihres Verhaltens festlegen, sondern sich selber zu transformieren, sich in ihrem besonderen Sein zu modifizieren und aus ihrem Leben ein Werk zu machen suchen, das gewisse ästhetische Werte trägt und gewissen Stilkriterien entspricht.“

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats, immer 19:00 c.t Uhr im sublab.

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

»Der Dataismus tritt mit der Emphase einer zweiten Aufklärung auf. […] Der Imperativ der zweiten Aufklärung lautet: Alles muss Daten und Information werden.[…] Der Dataismus führt zu einem digitalen Totalitarismus.Notwendig ist daher eine dritte Aufklärung, die uns darüber aufklärt, daß die digitale Aufklärung in Knechtschaft umschlägt.«

Byung-Chul Han 2014: Dataismus. In: Psychopolitik. Neoliberalismus und die neuen Machttechniken. S. 43ff.

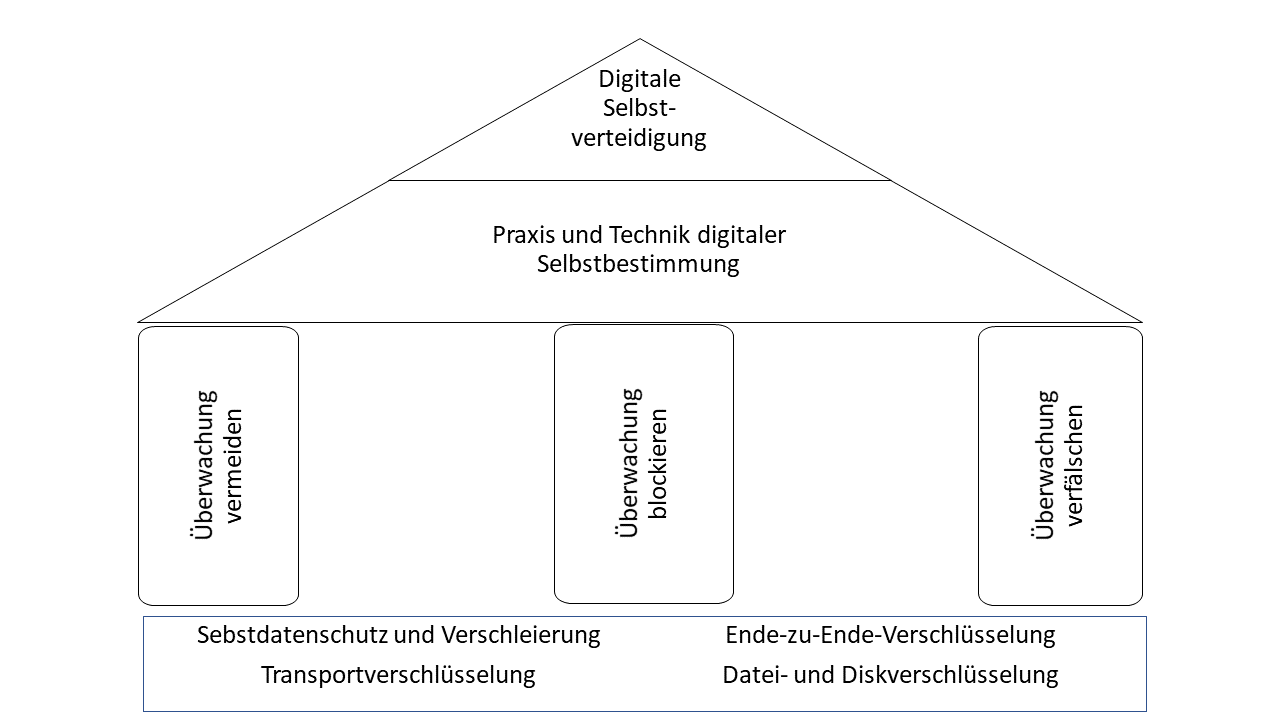

Digitale Selbstverteidigung

Prinzipien nach Bruce Schneier (Data vs Goliath)

- Überwachung vermeiden

- Überwachung blockieren

- Überwachung verfälschen

- Überwachungssysteme lahmlegen (selten legal)

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

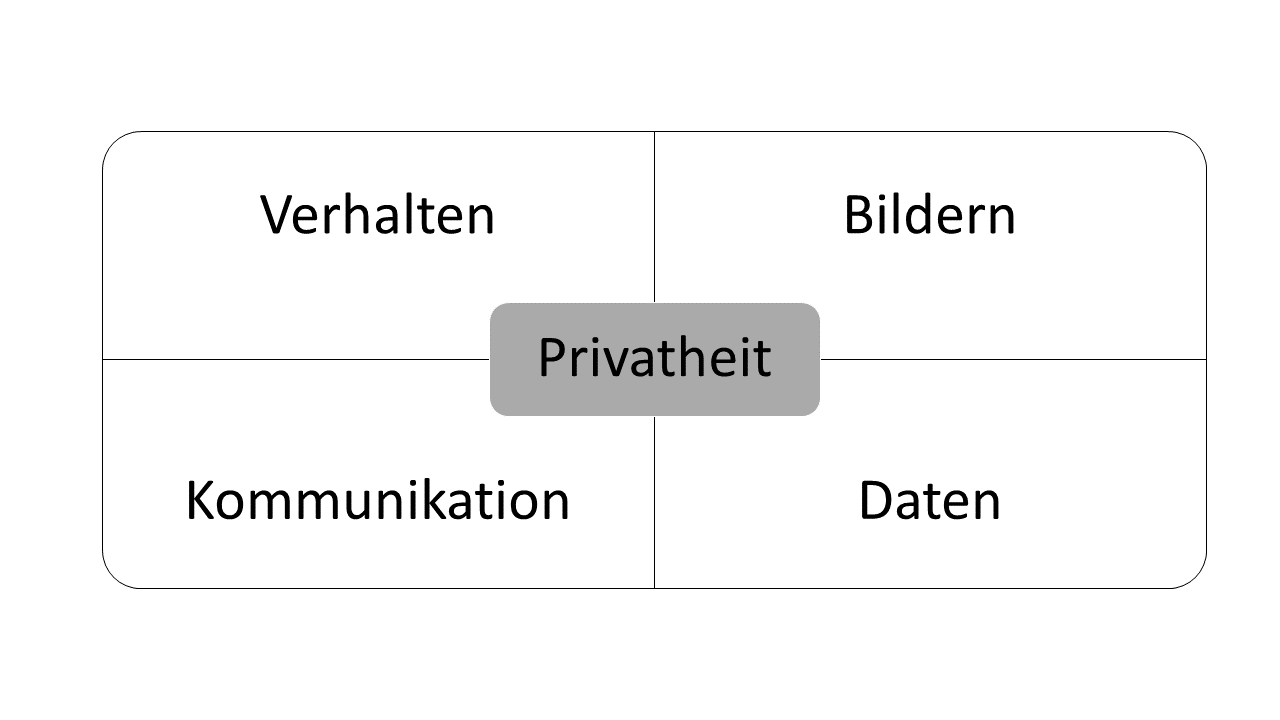

Aspekte der Privatheit

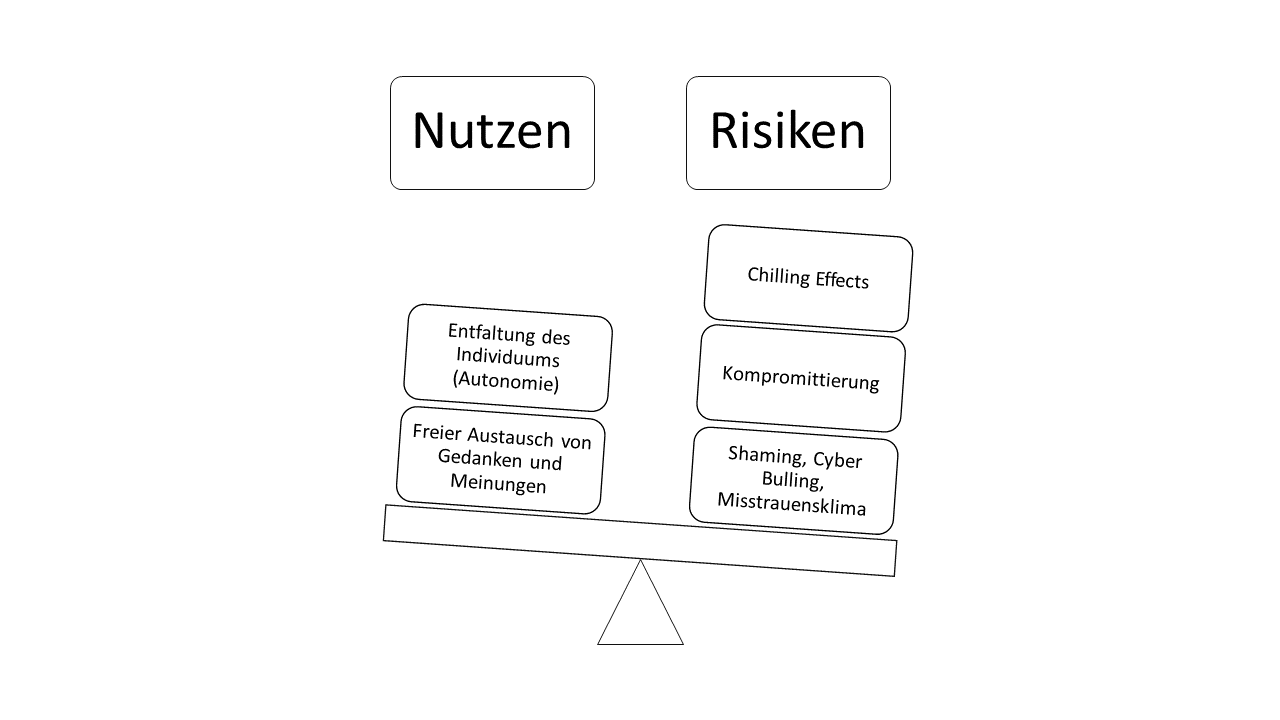

Privatheit: Nutzen und Risiken

Motive/Anlass für Digitale Selbstverteidigung

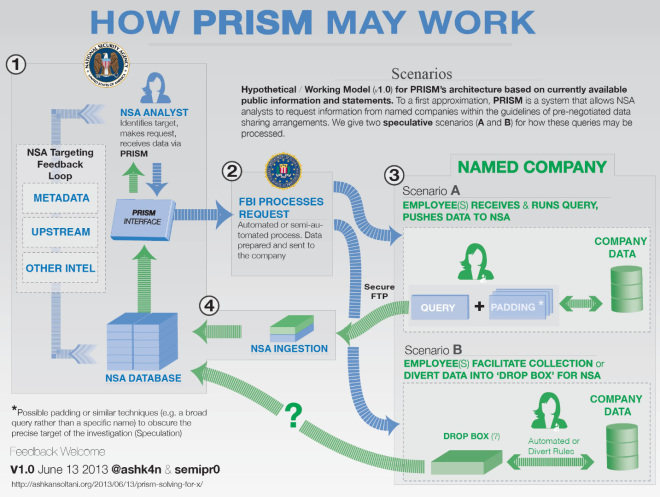

Staatliche Überwachung und Datensammelei (Beispiel)

Motive/Anlass für Digitale Selbstverteidigung

Datensammlungen Privater Firmen (Beispiele)

- Google z. B. aus Suche, E-Mail, Webanalyse … für zielgenaue Werbung

- Facebook für soziale Beziehungen und Netzwerke

- amazon für Kaufverhalten und -vorlieben oder Leseverhalten (Kindle)

Motive/Anlass für Digitale Selbstverteidigung

Berufsgeheimnisträger (Gesellschaft und Geheimnis)

- Journalisten: Quellenschutz, Schutz der Recherche, ›Undercover‹

- Seelsorger: Beichtgeheimnis

- Ärzte: Schweigepflicht

Motive/Anlass für Digitale Selbstverteidigung

Weitere Beispiele (Gesellschaft und Geheimnis)

- Arbeit mit Minderheiten/Marginalisierten: Schutzbedürfnis vor willkürlicher Repression (Geflüchtete, Arbeitssuchende, Sexualität/Gender, Menschen mit Behinderung, Kranke)

- Angestelle: Datenschutzanforderungen, Schutz von Geschäftsgeheimnissen

Herausforderungen

Analyseverfahren und Auswertung

- BigData zur Profilbildung und Analyse auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Public-Private-Partnership (Indifferenz)

Herausforderungen

Big Data als Überwachungskapitalismus

- beschreibt BigData als neue Form des Informationskapitalismus

- kommerzialisiert und verwertet werden soll jede Äußerung des täglichen Lebens (everydayness)

- als neue Ware(nfiktion) steigt Verhalten auf (Verhalten symbolisiert Bewusstsein am Markt)

Herausforderungen

Überwachungskapitalismus als Risiko

- Marktkontrolle durch (vermeintliche) Verhaltenskontrolle (Nudging, Microtargeting)

- Tendenz des Totalen und Schaffung von Monopolen (Machtasymmetrien)

Herausforderungen

»Von Überwachungskapitalisten zu verlangen, sie sollten die Privatsphäre achten oder der kommerziellen Überwachung im Internet ein Ende setzen, wäre so, als hätte man Henry Ford dazu aufgefordert, jedes T-Modell von Hand zu fertigen.«

Shoshana Zuboff (2016): Überwachungskapitalismus. Wie wir Googles Sklaven wurden

Herausforderungen

CryptoWars 2.0/3.0

- Justice Department Seeks to Force Apple to Extract Data From About 12 Other iPhones

- Crypto Wars 3.0: Thüringens Verfassungsschutzchef fordert Hintertüren in Krypto-Messengern

- Hillary Clinton wants “Manhattan-like project” to break encryption

- Crypto Wars Part II - The Empires Strike Back

- Crypto Wars 3.0: EU-Rat diskutiert Schlüsselhinterlegung

- CCC fordert Ausstieg aus unverschlüsselter Kommunikation

- The second “Crypto War” and the future of the internet

- Cryptowar: Verfassungsschutz fordert ein Ende der „kryptierten Kommunikation“

- Obama will Verschlüsselung aufweichen

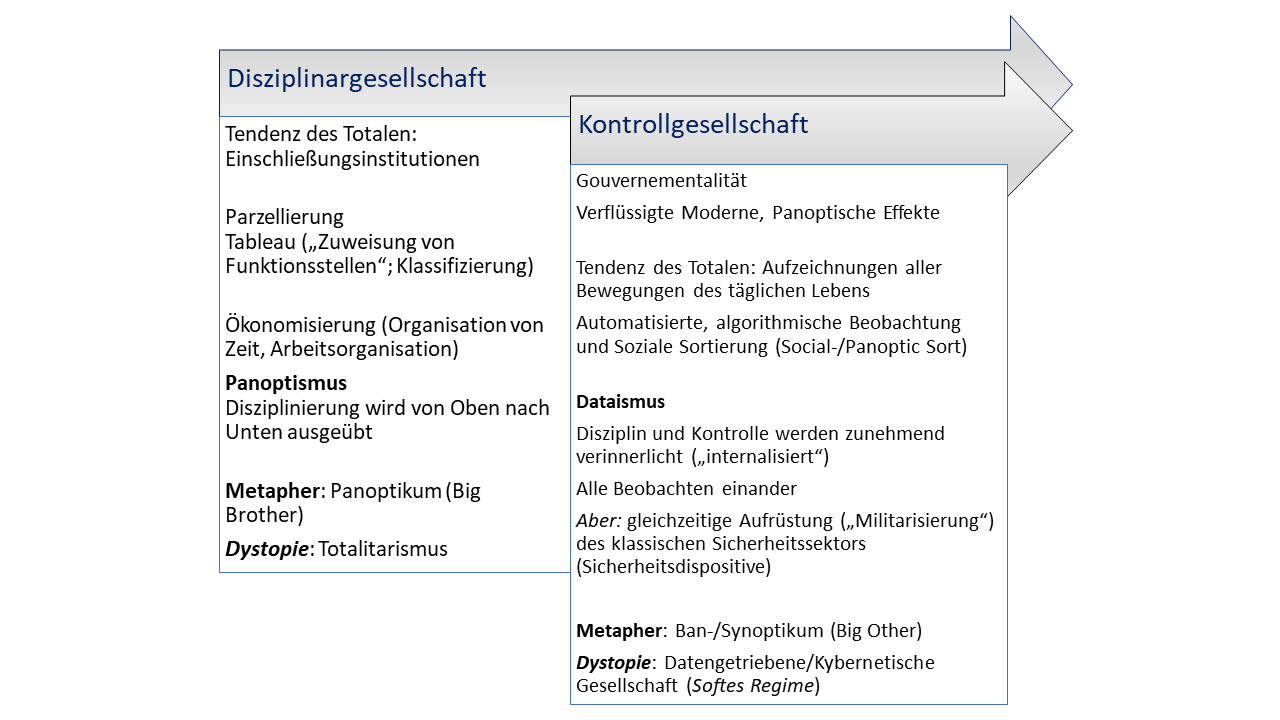

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

- Digitalisierung als Kulturwandel → Nutzungsänderungen

- Überwachung und Manipulation als Machttechniken (min. seit der Disziplinargesellschaft)

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum, Synoptikum)

BigPicture: gesellschaftliche Transformation

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

»Wenn Big Data Zugang zum unbewussten Reich unserer Handlungen und Neigungen böte, so wäre eine Psychopolitik denkbar, die tief in unsere Psyche eingreifen und sie ausbeuten würde.«

Byung-Chul Han 2014: Dataismus. In:

Psychopolitik. Neoliberalismus und die neuen Machttechniken. S. 43ff.

Weitere praktische Möglichkeiten

- Daten-Hygiene einüben: immer wieder CryptoParties besuchen und weiterempfehlen

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- sich bei Apps und Sozialen Diensten über deren Datensammlung informieren, ggf. Alternativen verwenden

Aktiv werden

Mitmachen!

- Mitstreiter*Innen und Unterstützer*Innen im Bündnis sind herzlich willkommen!

- Spenden für OpenSource-Projekte (z. B. GnuPG, Linux, Mozilla, etc.)

Literatur- und TV-Empfehlungen

Fazit

Wendet sich gegen Massenüberwachung

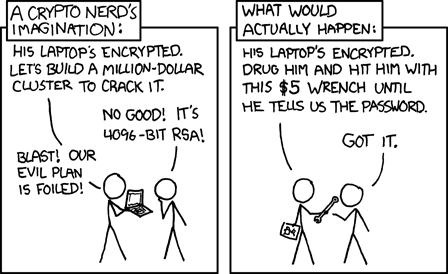

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Schief gegangen

Beispiele von Sicherheitsbrüchen

Grenzen ausloten

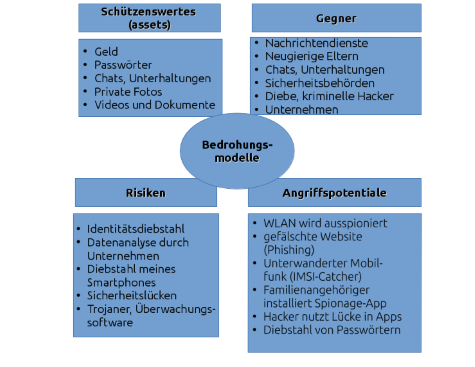

Risikoanalyse an Hand von Bedrohungsmodellen

Bedrohungsmodelle:

- beschreiben Möglichkeiten von Angriffen und decken Verhaltensweisen oder Übertragungswege und -formen auf, die mit Risiken verbunden sein können

- helfen Grenzen und Möglichkeiten von technischen Lösungen wie Ende-zu-Ende-Verschlüsselung oder Transportverschlüsselung besser einzuschätzen und eigenes Verhalten anzupassen.

Bedrohungsmodell

Übersicht

Die W-Fragen

Schutzintressen und -rahmen

- Was möchte ich schützen?

- Wie wahrscheinlich ist die Notwendigkeit es schützen zu müssen?

- Vor wem möchte ich es schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand und Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Schutzgüter

Auswahl

- Passwörter

- Geld

- Dateien (private Fotos, Videos, Dokument, etc.)

- Chats, Unterhaltungen, Korrespondenzen

- Metadaten

- private Geheimnisse, Betriebsgeheimnisse

Angreifer

Beispiele

- Nachrichtendienste mittels Massenüberwachung (NSA, GCHQ, BND)

- (neugierige) Kolleg*Innen, Nachbar*Innen, Eltern, Schulkamerad*Innen usw.

- (neugierige) Sicherheitsbehörden (BKA, Verfassungsschutz)

- Diebe, kriminelle Elemente

- Unternehmen die Dienste anbieten um Profilbildung für Werbeeinnahmen zu betreiben

Folgen bei Schutzversagen

Beispiele

- Identitätsdiebstahl: Hacker/Script-Kiddie übernimmt Facebook-Account

- Autonomieverlust:

- Werbeanbieter liest und analysiert meine Daten

- Anbieter filtert oder liest Tweets, Facebook-Nachrichten, E-Books etc.

- Übernahme/Verlust des Geräts: Smartphone, Laptop, Tablet, E-Book-Reader

- Datenverlust: Messenger-App, welche es erlaubt übermittelte Bildnachrichten abzugreifen

Angriffspotentiale

Beispiele

- physischer Gerätezugriff Familienangehöriger installiert Überwachungssoftware auf meinem Gerät

- Zugriff auf den Transportweg der Daten Angreifer*In könnte das LAN/WLAN ausspionieren

- Phishing/Trojaner, Manipulation des Endpunktes der Kommunikation Angreifer*In könnte eine Website gefälscht haben

- Manipulation des Systems/von Anwendungen Angreifer*In nutzt Sicherheitslücken im System/ Applikationen

Grenzen

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren und verschlüsseln

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Privat mit Windows 10?

Windows 10

- Betriebssystem als „Software as a Service“

- laufende Aktualisierungen (Sicherheits- und Funktionsupdates)

- enge Verzahnung mit Netzdiensten (Skype, Cortana, Store, Office ...)

- Synchronisation über verschiedenen Geräte

-> Ist bequem läuft aber über die Clouddienste von Microsoft

Windows 10

Privatsphäre?

- viele Einstellung (Haben sich nach den letzten größeren Update oft an anderen Stellen gefunden und ursprüngliche Einstellungen sind teilweise nicht mehr berücksichtigt worden; je nach Upgrade-Methode ist das immer noch so.)

- Bedenken bezüglich der übertragenen Daten (Inhalte, Metadaten, Telemetrie)

- Nutzung zur Profilbildung und für Werbung

- Details: Datenschutzerklärung Microsoft

Fazit: Das geht weit über das hinaus, was Webtracking macht.

Windows 10

Beispielangaben für gesammelte Daten

- Übersicht zu den Services bei Windows 10 Enterprise, Version 1607, die mit Onlinediensten verknüpft sind. (Problem: veraltet und Enterprise-Version

- Windows 10, Version 1803 und 1709

- Windows 10, Version 1803 – Diagnosedaten bei „einfacher“ Telemetrie (das ist bereits der eingeschränkte Modus!), technische Details

Lösung? Netzverkehr Einschränken

Windows 10

Firewall

- Netzwerkverkehr kontrollieren -> Systemsteuerung > System und Sicherheit > Firewall

- Erweiterte Einstellungen

- aktuelle Regeln sichern über Richtlinie exportieren

- Windows-Firewalleigenschaften -> ausgehende Verbindungen blockieren (für alle Profile)

- Ein- und Ausgehende Regeln anpassen

Windows 10

Netzwerkszugangskontrolle

Problem

- eingeschränkte Features und Funktionen

- Händische Pflege und Updates nötig (Offline-Update)

Vorteil

- kontrolliertes System

- höhere Privatsphäre

Mehr Sicherheit mit virtuellen Systemen

Virtual Box

Computer im Computer

- Anbieter: Oracle

- virtualisierte Hardware Umgebung auf verschiedenen Betriebssystemen (Host) für verschieden Betriebssysteme (Guests)

- Grundsystem Open Source

- Website

Virtual Box

Was bringt’s?

- parallele Systeme für verschiedene Aufgaben oder Anforderungen auf einer Hardware

- sinnvoll für Testumgebungen

- sinnvoll für gegeneinander abgeschottete Systeme -> höhere Sicherheit

- Sicherheit wird auf Grund höherer Komplexität kontrovers diskutiert

- Container/VM auf verschlüsselter Platte/Partition möglich

- Snapshots (einfrieren/festhalten aktueller Systemzustände)

Virtual Box

Einrichten

- Download

- Checksummen/Signatur prüfen

- Hauptprogramm installieren

- Erweiterung installieren

- Maschine anlegen und System installieren

Qubes OS

Qubes OS

Übersicht

- Grundlagen (Trusted Desktop, AppVMs, TemplateVMs)

- Netzwerk (NetVMs, ProxyVMs, Firewalling, TorVM)

- Datenhaltung (Block Devices, UsbVM)

- Qubes Apps (qrexec, Split GPG, PDF convert)

Qubes OS

Sichere Zwischenablage (Clipboard)

- Herausforderung: Kopiere Inhalt der Zwischenablage aus der VM “Alice” zur VM “Bob”, ohne dass die VM “Mallory” in der Zwischenzeit die Möglichkeit hat an den Inhalt der Zwischenablage zu gelangen

- Einführung einer “Globalen Zwischenablage” zu/welcher Kopieren und Einfügen (Copy/Paste) explizit durch die/den/* Nutzer*In angefordert wird

Qubes OS

Zwischenablage in Vier Phasen

- Ctrl – C (Übernahme in Zwischenablage der Ausgangs VM)

- Ctrl – Shift – C (im Globaler Zwischenablage bereitstellen)

- Ctrl – Shift – V (in der Ziel-VM Zugriff auf Globale Zwischenablage anfordern)

- Ctrl – v (Inhalt der Globalen Zwischenablage in der Ziel-VM einfügen)

Typen von VMs

nach Rollen/Aufgaben

- AppVMs (Anwendungen im Nutzerkontext)

- ServiceVMs (meist für den Nutzer nicht sichtbar)

- Templates

Typen von VMs

ServiceVMs

- NetVMs

- ProxyVMs (e.g. FirewallVM, TorVM, VPN)

- Dom0 (admin domain)

- Dom0 (admin domain)

Typen von VMs

nach Implentierung

- PV (default) oder HVM (z.B. Windows)

- Template basiert oder Standalone

- Persistent oder Disposable

AppVms

- Linux-basiert Para-virtualized

- Template basiert (Fedora, außerdem Debian und Arch verfügbar) → virtual dis) für Nutzerverzeichnis (

/rw) - Disposable VMs (ohne peristentes Nutzerverzeichnis (home))

TemplateVms

- Standardmäßig auf für Software-Updates/-Installation

- Eingeschränkter Netzzugang (networking) (z. B. zu den Proxyservern, zu den Distro-Repos)

- Ein kompromittiertes Template kann nur die "Kinder" kompromittieren

- Keine Datenhaltung für das rootfs

Networking

| Typen von Vms | Eigenschaften |

|---|---|

| NetVMs |

|

| AppVMs |

|

| ProxyVMs |

|

Dom0 | kein Netzwerkzugang |

Vielen Dank!