Beobachte mich nicht

Sicherer Surfen und Anoymisierungsprogramme

Dozenten: Xan H. | Tobias R.

Let's have a party!

- Einführung

- Ein Wort zur Vorsicht: Grenzen

- Verschlüsselte und Anonyme Netze: SSL/TLS, Tor und VPNs

- Sicherer Surfen: Add-Ons, Tools und Best Practices

- Tails

- Diskussion

Let's start a party!

Das Bündnis Privatsphäre Leipzig ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (z. T. in Planung):

- regionale und überregionale Vernetzung

- Podiumsdiskussionen

- Barcamps

- Konferenzen

CryptoParty Sommersemester 2015

- 14. Januar 2015 - PGP und Passwörter

- 11. Februar 2015 - Messenger & Chats

- 11. März 2015 - Datei-/Festplattenverschlüsselung

- 15. April 2015 - Sicherer Surfen und Anonymisierung

- 07. bis 10.5.2015 - CryptoCon15 in Kooperation mit dem Sublab

- 10. Juli 2015 - Alternative Soziale Netzwerke und Cloud-Systeme

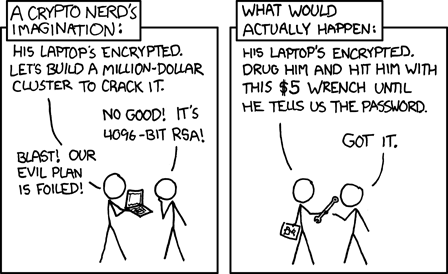

Grenzen von Verschlüsslung und IT-Sicherheitsystemen

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Grenzen

- Sicherheitslücke (heartbleed, shell shock)

- Exploits (heartbleed, shell shock)

- Schadsoftware: Viren/Würfer/Trojaner

- Spionagesoftware: Keylogger, Rootkits, Bundestrojaner

- Computerforensik

- Sicherheit eines Betriebssystems (Updates, Zufallsgeneratoren, Backdoors)

- Hardware (Fehler, Backdoors, cold boot attack)

Grenzen

Grundregeln

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren

Bedrohungsmodelle

Threat models

Verschlüsselte und Anonyme Netze

- Sicher Surfen? Phishing, Tracking & Co.

- Sicherheit auf wackkligen Beinen? - HTTPS (SSL/TLS)

- Anonymer Surfen: Tor (Onion Routing)

- Anonymer Surfen: Virtual Private Networks (VPN)

Mein digitaler Schatten

What is a Digital Shadow from Tactical Technology Collective on Vimeo.

HTTP

Was beim Surfen passiert (I)

HTTP

Was beim Surfen passiert (II)

Web Tracking I

Web Analytics

- Ziel: Quantitative Datenerfassung

- Erwartung: Rückschlüsse auf Werbeerfolge ziehen können

- Seiteneffekte

- Nutzer wird über eine längere Zeit identifizierbar

- Profilbildung und Analyse über mehrere Profile

- Relationen, Vernetzung, Big Data

- Anzahl der erfassten Daten vom genutzen Dienst abhänig

Web Tracking II

Web Analytics

- Anzahl der erfassten Daten vom genutzen Dienst abhängig

- Online-Shops

- Soziale Netzwerke

- Streaming-Dienste

- Sind die Daten mit anderen Quellen, die auf die der Anbieter Zugriff hat verknüpfbar?

Web Tracking III

Web Analytics

Technische Umsetzung:

- Seitenabrufe (werden auf dem WebServer gesammelt)

- HTTP Cookies

- Flash Cookie (LSO, Super Cookies)

- Verizon's Perma-Cookie (X-UIDH, HTTP Header Injection)

- Browserfingerprint

Do not track

Gegenmaßnnahmen gegen Cookies

- Intitative Do not track: Opt-Out-Verfahren

- Gegenmaßname gegen Cookies:

- Cookies deaktivieren (häufig keine Option)

- Browser Addons

- Gegenmaßname gegen Perma-Cookies (X-UIDH):

- ISP wechseln, wenn möglich oder Opt-Out (bei Verizon möglich)

- nur verschlüsselte Verbindungen (SSL/TLS) über VPN, Tor nutzen

Browser Fingerprints

- digitaler Fingerabdruck der eigenen Systemkonfiguration

- Hennig Tillmanns Diplomarbeit: Browser Fingerprinting – Tracking ohne Spuren zu hinterlassen

- Panopticlick

- Kein wirksames Gegenmittel, nicht einmal Tor/Tails

- evtl. Textbrowser wie Lynx

- How the NSA Attacks Tor/Firefox Users With QUANTUM and FOXACID

Gefahren (I)

- Passwortdiebstahl und Identitätsdiebstahl

- Einbruch in Anbieter-Datenbanken (Zugänge, Bankdaten, Kreditkarteninformationen)

- Viren und Würmer

- Trojaner

- Phishing (Online-Banking)

- Personenüberwachung: Bundestrojaner, FinFisher

Gefahren (II)

Roche und Böhmermann - Ratgeber Internet (erklärt von William Cohn)

HTTPS (SSL/TLS)

- HTTPS: Stadardverschlüsselung beim Abruf von Websiten

- SSL/TLS schützten die Übermittlung der Daten (Transportschicht)

- Komplexes Protokoll, mit zwei Hauptzielen:

- Verschlüsslung (Daten vor anderen verbergen)

- Identifiaktion (Können sich zwei Kommunikationsparnter vertrauen?)

- Zertifikate auf Anbieterseite (Website, WebServer) notwendig (Vertrauensdilemma)

SSL/TLS Protokoll (I)

- Handshake: Server und Client (Browser) vereinbarern Art der Verschlüsselung? (Wie wollen wir miteinander unterhalten?)

- Server schickt ein Zertifikat und einen Schlüssel

- Client: Beginne zu verschlüsseln

- Server: Beginne zu verschlüsseln

- SSL/TLS-Verschlüsselung etabliert

SSL/TLS Protokoll (II)

SSL/TLS Protokoll (III)

Broken Wing

SSL/TLS & Sicherheit (I)

- Chiper Suite

- Beast → TSL 1.0 gebrochen, RC4 deaktiveren (Client/Server)

- POODLE Attacks" → SSL 3.0 gebrochen

- CRIME and BREACH attacks → HTTPS & Kompression

Broken Wing

SSL/TLS & Sicherheit (II)

- RC4 Attacks → RC4-Verschlüsslung deaktiveren (Client/Server)

- SSL Strip → HTTP Strict Transport Security (HSTS)

- heartbleed → OpenSSL aktualisieren

- Übersicht der Verwundbarkeit populeräre Websiten bzgl. obiger Attaken

Fallbeispiel: Online-Banking

SSL/TLS-Zertifikate in der Praxis

Tor

Was ist Tor (I)

- Anonymisierungs-/Pseudonomisierungsnetzwerk: Darkweb

- wird von einem Netz von Freiwilligen betrieben

Tor

Was ist Tor (II)

- Entwicklung in der Vergangenheit stark durch US-Staatsmittel gefördert → Spenden und privates Engagement

- wird von Aktivst*Innen, Behörden und anderen Netznutzern gleichermaßen verwendet

- Schattenseite: Silkroad, Silkroad 2.0

Onion-Routing

Wie Tor funktioniert (I)

Quelle: Are Your Details Secure? In: What the revelations mean for you. www.theguardian.com/

Onion-Routing

Wie Tor funktioniert (II)

Onion-Routing

Wie Tor funktioniert (III)

Onion-Routing

Wie Tor funktioniert (IV)

Exkurs: Hidden-Services

Weitere Infos: Tor. Hidden Service Protocol

Tor Browser-Bundle

Orbot

Tor auf dem Smartphone

Nutzung des Tor-Browser-Bundels

- Vorteile

- keine Konfiguration notwendig

- sichere Verbindung zum Tor Netz

- Update-Benachrichtigung

- Nachteile

- Angriffsziel

- keine Add-Ons installieren

Tor als Proxy

(z. B. mit Vidalia)

- Vorteile

- mehrere Anwendungen über Tor nutzbar (Mails abrufen, Chatten, etc.)

- Nachteile

- Konfigurationsaufwand

- manuelles Updaten

- hohe Systemsicherheit sinnvoll

Tornutzung (I)

Browser und Surfverhalten

- Keine Streaming-Dienste verwenden (Tor ohnehin zu ›langsam‹)

- Verzicht auf JavaScript, Flash, Silverlight, Java

- Verzicht auf Cookies

- Walled Gardens meiden → Alternativen

- Kein Bit-Torrent verwenden

Tornutzung (III)

Symstemvorraussetzungen

- Möglichst auf Windows verzichten

- Entsprechend gut, konfiguriertes Linux oder Tails bzw. Whonix verwenden

- Festplattenvollverschlüsslung (bei Nicht-Live-System)

- regelmäßige Updates

- Laptop verweden (Gerät stets mitführen)

- Google / Bing nicht als Suchmaschine verwenden

Tornutzung

Lokalitäten

- Tor nicht von Zuhause aus anwenden, es sie denn:

- man betreibt einen Relay, Exitnode oder eine Bridge

- der gesammte Netzverkehr wird durch Tor geleitet

- Einwahlorte wechseln (Starbucks, Freifunk-Netze, etc.)

Tornutzung

Geisteshaltung (Mindset)

- Pseudonymität: Nutzungsorientierte virtuelle Identitäten erschaffen

- Neue Nutzerkonten für die virtuelle Identität verweden. Pseudonitäten nicht vermischen

- Extra/Eigene Pseudonyme Identitäten (Nuzterkonten) für die Tor-Nutzung anlengen

Tornutzung

Mobilität

- Eigenes Smartphone mit Pre-Paid-Karte nutzen

- Akku entfernen und erst bei Nutzung einlegen/aktivieren

- Tor-Phone nicht in der Nähe des eigenen Zuhause nutzen (Faustregel: min. 16km entfernt)

Tornutzung

Fazit

- Anonymität/Pseudnonymität ist schwer zu erreichen. Technologie allein, genügt nicht.

- Weitere Informationen:

VPN

Personal Virtual Private Network (VPN)

VPN

Personal Virtual Network

- Verschlüsselte Verbindung zwischen VPN-Anbeiter und VPN-Nuzter

- außerhalb keine Relation zum Nutzer herstellbar (→ Tor-Exit-Node)

- hoher Datendurchsatz: Streaming möglich

- Zentrale Dienste und Social-Media-Anbeiter weiterhin ein Problem (Walled Gardens)

- Kosten: ab ca. 10 € im Monat

Auswahlkriterien

Wie wähle ich einen VPN-Provider aus? (I)

| Protokoll | Empfehlung |

|---|---|

| IPSec | ✔ |

| OpenVPN | ✔ |

| L2TPv3 | nur mit IPsec |

| propritäres SSL-VPN | ✘ |

| PPTP | ✘ |

| SSTP | ✘ (SSL 3.0) |

Auswahlkriterien

Wie wähle ich einen VPN-Provider aus? (II)

- Wie vertrauenswürdig ist der Anbieter?

- In welchen Land/Staat ist der Anbieter ansässig?

- Wie transparent ist der Anbieter? Werden Zugriffe protokolliert? (Logs)

- Welche Zahlungsmöglichkeiten habe? z. B. ›anonyme‹(bitcoin, UKESH)

- EFF: Choosing the VPN That's Right for You

Personal VPNs

Fazit

- Vertrauen/Privatsphäre als Ware (kapitalisiert)

- Kompromiss: Anonymität vs. Nutzbarkeit

- immer mit HTTPS (SSL/TLS) nutzen (vgl. Tor)

- RiseUp VPN (für Aktivisten) → Standort: USA?

- VPN Vergleich (ARD Ratgeber Internet)

- OpenVPN Client UI:

Sicherer Surfen

Add-Ons, Tools und Best Practices

Internetnutzung

- Datensparsamkeit

- nur in Ausnahmen echte Daten nutzen

- falsche Mail-Adressen nutzen

- Weg-Werf-Mail-Adressen

- verschiedene Dienste: verschiedene Identitäten

- Pre-Payed SIM

- keine Chronik (Privater Modus)

- never trust anyone

before:use

- Nutzt Firefox!

- viele der vorgestellten Add-Ons nur unter Firefox verfügbar!

Alternative Suchmaschinen

Jenseits von Google

RC4 deaktivieren

- veralteter Verschlüsselungsstandard der immer noch akzeptiert wird, von dessen Nutzung jedoch Abgeraten wird

- how to do

- In Adressezeile Firefox "about:config" eingeben und versprechen vorsichtig zu sein

- In Suchfeld "rc4" eingeben

- Alle 4 Einträge auf "false" setzen

SSL und TLS

- SSL bis 1999 Verschlüsselungsstandard für Verbindungen

- 1999 umbenennung in TLS

- unterschiedliche Versionsbezeichnungen: TLS 1.0 = SSL 3.1

- Oktober 2014: Poodle Lücke → SSL 3. gebrochen

- Firefox + Chrome wollen SSL 3.0 mit nächster Version deaktivieren

- Lücke jetzt beheben

- Firefox

- about:config

- „security.tls.version.min“ auf „1“ stellen

NoScript

- Blockiert Ausführbare Inhalte (Skripte)

- JavaScript, Java, Silverlight, Flash etc.

- Vorteil: Skripte oft Sicherheitsrisiko

- Problem: Beeinflussung von Aussehen und Funktionalität

- Funktionen

- Whitelists: von ganzen Seiten oder von einzelnen (Fremd-)Skripten auf Seiten

- temporäres whitelisten

- Skripte immer erlauben

RequestPolicy

- Blockiert Cross-Site-Requests

- Vorteil: Verbindung nur zur Angeforderten Website

- Beeinflusst Aussehen der Websites

- Funktionen

- Whitelists: von ganzen Seiten oder von einzelnen Requests auf Seiten

- temporäres whitelisten

- Requestes immer erlauben (nur temporär)

Self Destructing Cookies

- Zerstört Cookies nach einer bestimmten Zeit

- Vorteil: unpersonalisierte Websites

- Nachteil: Cookies teilweise gewünscht

- Funktionen

- Whitelist

- verschiedene Einstellungen

BleachBit

- freier Systemcleaner für Windows & Linux

- löscht

- Browserdaten

- Verläufe und Cookies

- gespeicherte Passwörter und Autocomplete Einträge

- Temporäre Dateien und zuletzt genutzte Dokumente

- Papierkorb und Kommandozeilenverlauf

- Tipp: man will nicht immer alles löschen → überprüfen der Ausgewählten Einträge

BetterPrivacy

- löscht unlöschbare Langzeitzeit-Cookies (Local Shared Objects → LSO, Flash Cookies)

- durch normale Cookielöscher nicht gelöscht → andere Verzeichnisse

- löschen bei schließen des Browsers

Disconnect oder Ghostery

- Blockiert Trancking-Dienste auf Webseiten

- Ghostery

- bei Aktivierung von GhostRank werden Nutzerdaten (zur Werbeanalyse) übermittelt

- viel Übersichtlicher und besser Aufgebaut

- subjektiver Eindruck: findet mehr Tracker

- Disconnect

- Open Source

- keine Übermittlung von Daten

- wirkt seriöser

Adblock Edge

- Blockiert Werbung auf Grundlage von Filterlisten

- Fork Adblock Plus, da dies zahlende Werbekunden nicht filtert

- anlegen von Whitelists möglich

CertificatePatrol

- Überwacht SSL/TLS-Zertifikate

- Ziel: Verhinderung von Man-in-the-Middle Angriffen

- Informiert über Änderungen des Zertifikates

- Live-System

- startbar von DVD oder USB-Stick

- basiert auf Debian

- kommt mit so gut wie allen Programmen die man zum Leben braucht

- nutzt von Haus aus das TOR-Netzwerk für Internetzugang

Warum TAILS nutzen?

- sehr einfache Anonymisierung des ganzen Internetverkehrs

- nutzbar auf Fremdrechner

- Persistant-Mode nur auf USB (verschlüsselter Langzeitspeicher)

- hinterlassen von keinen Spuren

How to do?

- Download

- GPG-Signatur prüfen

- auf DVD/USB-Stick/SD-Karte brennen (Beachtet das nicht alle Rechner von USB und SD booten können)

- für Nutzung des Persistant-Mode notwendig nochmal auf USB-Stick zu brennen (von laufendem TAILS)

Bruce Schneier

Is it possible to be safe online?

Playlist: Is it possible to be safe online?

Vielen Dank für ihre Aufmerksamkeit!