Rechercheseminar Journalismus

Digitale Selbstverteidigung und Informantenschutz

Universität Leipzig

24. Januar 2023

Wer sind wir?

Das Bündnis Privatsphäre Leipzig ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wie wir das machen / als e. V. gemacht haben:

- CryptoParties

sowohl öffentliche, als auch speziell für Schüler*innen, Journalist*innen, Jurist*innen, Student*innen - Lesungen für Privatsphäre

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Podcast zu Datenschutz und Datensicherheit

Eine CryptoParty bezeichnet ein Treffen von Menschen mit dem Ziel, sich gegenseitig grundlegende Verschlüsselungs- und Verschleierungstechniken beizubringen.

CryptoPartys sind öffentlich und unkommerziell, mit dem Fokus auf Open-Source-Software.

→ Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

Fahrplan

- Privatsphäre

- Digitale Selbstverteidigung

- Grenzen Digitaler Selbstverteidigung

- Pegasus Spyware

- Anonym surfen mit Tor

- Festplatten-/Containerverschlüsselung

Privacy

Was ist Privatsphäre?

Nichtöffentlicher Bereich, in dem ein Mensch unbehelligt von äußeren Einflüssen sein Recht auf freie Entfaltung der Persönlichkeit wahrnimmt.

↓

Hier kann ich

denken,

tun und

lassen,

was ich möchte!

Was gefährdet

unsere Privatsphäre?

technische Neuerung bieten eine Menge Komfort:

-

Alltagserleichterungen

von Navigation bis hin zu SmartHome -

Fortschritte in der Arbeitswelt

Automatisierung, nächste große Revolution? -

informationelle Emanzipation

Allumfängliches Wissen stets und immer verfügbar,

Limit nun nicht mehr Zugang sondern Kapazität/Zeit

Was gefährdet

unsere Privatsphäre?

technische Neuerung bieten eine Menge Komfort,

aber auch...

- Internetüberwachung

(E-Mails, Chatsverläufe, soziale Netzwerke, Verbindungsdaten, Browserprofile) - Bewegungsprofile

(Mobilfunkortung - Netzwerk/GPS/WLAN, RFID-Chips, Gesichtserkennungssysteme) - biometrische Datenbanken

(Fingerabdruck, Iris-Scans, Gesichtsmerkmale)

Motive für Überwachung

Datensammlungen durch

a) staatliche Akteure

- Aufrechterhaltung von gesellschaftlicher Ordnung

- Potential, leicht zu missbrauchen

b) private Akteure

- erhöhter Komfort durch technische Lösungen

- Gewinnmaximierung durch maximales Targeting

↓

politische und gesellschaftliche Aushandlung erforderlich

Digitale

Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

»Privacy under attack: The NSA files revealed new threats to democracy«, Guardian (27. Mai 2014)

Digitale

Selbstverteidigung

Was ist das?

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung → Privatsphäre gegen drohenden Kontrollverlust zu schützen oder wieder herzustellen

Digitale

Selbstverteidigung

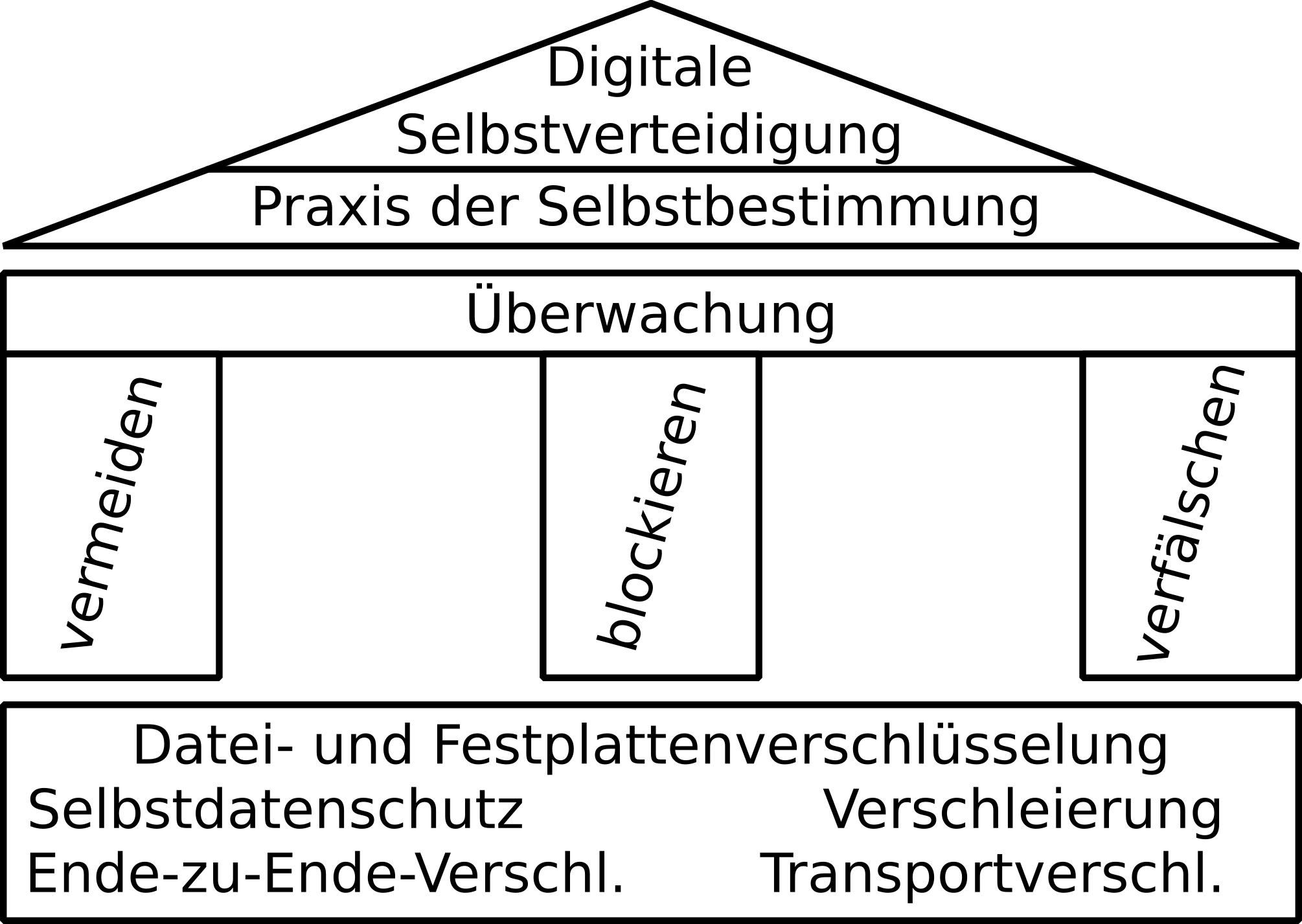

Wie geht das?

a) vermeiden, b) blockieren, c) verfälschen

(Bruce Schneier, Data vs Goliath)

Prinzipien und Praxisformen

- Überwachung vermeiden:

- Selbstdatenschutz

→ was nicht existiert, kann nicht überwacht werden

- Überwachung blockieren:

- Verschlüsselung

(Festplatten~ , E-Mail~ , Internetverkehr~ )

→ Postkarte vs Brief im verschlossenen Umschlag

- Verschlüsselung

- Überwachung verfälschen:

- Verschleierung

→ Nadel im Heuhaufen suchen

Wer hat Motive/Anlass

für Digitale Selbstverteidigung?

Berufsgeheimnisträger:

Wer hat Motive/Anlass

für Digitale Selbstverteidigung?

aber auch Verfolgte:

und sonstige Minderheiten

Letztendlich: jeder!

Fazit

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Verschlüsselung

funktioniert

- gute Nachricht weil Verschlüsselung – nahezu immer – Grundlage digitaler Selbstverteidigung ist

- aber:

- richtige Implementierung → setzt deren Überprüfbarkeit voraus → OpenSource

- starke Crypto-Systeme → standardisierte, aktuelle und öffentlich überprüfte Verfahren und Algorithmen

- Also quelloffene, empfohlene Lösungen im eigenen Alltag einsetzen und alles ist gut?

Verschlüsselung umgehen

Verschlüsselung schwächen

- CryptoWars

- 2020: Crypto Wars: Grünes Licht für umkämpfte EU-Erklärung zu Entschlüsselung

- 2021: Crypto Wars: EU-Kommission will verschlüsselte Kommunikation nicht schwächen

- 2023: Chatkontrolle: SPD im Bundestag lehnt Client-Side-Scanning explizit ab

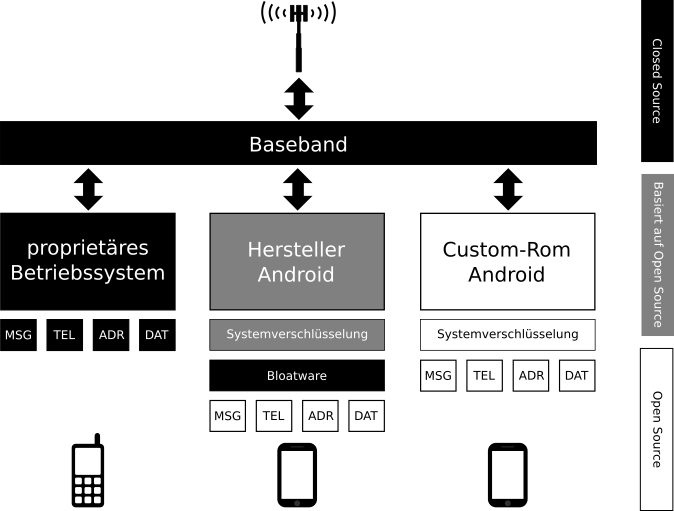

Exkurs – Verschlüsselung und mobile Geräte

Datensicherheit und Bedrohungsmodelle

Exkurs – Verschlüsselung und Metadaten (1)

- Daten über (Inhalts)daten

z. B. Zeit, Datum, Größe/Umfang, bei Kommunikation zusätzlich: Absender, Empfänger, Standort - Problem: nicht von eingesetzter Verschlüsselung geschützt die sich üblicherweise auf die Inhaltsdaten bezieht

- Ansatzweise bei Festplattenverschlüsselung (sofern es sich um eine vollverschlüsslung inklusive System handelt)

- Ansatzweise bei Tor oder vergleichbaren Diensten

Exkurs – Verschlüsselung und Metadaten (2)

- Problem bei Kommunikation: Beziehungen zwischen Kommunikationsteilnehmern können sichtbar werden (bei entsprechend großem Angreifer)

- Das kann schon reichen um auf die Abschussliste z. B. von Geheimdiensten zu geraten.

Beispiel CIA/NSA in Bezug auf Drohnenangriffe im sogenannten “War on Terror”:

“We kill people based on metadata”

Michael Hayden, ehemaligen Chef der National Security Agency (NSA), Link z. B. https://abcnews.go.com/blogs/headlines/2014/05/ex-nsa-chief-we-kill-people-based-on-metadata

- Das kann schon reichen um auf die Abschussliste z. B. von Geheimdiensten zu geraten.

Bedrohungsmodell

Übersicht

|

|

|

|

||

|

|

|

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Pegasus Spyware

Beispiel für die Überwachung durch staatliche Akteurer im digitalen Raum

»Wenn Sie nichts tun, um den Verkauf dieser Technologie zu stoppen, werden es nicht nur 50.000 Ziele sein. Es werden 50 Millionen Ziele sein, und es wird viel schneller passieren, als irgendjemand von uns erwartet.«

»Edward Snowden calls for spyware trade ban amid Pegasus revelations«, Guardian (19. Juli 2021)

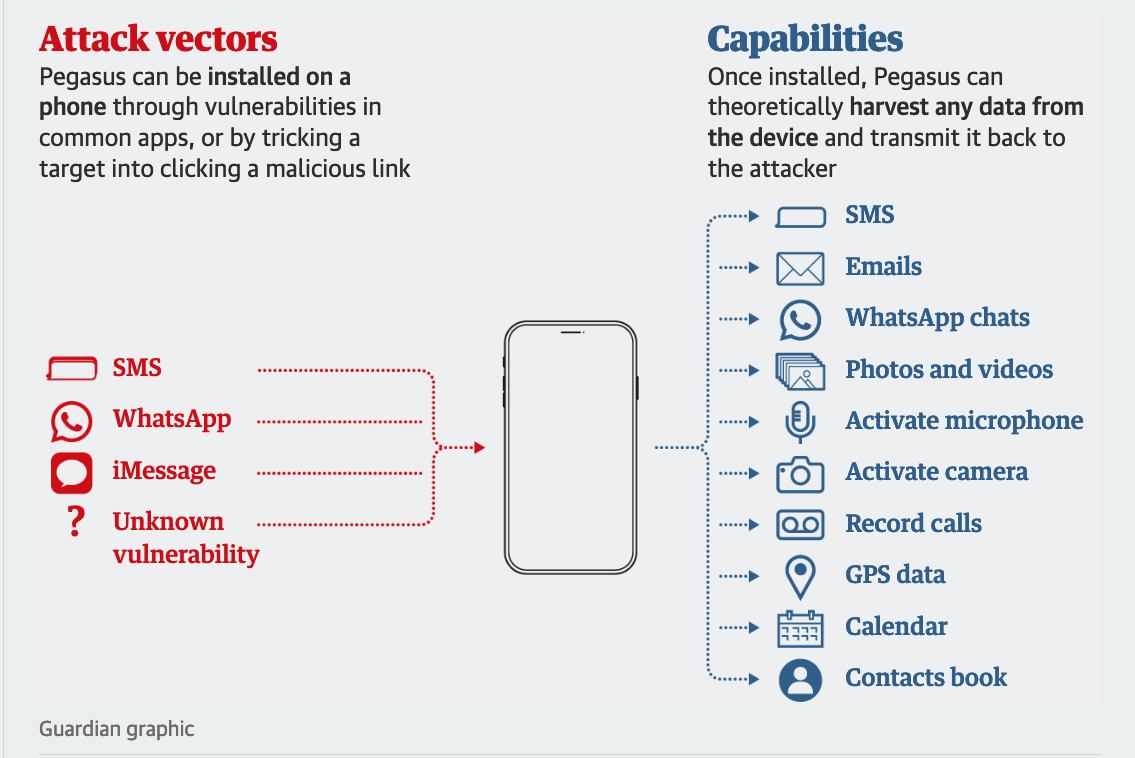

Pegasus Spyware

Was ist Pegasus?

- Software zum Ausspähen von iOS- und Android-Geräten aus der Ferne

- Hersteller ist israelisches Überwachungstechnologieunternehmen NSO-Group

- Käufer sind in erster Linie Staaten (Geheimdienste, Polizeibehörden, Militär)

- Ziel waren/sind Journalisten, Menschenrechtler und Politiker

- Entdeckt durch die Sicherheitsfirma Lookout und Citizen Lab der Uni Toronto

- erstes bekanntes Ziel war ein arabischer Menschenrechtler Ahmend Mansoor – 2016

Pegasus Spyware

Wie funktioniert Pegasus? + Stand zu Exploits

- Zusendung einer SMS mit Link zu einer Webseite wie sms.webadv.co (one-click attack)

- nach Klick auf Link Ausnutzung von Sicherheitslücken in PDF- und GIF-Integration (NSO uses the "fake gif" trick to target a vulnerability in the CoreGraphics PDF parser.)

- es gibt auch eine Methode ohne SMS-Sendung

- Ausbruch aus der Sandbox des Prozesses – auf mobilen Devices läuft alles in Sandboxes

- Schadcode emuliert Basis-Computerfunktionen

- Stand heute sollten die ausgenutzten Exploits gefixt sein; daher aktuelle Software verwenden

- Google Project Zero hat ausführlichste technische Ausführungen im Blog

Pegasus Spyware

Das fliegende Trojanische Pferd??

Pegasus Spyware

Was kann/macht dieses Pferd?

- Gesprächsaufzeichnung

- Kopieren des kompletten Adressbuches

- Abhören von Messengerkommunikation (SMS, iMessage, GMail, Viber, Facebook Messenger, Skype, Telegram, WhatsApp, Signal

- Standortermittlung

- Batteriestatus

- Zugriff auf sämtliche Dokumente und Fotos

- Browserverlauf

- Gespeicherte Passwörter

- Gespeicherte WLAN-Passwörter und des Apple-Schlüsselbundes

Pegasus Spyware

Linkliste/Quellen

Tor

Agenda

- Einführung

- Wie funktioniert Tor?

- Wie nutze ich das?

- Verhaltensregeln

- Zusammenfassung / Grenzen

Tor

Was ist Tor (I)

- Anonymisierungs-/Pseudonymisierungsnetzwerk: Darkweb

- Ziel: IP-Adresse und Ort verschleiern, Tracking erschweren

- wird von einem Netz von Freiwilligen betrieben

Tor

Was ist Tor (II)

- Entwicklung in der Vergangenheit stark durch US-Staatsmittel gefördert → Spenden und privates Engagement

- wird von Aktivist*innen, Behörden und anderen Netznutzer*innen gleichermaßen verwendet

- Schattenseite: Silkroad, Silkroad 2.0, Silkroad 3.0, usw. (Drogen- und Waffenhandel sind aber nur ein kleiner Teil)

Tor

Wofür Tor nutzen

- Internet-Dienste anonym nutzen, z.B. für anonyme Kommunikation

- um mehrere Identitäten voneinander zu trennen

- um Geo-Einschränkungen oder Web-Blockaden auf IP-Basis zu umgehen

Onion-Routing

Wie Tor funktioniert (Kurzfassung)

Quelle: Are Your Details Secure? In: What the revelations mean for you. www.theguardian.com/

Onion Services

- Ziel der Anfrage kann anonym bleiben

- Dadurch ist es möglich z. B. anonym eine Webseite bereit zustellen

- erreichbar nur über eine sogenannte Onion-Adresse

- Beispiel: DuckDuckGo ist erreichbar unter duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion

- Solche Webseiten sind z.B. über Darknet-Suchmaschinen und in "Hidden Wikis" auffindbar

Tor Browser

Der einfachste Weg

Orbot

Tor auf dem Smartphone

- Live-Betriebssystem, startbar von USB-Stick

- Nutzung eines verschlüsselten Langzeitspeichers möglich (Persistant-Mode)

- basiert auf Debian Linux

- nur noch für 64-bit Systeme verfügbar

- kommt mit so gut wie allen Programmen die man zum digitalen Leben braucht

- nutzt von Haus aus das Tor-Netzwerk für Internetzugang für alle Applikationen

Warum Tails nutzen?

- einfache und vergleichsweise sichere Anonymisierung des ganzen Internetverkehrs

- nutzbar auf Fremdrechnern ohne dort Spuren zu hinterlassen

- mit verschlüsseltem Langzeitspeicher verschiedene Identitäten verwaltbar (ein Daten-Stick pro Identität verwenden!)

- Internet-Sperren umgehen z. B. bei Reisen

- Anonymity Operating System Comparison

Kurzanleitung Installation

- Aktuelles lesen, hier besonders die Known issues

- Download

- GPG-Signatur prüfen/Hashsumme prüfen (Programm für Windows)

- Tails auf Stick installieren

- Start von USB konfigurieren, Stick anschließen & neu starten

Achtung: Nicht alle Rechner können von jedem Medium booten!

OnionShare

- in Tails vorinstalliert, aber auch für andere Betriebssysteme verfügbar

- Tool für Echtzeit-Kommunikation über das Tor-Netzwerk

- Features: Dateien teilen, Dateien und Nachrichten empfangen, Statische Webseite anbieten, Chatten

- Wichtig: Onion-Adresse muss vorher über einen anderen, sicheren und anonymen Kanal übermittelt werden

- z.B. verschlüsselte E-Mail von einem ausschließlich anonym genutzten Account

- Alternativen: SecureDrop, GlobaLeaks

Tornutzung (I)

Nicht-anonymisierten Datenverkehr vermeiden

- Anonymitätsmodi nicht vermischen

- keine Klarnamen verwenden

- Aber: Kommunikationspartner*innen können Identität kennen

- kein Bit-Torrent verwenden

- Transport- oder Ende-zu-Ende-Verschlüsselung einsetzen! (HTTPS, Mails, Messenger etc.)

Tornutzung (II)

Keine Hinweise auf Realidentität geben

- keine persönlichen Dienste aufrufen (Bankkonto, Paypal, Ebay, Amazon, etc.)

- nicht die eigene Website oder das eigene Blog aufrufen

- Keine Daten angeben, die Rückschlüsse auf die eigene Identität ermöglichen

- Pseudonymität: Nutzungsorientierte virtuelle Identitäten erschaffen

- Pseudonyme Identitäten nicht vermischen

- Pseudonyme Identitäten nicht mit realen Kontakten verknüpfen

Tornutzung (III)

Tracking vermeiden

- Tor Browser Security Level einstellen

- HTTPS verwenden → HTTPS Only

- JavaScript deaktivieren wenn möglich → NoScript

- Regelmäßig Cookies löschen → New Identity

- Soziale Netzwerke nur so lange wie nötig verwenden

- nicht Google / Bing als Suchmaschine verwenden

Tornutzung (IV)

Sicherheitslücken können IP-Adresse verraten

- auf JavaScript & Browser-Plugins (Java etc.) verzichten

- möglichst auch auf Windows verzichten

- Entsprechend gut konfiguriertes Linux, besser Tails bzw. Whonix verwenden (Empfehlung)

- regelmäßige Updates

Tornutzung (V)

Lokalität

- Tor nicht von Zuhause aus anwenden, es sei denn:

- der gesamte Netzverkehr wird durch Tor geleitet (Tails, Whonix)

- Einwahlorte wechseln (Offene WLANs, Freifunk-Netze, etc.)

- Anonym erworbenes Smartphone mit anonymer Pre-Paid-Karte nutzen

- Akku entfernen und erst bei Nutzung einlegen/aktivieren

- Tor-Phone nicht in der Nähe des eigenen Zuhause nutzen (Faustregel: min. 16km entfernt)

- Laptop verwenden (Gerät stets mitführen)

Zusammmengefasst: Tornutzung

- Anonymität/Pseudonymität ist schwer zu erreichen. Technologie allein genügt nicht.

- in Kombination mit Tails bzw. Whonix empfehlenswert

- Identitätsmanagement

- am sichersten wenn alle Kommunikationspartner*innen Tor nutzen

- derzeit am besten untersuchtes und ständig weiterentwickeltes Anonymisierungsnetzwerk

- Tor ist auf Spenden/Unterstützer*innen angewiesen

- Tips on Remaining Anonymous lesen

Mythenzerstörung

Wie anyonym kann Tor sein?

- Zahl der Exit-Nodes begrenzt

- Exit-Nodes werden häufig von Marktplatzbetreibern des Darkweb betrieben (Tracking-Risiko)

- ... oder auch von Nachrichtendiensten

- »Tails ist sicher, aber nicht magisch!«

- verdächtige Tor-Nodes finden: badonions

Tornutzung, Fazit

Weitere Informationen

Tornutzung, Fazit

Weitere Informationen

- Rise of Darknet Stokes Fear of The Insider

- Tor best practices

- Best practices for Tor use, in light of released NSA slides

- »One cell is enough to break Tor's anonymity«

- Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries (PDF)

- On the Effectiveness of Traffic Analysis Against Anonymity Networks Using Flow Records (PDF)

- A mysterious threat actor is running hundreds of malicious Tor relays

Festplatten-/Container-Verschlüsselung

Wofür?

- mehrere Dateien gemeinsam verschlüsseln (z. B. ganze Verzeichnisse oder Verzeichnisbäume)

- Schutz aller Daten gegen (Offline-)Diebstahl (insbesondere bei mobilen Geräten wie Notebooks) oder auch nur neugierige Fremde oder Freunde

- Schutz gegen Datenwiederherstellung nach Verkauf, Entsorgung oder bei Reklamation von Datenträgern.

Festplatten-/Container-Verschlüsselung

- 2 Varianten

- Partitionen oder ganze Festplatten/SSDs

- Container, die wie normale Dateien auf dem Rechner liegen (dadurch z. B. einfaches Backup)

- wenn geöffnet sind beide wie normale Laufwerke verwendbar, transparent

- geschlossen keine Infos über gespeicherte Inhalte

VeraCrypt

- Features:

- Open-Source-Software

- verschlüsselt:

- komplette Datenträger (ohne System)

- Partitionen

- Container

- Betriebssystem (nur Windows, dann komplette Platte)

- plausible Abstreitbarkeit (plausible deniability)

VeraCrypt

- Projektseiten: https://www.veracrypt.fr

- Audit im Herbst 2016 durch Quarkslab

- installierbar aber auch portabel nutzbar, dann Admin-Rechte nötig (Windows)

- verschlüsslete Datenträger systemübergreifend nutzbar (Windows, Linux, MacOSX, FreeBSD)

- Wichtig: Downloads verifizieren via GPG-Signatur und/oder Hashsumme,

Programmdownload für Hashsummen unter Windows

VeraCrypt

Wie funktioniert’s? (1)

- beim Erstellen des Datenträgers werden Masterkeys und weitere Informationen für Ver- und Entschlüsselung der Inhalte des Containers/der Partition/Platte verschlüsselt im Volume Header abgelegt

- für deren Verschlüsselung wird aus dem Passwort oder/und eingesetzten Keyfiles ein Header Key mit PBKDF2 (Password-Based Key Derivation Function 2) abgeleitet

- zusätzlich: PIM (Personal Iterations Multiplier) einstellbar

VeraCrypt

Wie funktioniert’s? (2)

- als Betriebsmodus kommt XTS zum Einsatz, der aktuelle Quasi-Standard für Datenträgerverschlüsselung, eingesetzt auch bei BestCrypt, dm-crypt, FreeOTFE, DiskCryptor, FreeBSD geli, OpenBSD softraid disk encryption software, Bitlocker (seit Windows 10) und Mac OS X Lion FileVault 2

VeraCrypt

Verschlüsselungsalgorithmen (1)

- Verfahren waren Finalisten für den Advanced Encryption Standard (AES) des National Institute of Standards and Technology (NIST) der USA in 2000

- Rijndael/AES (Joan Daemen, Vincent Rijmen), der spätere Gewinner des Ausscheidungsverfahrens

- Serpent (Ross Anderson, Eli Biham, Lars Knudsen)

- Towfish (Bruce Schneier, Niels Ferguson, John Kelsey, Doug Whiting, David Wagner und Chris Hall)

VeraCrypt

Verschlüsselungsalgorithmen (2)

- Camellia, entwicklet von Mitsubishi Electric und dem NTT Japan, genehmigt für das NESSIE-Projekt der EU und das Japanische CRYPTREC-Projekt.

- Kuznyechik, nationaler Standard der Russischen Föderation, GOST R 34.12-2015

- Kaskaden möglich → höhere Sicherheit aber auch längere Zeit zum Ver- und Entschlüsseln

VeraCrypt

Hash-Algorithmen

- SHA-512 oder SHA-256, entwickelt von der NSA und vom NIST publiziert.

- Wirlpool, vom NESSIE-Projekt der EU empfohlen und von der ISO übernommen

- Streebog-512 Russischer nationaler Standard GOST R 34.11-2012 Information Technology – Cryptographic Information Security – Hash Function, auch in RFC 6986 beschrieben

Alternativen

Windows

- Bitlocker, Microsoft, ab Windows Vista, vielfach aber nur ab Pro-Version einsetzbar, Closed Source. Bitlocker wurde unlängst durch die Entscheidung Microsofts den sog. Elephant Diffuser zu entfernen geschwächt.

- Bei Windows 10 werden (wurden?) die Wiederherstellungsschlüssel per Voreinstellung in der Microsoft Cloud gespeichert (Hintergund)

Alternativen

Mac OS X/Linux/BSD

- Lion’s FileVault 2 Mac OS X, Closed Source

- dm-crypt mit LUKS, via Repository der Distribution

- tcplay, TrueCrypt-compatible, Kommandozeilentool, Dragonfly BSD und Linux

Infos und Download: https://github.com/bwalex/tc-play

Vielen Dank!

Schlüsselmeister: Password Manager

- KeePass, MacPass, KeePassC

- KeepassDroid, Keepass2Android

- PasswordSafe

- Für Geeks

Warum OpenSource?

- LastPass Bug Lets Hackers Steal All Your Passwords

- How I made LastPass give me all your passwords

- 1Password Leaks Your Data

- OpenYOLO-Initiative

- Vorsicht Cloud! Passwörter nur in einer verschlüsselten PasswortManager-Datenbank über die Cloud synchronisieren

KeePass/KeePassX

PasswordSafe

Password Safe und KeePass

| Tool | Betriebssystem |

|---|---|

| KeePass, KeeWeb | Windows, WindowsPhone |

| KeePassX, keepassC, KeeWeb | Linux |

| MacPass, KeeWeb | MacOSX, macOS |

| MiniKeePass | iOS |

| KeepassDroid, Keepass2Android | Android |

| Password Safe | Windows, Linux, Mac, Android |

Verschlüsselung bei KeePass

- Nutzt AES-256 und SHA256 (Authentifizierende Kryptografie ab Keepass 2.x)

- Kombination (Kaskaden) nicht möglich

- Authentifikation

- Passwort

- Schlüsseldatei (Two-Faktor-Authentifizierung)

- Detailed information about the security of KeePass.

- On the Security of Password Manager Database Formats

Verschlüsselung bei Password Safe

- Nutzt Twofish-256

- Kombination (Kaskaden) nicht möglich

- Authentifikation

- Passwort

- Schlüsseldatei (Two-Faktor-Authentifizierung)

- yubico Unterstützung

- On the Security of Password Manager Database Formats

Funktionen

- Gruppen- bzw. Untergruppen

- Passwortgenerierung

- Passwort in Zwischenablage Kopieren

- Auto-Type

- ablaufende Einträge

- Disk-on-Key Versions

Password Manager

Für Geeks

- KeePassC (curses) (Keepass 1.x/Keeepass X)

- rust-keepass(curses) (Keepass 1.x/Keeepass X)

- freepass

- Rooster

- pass

Fazit

Password Manager

- erleichtert den Umgang mit vielen Zugängen (Passwörter, Online-Konten etc.)

- Generierung langer Passwörter möglich

- erleichtern das regelmäßige Wechseln von Passwörtern

- Schutz hängt von der Qualität des Masterpassworts ab

- Vertrauen in die Implementierung des Password Manager erforderlich → OpenSource

- manche Passwort-Datenbank ungeeignet für Cloud-Betrieb (→ Passwordsafe-, Keepass 2.x-Datenbanken verwenden)