Crypto macht Schule

CryptoParty Montessori 09. Dezember 2015

Dozenten: Rainer R. | Tobias R.

Let's have a party!

- Einführung

(Tobias) - Warum digitale Selbstverteidigung?

(Tobias) - Grenzen digitaler Selbstverteidigung

(Rainer) - Praxis I

(Tobias/Rainer) - Praxis II

(Tobias)

Let's start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (z. T. in Planung):

- regionale und überregionale Vernetzung

- Lesungen (z. B. zum Safer Internet Day)

- CryptoCon15 (Sublab)

- Aufklärungskampagne zu Bewegungsprofilen

- Aktionen

- Informationsveranstaltungen

CryptoParty Frühjahr 2016

- 13. Januar 2016 - Sicherer Surfen und Anonymisierung

- 10. Feburar 2016- PGP und Passwörter

- 9. März 2016 - Messenger & Chats

- 13. April 2016 - Datei- und Festplattenverschlüsselung

- 11. Mai 2016- Alternative Soziale Netzwerke und Cloud-Systeme

- CrpytoCon16 - vorraussichtlich im Mai 2016

Digitale Selbstverteidigung

Warum digitale Selbstverteigung?

Netzdebatte Rückblick: Überwachtes Netz

Digitale Selbstverteidigung

Warum digitale Selbstverteidigung?

- Recht auf informationelle Selbstbestimmung (= Grundrecht) auch im digitalen Zeitalter wahrnehmen können

- Selbstverteidigung gegen Massenüberwachung, Vorratsdatenspeicherung, Tracking und Überwachungskapitalismus (BigData)

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

Habe Mut, dich deines eigenen Verstandes zu bedienen!

Beantwortung der Frage: Was ist Aufklärung?

→ Selbstbestimmung erfordert Wissen und Erfahrung.

Digitale Selbstverteidigung

Grundlegendes

- BigData als Profilbildung und Analysetechniken auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Überwachung als Machttechnik

- Digitalisierung als Kulturwandel

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum)

CryptoWars 2.0/3.0

Angriff der Nachrichtendienste

Was tun?

Handlungsspielräume von Technik und Verhaltensänderung

Was tun?

Literatur- und TV-Empfehlungen

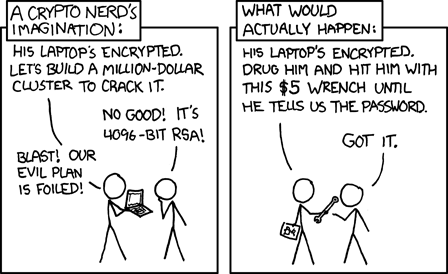

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Brave New World

Digitalisierung, Vernetzung und Riskio

- BSI-Kongress: de Maizière beklagt digitale Sorglosigkeit

- Sloppy security hygiene made Sony Pictures ripe for hacking

- Citizenlab-Bericht: Angriffe auf Two-Factor-Authentifikation bei Google-Konten beobachtet

- Waiting for Android’s inevitable security Armageddon

- Even when told not to, Windows 10 just can’t stop talking to Microsoft

Was sind Bedrohungsmodelle

Threat models

Was sind Bedrohungsmodelle

Threat models

- Was möchte ich schützen?

- Vor wem möchte ich es schützen?

- Wie wahrscheinlich ist die Notwendigkeit es zu schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand, wie viele Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Was sind Bedrohungsmodelle

Threat models

Bedrohungsmodelle

Perspektiven

- von den Geräten oder Daten ausgehend (asset centric)

- aus der Perspektive des Angreifers gedacht (attacker centric)

Bedrohungsmodelle

Güter (Assets)

- Passwörter

- Geld

- Dateien (private Fotos, Videos, Dokument, etc.)

- Chats, Unterhaltungen, Korrespondenzen

- Metadaten

- private Geheimnisse, Betriebsgeheimnisse

Bedrohungsmodelle

Gegener*In

- Nachrichtendienste mittels Massenüberwachung (NSA, GCHQ, BND)

- neugierige Kolleg*Innen, Nachbar*Innen, Eltern, Schulkamerad*Innen usw.

- neugierige Sicherheitsbehörden (BKA, Verfassungsschutz)

- Diebe, kriminelle Elemente

- Unternehmen die Dienste anbieten um Profilbildung für Werbeeinnahmen zu betreiben

Bedrohungsmodelle

Risiken

- Identitätsdiebstahl: Hacker/Script-Kiddie übernimmt Facebook-Account

- Werbeanbieter liest und analysiert meine Daten (Autonomieverlust)

- Anbieter filtert oder liest deine Tweets, Facebook-Nachrichten, E-Books etc.

- Übernahme/Verlust des Geräts: Smartphone, Laptop, Tablet, E-Book-Reader

- Messenger-App, welche es erlaubt übermittelte Bildnachrichten abzugreifen (Sicherheitslücke

Bedrohungsmodelle

Angriffspotentiale

- Familienangehöriger installiert Überwachungssoftware auf meinem Gerät

- Angreifer*In könnte das WLAN ausspionieren

- Angreifer*In könnte eine Website gefälscht haben (Phishing)

- Angreifer*In nutzt Sicherheitslücke in der Messenger-App um Bildnachrichten auszulesen

- Angreifer*In könnte eine Website gefälscht haben (Phishing)

Smartphones und Handys

Kontrollverlust

Grenzen

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren und verschlüsseln

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

Sicherer Surfen

- Sicher Surfen? Phishing, Tracking & Co.

- Sicherheit auf wackligen Beinen? – HTTPS (SSL/TLS)

Mein digitaler Schatten

What is a Digital Shadow from Tactical Technology Collective on Vimeo.

HTTP

Was beim Surfen passiert (I)

HTTP

Was beim Surfen passiert (II)

Web Tracking I

Web Analytics

- Ziel: Quantitative Datenerfassung

- Erwartung: Rückschlüsse auf Werbeerfolge ziehen können

- Seiteneffekte

- Nutzer wird über eine längere Zeit identifizierbar

- Profilbildung und Analyse über mehrere Profile

- Relationen, Vernetzung, Big Data

- Anzahl der erfassten Daten vom genutzten Dienst abhängig

Web Tracking II

Web Analytics

- Anzahl der erfassten Daten vom genutzten Dienst abhängig

- Online-Shops

- Soziale Netzwerke (Walled Gardens)

- Facebook kann uns besser einschätzen als Freunde

- Vorsicht Schattenprofile: Facebook trackt alle, auch mit explizitem Widerspruch (auch wenn Facebook das umdeutet)

- Topic Data von Facebook

- Mobiles Leben: Twitter App trackt Nutzerverhalten: Deaktivieren

- Streaming-Dienste (Achtung! Erlauben z. T. kein VPN, keine Proxies)

Web Tracking III

Web Analytics

Technische Umsetzung:

- Seitenabrufe (werden auf dem WebServer gesammelt)

- Like-Buttons, Tracker JavaScript

- HTTP Cookies

- Flash Cookie (LSO, Super Cookies)

- Verizon’s Perma-Cookie (X-UIDH, HTTP Header Injection)

- Browserfingerprint

Trackography

Visualisierung des Trackings von Onlinemedien

You never read alone. Use this tool to explore how the global tracking industry is reading your online behavior.

Do not track

Gegenmaßnahmen gegen Cookies

- Initiative Do not track: Opt-Out-Verfahren

- Gegenmaßname gegen Cookies:

- Cookies deaktivieren (häufig keine Option)

- Browser Addons

- Gegenmaßname gegen Perma-Cookies (X-UIDH):

- ISP wechseln, wenn möglich oder Opt-Out (bei Verizon möglich)

- nur verschlüsselte Verbindungen (SSL/TLS) über VPN, Tor nutzen

Browser Fingerprints

- digitaler Fingerabdruck der eigenen Systemkonfiguration

- Hennig Tillmanns Diplomarbeit: Browser Fingerprinting – Tracking ohne Spuren zu hinterlassen

- Panopticlick

- HTML5 Canvas Fingerprinting

- Kein 100%-tiges Gegenmittel, nicht einmal Tor/Tails

- Erster Schritt: Addons für JavaScript-Blocking

- Für Puristen: Textbrowser wie Lynx verwenden

- How the NSA Attacks Tor/Firefox Users With QUANTUM and FOXACID

Gefahren (I)

- Passwortdiebstahl und Identitätsdiebstahl: Ein Passwort pro Dienst verwenden (→ CyptoParty zu Passwörtern)

- Einbruch in Anbieter-Datenbanken (Zugänge, Bankdaten, Kreditkarteninformationen)

- Viren und Würmer

- Trojaner

- Phishing (Online-Banking)

- Personenüberwachung: Bundestrojaner, FinFisher

Gefahren (II)

Roche und Böhmermann – Ratgeber Internet (erklärt von William Cohn)

HTTPS (SSL/TLS)

- HTTPS: Standardverschlüsselung beim Abruf von Websites

- SSL/TLS schützten die Übermittlung der Daten (Transportschicht)

- Komplexes Protokoll, mit zwei Hauptzielen:

- Verschlüsselung (Daten vor anderen verbergen)

- Identifikation (Können sich zwei Kommunikationspartner vertrauen?)

- Zertifikate auf Anbieterseite (Website, WebServer) notwendig (Vertrauensdilemma)

SSL/TLS Protokoll (II)

Broken Wing

SSL/TLS & Sicherheit (I)

- Chiper Suite

- Beast → TSL 1.0 gebrochen, RC4 deaktivieren (Client/Server)

- POODLE Attacks" → SSL 3.0 gebrochen

- CRIME and BREACH attacks → HTTPS & Kompression

- FREAK → RSA-EXPORT Key

- CREAM → OpenSSL, AES-Implementierung, cache timing attack

Broken Wing

SSL/TLS & Sicherheit (II)

- RC4 Attacks → RC4-Verschlüsslung deaktivieren (Client/Server)

- SSL Strip → HTTP Strict Transport Security (HSTS)

- heartbleed → OpenSSL aktualisieren (betrifft z. T. auch VPN-Software)

- Übersicht der Verwundbarkeit populärer Webseiten bzgl. obiger Attacken

- How does the NSA break SSL?

Broken Wing

SSL/TLS & Sicherheit (III)

Das Problem mit den Root Zertifikaten

Fallbeispiel: Online-Banking

SSL/TLS-Zertifikate in der Praxis

Sicherer Surfen

Add-Ons, Tools und Best Practices

Internetnutzung

- Datensparsamkeit

- nur in Ausnahmen echte Daten nutzen

- falsche Mail-Adressen nutzen

- Weg-Werf-Mail-Adressen

- verschiedene Dienste: verschiedene Identitäten

- Pre-Payed/anonyme SIMs für mobile Nutzung

- keine Chronik (Privater Modus)/Daten beim Schließen löschen

- never trust anyone

before:use

- Nutzt Firefox!

- viele der vorgestellten Add-Ons nur unter Firefox verfügbar!

Alternative Suchmaschinen

Jenseits von Google

RC4 deaktivieren

- veralteter Verschlüsselungsstandard der aber immer noch akzeptiert wird, von dessen Nutzung jedoch abgeraten wird

- how to do

- In Adressezeile Firefox "about:config" eingeben und versprechen vorsichtig zu sein

- In Suchfeld "rc4" eingeben

- Alle 4 Einträge auf "false" setzen

SSL und TLS Einstellungen

- SSL bis 1999 Verschlüsselungsstandard für Verbindungen

- 1999 Umbenennung in TLS

- unterschiedliche Versionsbezeichnungen: TLS 1.0 = SSL 3.1

- Oktober 2014: Poodle Lücke → SSL 3 gebrochen

- Firefox + Chrome wollen SSL 3.0 mit nächster Version deaktivieren

- Lücke jetzt beheben

- Firefox

- about:config

- „security.tls.version.min“ auf „1“ stellen

Self Destructing Cookies

- Zerstört Cookies nach einer bestimmten Zeit

- Vorteil: Personalisierung und Wiedererkennung auf der Website verhindern

- Nachteil: Cookies teilweise gewünscht

- Funktionen

- Whitelist

- verschiedene Einstellungen

uMatrix und uBlock Origin

- blockieren Werbung und bestimmte Tracker-Skripte

- ermöglichen die feingranulare Einstellung gefilterter Elemente

Random Agent Spoofer

- versucht Browserfingerprinting zu erschweren

- wechselt Browser- und Geräteprofile nach einer gewissen Zeit (einstellbar)

- wird spezifisch auf Firefox-Versionen zugeschnitten, von den Möglichkeiten die Firefox bietet beschränkt

Chat-Apps und Messenger

Grundkonzepte

- Ende-zu-Ende-Verschlüsselung

- Perfect Forward Secrecy

- Problem: Asynchrone Nachrichten

Perfect Forward Secrecy

Späteres Aufdecken von geheimen Nutzerschlüsseln darf es nicht erlauben, früher aufgezeichnete Nachrichten zu entschlüsseln

→ neue Schlüssel für jede Nachricht

OTR

Off-the-Record

- Borisov/Goldberg/Brewer, 2004:

Off-the-Record Communication,or, Why Not To Use PGP (PDF) - Beglaubigung während der Konversation

- Abstreitbarkeit nach der Konversation

- Forward Secrecy

Kontaktfindung

- Problem: Metadaten-Sicherheit vs. Kontaktfindung:

https://whispersystems.org/blog/contact-discovery/ - Problematische Lösung: Whatsapp lädt beim Installieren Teile des Adressbuchs zum Server hoch

→ Unvermeidbarer Zielkonflikt, Kompromisse

Asynchrone Tools

Schlechte Beispiele

- E-Mail: Sicherheit nicht Teil des Konzepts, PGP/GPP-Verschlüsselung aufwendig

- SMS: unsicher, aber Kontaktdaten gehen nur an Stellen (Provider), die sie schon haben

- Whatsapp: unsicher; lädt Kontakte hoch an den Betreiber

Asynchrone Tools

Textsecure I

- empfohlen

- SMS-Ersatz

- unempfindlich gegen kürzlich aufgetauchte Sicherheitslücke beim Autoplay von MMS (allerdings nur durch Abwesenheit von Autoplay)

- Lädt Hashes der Telefonnummern hoch (nur marginal besser)

- im Prinzip umgehbar, Server ist auch Opensource

Asynchrone Tools für Mobilgeräte

Textsecure II

- Problem: Metadaten-Sicherheit vs. Kontaktfindung: https://whispersystems.org/blog/contact-discovery/

- https://play.google.com/store/apps/details?id=org.thoughtcrime.securesms

Textsecure

Apps für Mobilgeräte

Übersicht I

| App | Anmerkung | Empfehlung | |

|---|---|---|---|

| TextSecure / Signal | OpenSource, vertrauenswürdig, lädt Fingerabdruck des Telefonbuchs hoch (Kontaktidentifizierung), abhängig von PlayStore/AppStore | ✔ | |

| Threema | nur Implementierung der Verschlüsselung OpenSource | ✔ | |

| Hoccer | kein Audit, nicht OpenSource, Protokoll unbekannt | ✘ |

Apps für Mobilgeräte

Übersicht II

| App | Anmerkung | Empfehlung | |

|---|---|---|---|

| Telegram | keine vertrauenswürdige Verschlüsselung | ✘ | |

| keine vertrauenswürdige Verschlüsselung, Kontaktdaten beim Anbieter | ✘ | ||

| SnapChat | keine Verschlüsselung, App unsicher (Sicherheitslücken) | ✘ | |

| Hangout, Facebook-Chat | keine Verschlüsselung, App protokolliert teilweise Nutzerverhalten | ✘ |

Tox

Was ist Tox

- dezentraler und verschlüsselter Messenger- und Videotelefonie-Software

- Skype ähnlich

- Peer-to-Peer

Features

- Chatten

- Telefonieren

- Videotelefonie

- Dateiaustausch möglich

- Gruppenchats

qTox

- Client der unter Windows, Linux und Mac alle Funktionen unterstützt

- Emojis werden unterstützt

- Proxys möglich → TOR A

µTox

- Client der unter Windows und Linux alle Funktionen unterstützt

- keine Emoji-Unterstützung

- Proxys möglich → TOR

Toxy

- Client für Windows

- Windows 8 + Oberfläche (Metro-style)

- keine Emoji-Unterstützung

- keine Typing notification

- Proxys möglich → TOR

Pros und Contras

- „Online-Pflicht“

- frühes Entwicklungsstadium (viele Clients, unterschiedliche Feature Sets

- kein Audit

Browser Addons

Browser basierte Chats- und Messenger

Making crypto fun?

Browser basierte Chats- und Messenger

- Einfache Installation und Bedienbarkeit

- geringe Einstiegshürde

- hohe Verfügbarkeit (Browser auf vielen Systemen verfügbar)

- Browser? Sichere Umgebung? (JavaScript!)

- Vertrauliche Kommunikation?

CryptoCat

- Ende-Zu-Ende-Verschlüsselung (OTR, Multiparty, mpOTR in Planung)

- Bedienbarkeit (Usability)

- Client ist Open-Source

- GruppenChats und verschlüsselte Dateiübertragung

- Mac OSX, iO App verfügbar (Android in Planung, Crowdfunding)

CryptoCat

Threat-Model

Fazit

Chats und Messenger I

- Secure Messaging Scorecard

- Nur sichere implementierte Ende-zu-Ende-Verschlüsselungen bietet angemessenen Schutz

- Ende-zu-Ende-Verschlüsselung heißt, dass kein*e Angreifer*In die Nachrichten abfangen kann (Man-in-the-Middel); Nachricht kann nur vom Empfänger und Sender gelesen werden

- Apps/Chats sollten offene, von Experten anerkannte Protokolle verwenden und als OpenSource vorliegen

Fazit

Chats und Messenger II

- Herstellerversprechen sollte man kritisch prüfen (Audits? OpenSource? Protokolle?)

- Smartphones sind schwer abzusichern und unsichere Umgebung für Verschlüsselung

- Signal/TextSecure, ChatSecure für iOS/Android empfohlen

- Tox, Pidgin (OTR) für PCs und Laptops empfohlen

Vielen Dank