Das können wir selber

Alternative Soziale Netzwerke und Cloudsysteme

Dozenten: Rainer R. | Tobias R.

Let's have a party!

- Einführung / Opening

- Grenzen von Verschlüsslung und IT-Sicherheitssystemen

- Warum über alternative Cloudsysteme und Soziale Netzwerke nachdenken?

- Zero-Knowledge Cloudsysteme und Backups

- Alternative Cloud-Systeme

- Von Blogs und Microblogs

- Alternative Soziale Netzwerke

- Initiativen, Projekte und künftige Entwicklungen

- Ausprobieren und Diskutieren

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (z. T. in Planung):

- regionale und überregionale Vernetzung

- CryptoCon15 (Sublab)

- Aufklärungskampagne zu Bewegungsprofilen

- Aktionen

- Informationsveranstaltungen

CryptoParty Frühjahr 2016

- 13. Januar 2016 - Sicherer Surfen und Anonymisierung

- 10. Feburar 2016- PGP und Passwörter

- 9. März 2016 - Messenger & Chats

- 13. April 2016 - Datei- und Festplattenverschlüsselung

- 11. Mai 2016- Alternative Soziale Netzwerke und Cloud-Systeme

Digitale Selbstverteidigung

Warum digitale Selbstverteidigung?

- Recht auf informationelle Selbstbestimmung (= Grundrecht) auch im digitalen Zeitalter wahrnehmen können

- Selbstverteidigung gegen Massenüberwachung, Vorratsdatenspeicherung, Tracking und Überwachungskapitalismus (BigData)

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

Habe Mut, dich deines eigenen Verstandes zu bedienen!

Beantwortung der Frage: Was ist Aufklärung?

→ Selbstbestimmung erfordert Wissen und Erfahrung.

Digitale Selbstverteidigung

Grundlegendes

- BigData als Profilbildung und Analysetechniken auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Überwachung als Machttechnik

- Digitalisierung als Kulturwandel

- Welche Gesellschaft streben wir an? (Panoptikum, Synoptikum, Banoptikum)

CryptoWars 2.0/3.0

Angriff der Nachrichtendienste

Was tun?

Handlungsspielräume von Technik und Verhaltensänderung

Was tun?

Literatur- und TV-Empfehlungen

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Brave New World

Digitalisierung, Vernetzung und Riskio

- BSI-Kongress: de Maizière beklagt digitale Sorglosigkeit

- Sloppy security hygiene made Sony Pictures ripe for hacking

- Citizenlab-Bericht: Angriffe auf Two-Factor-Authentifikation bei Google-Konten beobachtet

- Waiting for Android’s inevitable security Armageddon

- Even when told not to, Windows 10 just can’t stop talking to Microsoft

Was sind Bedrohungsmodelle

Threat models

Was sind Bedrohungsmodelle

Threat models

- Was möchte ich schützen?

- Vor wem möchte ich es schützen?

- Wie wahrscheinlich ist die Notwendigkeit es zu schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand, wie viele Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Was sind Bedrohungsmodelle

Threat models

Bedrohungsmodelle

Perspektiven

- von den Geräten oder Daten ausgehend (asset centric)

- aus der Perspektive des Angreifers gedacht (attacker centric)

Bedrohungsmodelle

Güter (Assets)

- Passwörter

- Geld (Facebook-Payment)

- Dateien (private Fotos, Videos, Dokument, etc.)

- Chats, Unterhaltungen, Korrespondenzen

- Metadaten

- private Geheimnisse, Betriebsgeheimnisse

Bedrohungsmodelle

Gegener*In

- Nachrichtendienste mittels Massenüberwachung (NSA, GCHQ, BND)

- neugierige Kolleg*Innen, Arbeitgeber*innen, Nachbar*Innen, Eltern, Schulkamerad*Innen usw.

- neugierige Sicherheitsbehörden (BKA, Verfassungsschutz)

- Diebe, kriminelle Elemente

- Unternehmen die Dienste anbieten um Profilbildung für Werbeeinnahmen zu betreiben

Bedrohungsmodelle

Risiken

- Identitätsdiebstahl: Hacker/Script-Kiddie übernimmt Facebook-Account

- Werbeanbieter liest und analysiert meine Daten (Autonomieverlust)

- Anbieter filtert oder liest deine Tweets, Facebook-Nachrichten, E-Books etc.

- Übernahme/Verlust des Geräts: Smartphone, Laptop, Tablet, E-Book-Reader

- Messenger-App, welche es erlaubt übermittelte Bildnachrichten abzugreifen (Sicherheitslücke)

Bedrohungsmodelle

Angriffspotentiale

- Angereifer*In könnte mich über ein Social-Network in eine Betrugsfalle locken

- Angreifer*In könnte eine Social-Media-Seite/Cloud-Seite gefälscht haben (Phishing)

- Angreifer*In nutzt Sicherheitslücke in der Social-Media-App um Nachrichten auszuspähen

- Künfiger Arbeitgeber nutzt Personaldienstleister oder -suchmaschine, die meine Social-Meida-Inhalte durchforsten/aussphähen

Grenzen

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates (Apps)

- Backups, Backups, Backups (Passwörter)

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren und verschlüsseln

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

Warum über alternative Cloudsysteme und Soziale Netzwerke nachdenken?

Überwachungskapitalismus

Zentrale Datenhaltung und BigData

- Zentrale Datenhaltung (Zugriff?)

- Verwertungsrechte der eingestellten Inhalte durch AGBs geregelt

- Profilbildung und Verknüpfung durch Big-Data-Analysen

- Langzeitspeicherung und massive Datensammlung

- Schattenprofile

- Übertragung/Veräußerung von Privatheit an einen fremden Akteur

Überwachungskapitalismus

BigData als Technologie

Organize, analyze, and interpret any large, complex dataset, and apply your insights to real-world problems and questions.

Überwachungskapitalismus

BigData-Profiling und Big-Data-Analytic I

- The Dalles Google Rechenzentren

- Predictive Policing: Big Data in der Polizeiarbeit

Überwachungskapitalismus

BigData-Profiling und Big-Data-Analytics II

Illustration einer Open-Source »data-intensive supercomputing platform« für Big-Data-Operationen

Überwachungskapitalismus

Walled Gardens und soziale Experimente

- Walled Gardens als isolierte, selbstreferenzielle Systeme (Filterbubble)

- Algorithmen bestimmen Relevanzen dargebotener Inhalte (Filterung)

- Einschränkung oder Aufgabe von Autonomie

- kontinuierliche soziale Experimente

Durchlässige Mauern

Datensicherheit und Zugriffe von Außen

- Nadel im Heuhaufen: Soziale Netze und Clouds als Teil von PRISM und Tempora

- BND wollte Überwachung auf soziale Netze ebenfalls ausweiten (Vorhaben aufgrund des #NSAU derzeit ausgesetzt)

- Kreditkartenbetrüger und Kettenbriefe

- Identitätsdiebstahl

- Online Harassment: Von Trollen und Mobbing

- Stalking

Sichtbarkeiten und Vernetzung einschränken

Clicktivism

PrivacyParadox

Snowden Effect vs. Privacy Paradox

Zero-Knowledge Cloudsysteme und Backup

Zero-Knowledge-Ansatz und Clouds

- ein Versprechen auf mehr Privatsphäre

- glaubhafte Abstreitbarkeit gegen über Dritten

- erschwerte Zuordnung von Inhalten zu einzelnen Nutzer*Innen

- Versprechen, dass Zugriff auf unverschlüsselte Inhalte unmöglich wird

- Verschlüsselung auf Geräten der Nutzer*Innen

- Kommerzialisierung von Privatheit/Privatsphäre im Digitalen

Spideroak

Spideroak

Verschlüsselung und Grenzen

- AES256 in CFB mode and HMAC-SHA256, SSL/TLS als Transportverschlüsselung, PBKDF2 mit min. 16384 Runden zur Schlüsselableitung

- bis zu 2 GB frei, darüber Abomodell

- ›Zero-Knowledge-Feature‹ nur via installierter (Desktop)Software garantiert (nicht via App oder Webclient)

- Software nicht quellofffen (Open-Source) → keine öffentliche Überprüfbarkeit, glaubhafte Audits erschwert; aber: teilweise Open-Source-Veröffentlichungen

Spideroak

Verschlüsselung und Grenzen

- Standort USA: Zugriff durch US-Behörden denkbar

- Anzapfung (›Taping‹)

- National Security Letter

- vgl. Fall Lavabit

- Zuverlässigkeit der Verschlüsslung einziger Schutz

- gerätespezifische Software verfügbar

- primär für Linux und BSD-Rechner (Windows nur via cygwin-Umgebung)

- mächtiges Kommandozeilenwerkzeug

- Bezahlung des Speichers und der übermittelten Datenmengen

Verschlüsselung und Grenzen

- AES-256-Verschlüsselung, 2048-bit RSA-Sitzungsschlüssel, 256-bit HMAC-SHA256-Blockprotection sowie scrpty zur Passwortableitung

- Bezahlung des Speichers und der übermittelten Datenmengen

- keine Open-Source-Lizenz, Quellcode kann aber eingesehen werden

Verschlüsselung und Grenzen

- Betreiber setzt Belohnung für die Findung von Sicherheitslücken aus

- One-Man-Show: kein Unternehmen, kanadische Bürger*Innen ausgeschlossen (steuerrechtliche Gründe)

- Speicherung der Daten in dar Amazon Cloud (S3): Sicherheit?

- Anzapfung (›Taping‹)

- National Security Letter

- Zuverlässigkeit der Verschlüsslung einziger Schutz

Im Vergleich

| Features | SpiderOak | tarsnap | Wuala |

|---|---|---|---|

| Verfügbarkeit | gängige Systeme | Linux, BSD | gängige Systeme (Java !) |

| Verschlüsselung | ✔ (AES256, SSL) | ✔ (AES256) | ✔ (AES256, SSL) |

| Standort | USA | Kanada | Deutschland, Schweiz, Frankreich (!) |

| quelloffen? | ✘ (teilweise) | ✔ (keine OSS-Lizenz) | ✘ |

Verschlüsselte Backup-Systeme

duplicity

- Backup-Werkzeug für Linux und BSD

- deja-dup als grafische Oberfläche unter Ubuntu

- Installation über Paketmanager

- unterstützt symmetrische Verschlüsslung via GPG

- kann zur Archivierung von verschlüsselten Backups in unverschlüsselte Clouds verwendet werden

- unbedingt GPG-Konfiguration anpassen (siehe CryptoParty zur Datei-/Festplattenverschlüsselung)

PASSPHRASE="passphrase_for_GPG" duplicity --encrypt-key 05AB3DF5 --exclude /tmp / sftp://root@backupHost//remotebackup/

Verschlüsselte Backup-Systeme

GPG-Konfiguration

Unter ~/.gnupg/gpg.conf. Siehe auch: CryptoParty zu Datei- und Festplattenverschlüsselung sowie E-Mailverschlüsselung

personal-cipher-preferences AES256 AES192 AES TWOFISH

personal-digest-preferences SHA512 SHA384 SHA256 SHA224

cert-digest-algo SHA512

default-preference-list SHA512 SHA384 SHA256 SHA224 AES256 AES192 AES TWOFISH ZLIB BZIP2 ZIP Uncompressed

Verschlüsselte Backup-Systeme

Déjà Dup

Déjà Dup relies on duplicity to handle the encryption, and it uses gpg with a symmetric cipher.

Verschlüsselte Backup-Systeme

Duplicati

- Installation

- Windows (32 Bit, 64 Bit)

- Linux (Debian, Ubuntu, LinuxMint, Fedora, ArchLinux)

- MacOsX

- unterstützt symmetrische Verschlüsslung via GPG (AES265)

- Backup über/nach FTP, Cloudfiles, WebDAV, SSH (SFTP), Amazon S3

Zero-Knowledge Cloudsysteme und Backup

Vertiefung

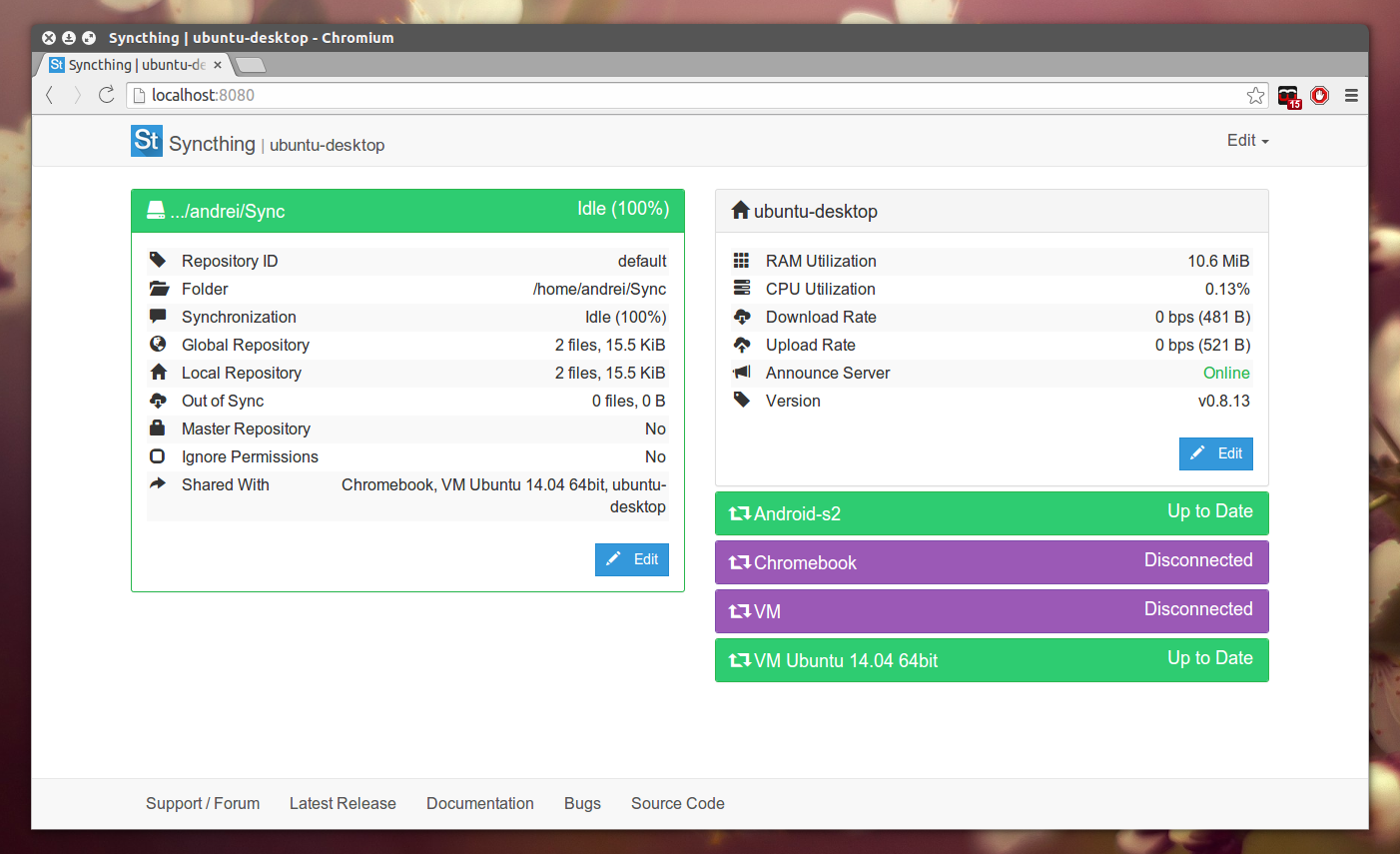

Alternative Cloud-Systeme

- OpenSource-Projekt (Go) seit 2013

- Alternative für kommerzielle Synchronisationswerkzeuge (aka BitTorrent Sync)

- Dezentralität

- Direkte Datenabgleich zwischen verbundenen Rechnern

- Transportverschlüsselung zwischen den Clients

- Block Exchange Protocol v1

- stellt nutzerfreundliche Webseite als Benutzeroberfläche bereit

- Überwacht synchronisierte Verzeichnisse

- Identifikation der miteinander verbunden Rechner über lange Identifikationsnummern

- Android-App verfügbar

- Einsteiger-Dokumentation (engl.)

Installation

- Windows (32 bit, 64 bit)

- Mac OSX 32 bit, 64 bit

- Linux (Paketverwaltung, Repository Ubuntu-Derivate usw.)

- BSD-Derivate

- Android-App

Sync Benuzteroberfläche

- OpenSource-Projekt (PHP), dass 2010 ins Leben gerufen wurde

- ermöglicht Datenhaltung (Filehosting) in einer eigenen privaten Cloud

- bietet Clients zur Synchronisation der Daten an

- Apps verfügbar

- unterstützt das Web-DAV-Protokoll

Features

- Einbindung von externen Speichern, zum Beispiel FTP, Dropbox, Amazon S3, WebDAV

- Dateiverschlüsselung möglich

- Benutzer- und Gruppenverwaltung

- Kalender mit CalDav-Unterstützung (seit Version 8 nicht mehr Kernbestandteil)

- Kontakte/Adressbuch (seit Version 8 nicht mehr Kernbestandteil)

- Fotogalerie (seit Version 8 nicht mehr Kernbestandteil)

- erweiterbar via Plugins

Syncronisations-Client

Installation (Self-Hosting)

- Offizielle Anleitung

- Auf Uberspace

- Achtung! Upgrades bei Versionssprüngen z. T. problematisch

- OpenSource-Projekt (PHP

- ermöglicht Datenhaltung (Filehosting) in einer eigenen privaten Cloud

- bietet Clients zur Synchronisation der Daten an

- Apps verfügbar

- unterstützt das Web-DAV-Protokoll

Blogs und Microblogs

- OpenSource-Projekt (PHP-basiert), 2001/2 als Weblogsystem von Michel Valdrighi gestartet

- ab 2003 auf dieser Basis fortgeführt von Matthew Mullenweg und Mike Little

- erste stabile Version von WordPress am 3. Januar 2004

- ab 2005 Entwicklung durch die Firma Automattic (Firma von Mullenweg)

- als Blogsystem gestartet seit 2007 auch CMS

- 2015/11: ca. 1 Viertel aller Websites wird mit Wordpress betrieben.

grundlegende Funktionen

- einfache „5-Minuten-Installation“

- Verwalten von Blog-Artikeln, dabei Bild/Text Kombinationen unterstützt

- Erschließung der Inhalte über Tags, Taxonomien (Klassifikationsschema) und Metadaten

- Ausgabe der Inhalte als Web-Feeds

- Statische Seiten (CMS)

unter der Haube

- Versionierung von Seiten/Artikeln

- integrierter Editor

- Redaktionssystem mit verschiedenen Rollen

- Mediengalerie

- integrierte Volltextsuche über alle Seiten

Erweiterbarkeit und Anpassung

- Plugins

- Themes (frei und kommerziell)

- Widgets für Standard-Funktionen

- Kommentarsystem (je Veröffentlichung steuerbar)

- Deutsche Community und Lokalisierung des Systems: http://wpde.org/

Plus und Minus

- Kontrolle über die eigenen Veröffentlichungen (+)

- einfache Bedienung (+)

- flexibel, mit sehr guter Anpassbarkeit (+)

- Solide Pflege des Kernsystems (Autoupdate) und aktive Entwicklung (+)

- Weite Verbreitung = Weite Unterstützung (+) / beliebtes und lohnendes Angriffsziel (-)

Testinstallation für Cryptoparty (temporär)

- OpenSource-Projekt (node.js)

- kann Im-Memory-Datenbank verwenden

- Fokus auf angenehmes Schreiberlebnis

- benötigt ein externes Commanentar-System

- bereits zahlreiche Themes und Plugings verfügbar

GNU Social

- OpenSource-Projekt (PHP), dass 2013 als Fortführung des StatusNet-Projekt ins Leben gerufen wurde

- Microblogging auf Basis des OStatus Standards

- Ziel mehr Kontrolle über eigene Dienste und Daten

- Integration mit anderen Diensten (Interoperablität)

GNU Social

Features

- erlaubt Nachrichten mit einer Länge von 1024 Zeichen

- Kann mit XMPP/Jabber-Clients verwendet werden (siehe CryptoPartie zu Messengern und Chats)

- Föderation und Dezentralität (Nutzer verschiedener Installationen können sich miteinander austauschen)

- Hashtags

- noch Crossposting möglich (Twitter, Facebook)

- Gruppen (Bangtags)

- Integrierter Link-Kürzer (URL-Shortener)

- eingebettete Inhalte

GNU Social

GNU Social

Ausprobieren

pump.io

Social server with an ActivityStreams API

- OpenSource-Projekt (node.js), dass 2013 ins Leben gerufen wurde

- erlaubt lange Nachrichten

- Föderation und Dezentralität (Nutzer verschiedener Installationen können sich miteinander austauschen)

- Anmeldung an andere Installationen über Webfinger

- Hashtags und Gruppen fehlen noch

pump.io

Social server with an ActivityStreams API

- AcitivyStream-Protokoll erlaubt prinzipiell vielfältige Nutzung

- Austausch von Bildern (Upload)

- Software für eigene Geräte (Desktop-Clients) und Apps verfügbar

- Grundlage von Mediagloblin

- Needs Love

- befindet sich noch in einem sehr frühen Stadium

pump.io

Ausprobieren

Alternative Soziale Netzwerke

Friendica

kurz vorgestellt

- OpenSource-Projekt (PHP)

- Dezentrale Architektur die Vernetzung über alle Installationen ermöglichen will (föderiertes System)

- Durchgängige Berücksichtigung der Privatsphäre (jeder Entscheidet über preisgegebene Daten)

- Anlage detaillierter Profile möglich

Friendica

kurz vorgestellt

- Eingebettete Inhalte

- Austausch von Fotos und Anlage von Fotogalerien

- Events (z. B. Geburtstage)

- Gruppen und Hashtags werden unterstützt

- Einführung im umfangreichen Wiki

Ausprobieren

Diaspora*

kurz vorgestellt

- OpenSource-Projekt (Ruby on Rails)

- Dezentrale Architektur die Vernetzung über alle Installationen ermöglichen will (föderiertes System)

- Datensparsamkeit

Diaspora*

kurz vorgestellt

- Aspekte zur Sichtbarkeitskontrolle von Posts und Hashtags

- Eingebettete Inhalte und Posting in Markdown

- diaspora* Anleitungen

- Liste von Diaspora-Servern, auf denen sich Benutzer anmelden können, um an dem sozialen Netzwerk teilzunehmen

Ausprobieren

Vielen Dank!