Wir unterhalten uns privat

Verschlüsselte Messenger- und Chat-Anwendungen auf Mobilgeräten und PCs.

Dozenten: Ralf M. | Tobias R.

Let's have a party!

- Einführung

- Grenzen von Verschlüsselung und IT-Sicherheitssystemen

- Chat-Apps und Messenger auf Mobilgeräte

- Chat-Apps und Messenger für PCs und Laptops

- Beach Boys: Browserbasierte Chats- und Messenger

- WebRTC: Goldende Zukunft?

- Diskussion

Let's start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr im Sublab. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Weitere Projekte (z. T. in Planung):

- regionale und überregionale Vernetzung

- Lesungen (z. B. zum Safer Internet Day)

- CryptoCon15 (Sublab)

- Aufklärungskampagne zu Bewegungsprofilen

- Aktionen

- Informationsveranstaltungen

CryptoParty Herbst-Wintersemester 2015

- 08. Juli 2015 - Sicherer Surfen und Anonymisierung

- 12. August 2015 - PGP und Passwörter

- 09. September 2015 - Messenger & Chats

- 14. Oktober - Datei- und Festplattenverschlüsselung

- 11. November 2015 - Alternative Soziale Netzwerke und Cloud-Systeme

Digitale Selbstverteidigung

Du musst dein Ändern leben?

- Recht auf informationelle Selbstbestimmung bei gleichzeitigem Kontrollverlust wahrnehmen können

- Selbstverteidigung gegen Massenüberwachung, Tracking und Überwachungskapitalismus (BigData)

- Datensammlung entsteht im Sozialen: Grenzen von Technik und Verhaltensänderung

- Gefahr/Vorwurf des privacy cargo cult

- Digitalisierung und Kulturwandel

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum)

CryptoWars 2.0/3.0

Angriff der Nachrichtendienste

Was tun?

Handlungsspielräume von Technik und Verhaltensänderung

- CryptoParties besuchen und weiterempfehlen

- in unserem Forum und unsererm Blog diskutieren

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- im Bündnis Privatsphäre Leipzig aktiv werden

- Aktionen der Kampagne Verfolgungsprofile verfolgen

- Lesen gegen Überwachung II (Herbstlesen) besuchen

Was tun?

Literaturempfehlungen

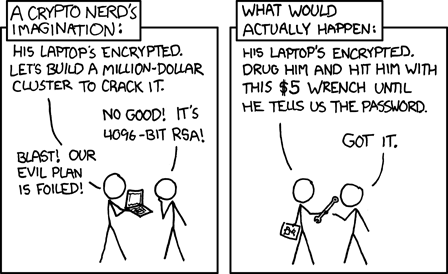

Grenzen von Verschlüsselung und IT-Sicherheitssystemen

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Brave New World

Digitalisierung, Vernetzung und Riskio

- BSI-Kongress: de Maizière beklagt digitale Sorglosigkeit

- Sloppy security hygiene made Sony Pictures ripe for hacking

- Citizenlab-Bericht: Angriffe auf Two-Factor-Authentifikation bei Google-Konten beobachtet

- Waiting for Android’s inevitable security Armageddon

- Even when told not to, Windows 10 just can’t stop talking to Microsoft

Was sind Bedrohungsmodelle

Threat models

Was sind Bedrohungsmodelle

Threat models

- Was möchte ich schützen?

- Vor wem möchte ich es schützen?

- Wie wahrscheinlich ist die Notwendigkeit es zu schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand, wie viele Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Bedrohungsmodelle

Perspektiven

- von den Geräten oder Daten ausgehend (asset centric)

- aus der Perspektive des Angreifers gedacht (attacker centric)

Bedrohungsmodelle

Assets

- Passwörter

- Geld

- Dateien (private Fotos, Videos, Dokument, etc.)

- Chats, Unterhaltungen, Korrespondenzen

- Metadaten

- private Geheimnisse, Betriebsgeheimnisse

Bedrohungsmodelle

Kontrahent*In

- Nachrichtendienste mittels Massenüberwachung (NSA, GCHQ, BND)

- neugierige Kolleg*Innen, Nachbar*Innen, Eltern, Schulkamerad*Innen usw.

- neugierige Sicherheitsbehörden (BKA, Verfassungsschutz)

- Werbeanbieter, Databroker und transnationale IT-Konzerne

Bedrohungsmodelle

Riskien I

- Identitätsdiebstahl: Hacker übernimmt Facebook-Account

- Werbeanbieter liest und analysiert meine Daten (Autonomieverlust)

- Anbieter filtert oder liest deine Tweets, Facebook-Nachrichten, E-Books etc.

- Übernahme/Verlust des Geräts: Smartphone, Laptop, Tablet, E-Book-Reader

Bedrohungsmodelle

Riskien II

- Kopie der Messenger-Konversationen durch befugten oder unbefugten Zugriff auf mein Gerät

- Familienangehöriger installiert Überwachungssoftware auf meinem Gerät

- Hacker oder Sicherheitsbehörde installiert Trojaner auf meinem Gerät

- Hersteller gibt riskante/veraltete Standardeinstellungen vor

Bedrohungsmodelle

Angriffspotential I

- Angreifer*In könnte das WLAN ausspionieren

- Angreifer*In könnte eine Website gefälscht haben (Phishing)

- Angreifer*In könnte meine Netzteilnehmer-Id auslesen (IMSI-Catcher), um ein Bewegungsprofile zu erstellen

Bedrohungsmodelle

Angriffspotential II

- Angreifer*In könnte mich zwingen mein Smartphone-Verschlüsselungspasswort herauszugeben (Erpressung)

- Angreifer*In könnte forensische Software zur Analyse meines Mobilgeräts einsetzen

- Angreifer*In könnte eine Schwachstelle im Betriebssystem (Sicherheitslücke), der Hardware, meiner Apps etc. ausnutzen (Exploit)

- Angreifer*In könnte mir eines stille SMS senden

Exkurs

Smartphone-Verschlüsselung

- mehr zur symmetrischen Verschlüsselung → CryptoParty Datei- und Festplattenverschlüsselung

- How to Encrypt Your Android Phone and Why You Might Want To

- What is full disk encryption in Android Lollipop?

- How to: Encrypt Your iPhone

- iOS Security Guide

- Leipziger Polizei beißt sich am Auslesen von 30 Handys die Zähne aus

Smartphones und Handys

Kontrollverlust

Grenzen

Grenzen von Ende-zu-Ende-Verschlüsselung bei Messenger und Chat-Software

- vertrauenswürdiges Protokoll (OTR, ZRTP/SRTP)

- regelmäßige Audits

- vollständig OpenSource (nicht nur der Client)

- Verfügbarkeit (Betriebssysteme)

- Kritische Masse & Gruppenzwang: Wer nutzt welchen Messenger?

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren

- Mobilgeräte in sensiblen Situationen ausschalten/deaktivieren/nicht mitführen

Chat-Apps und Messenger auf Mobilgeräte

- Grundkonzepte

- Chat-Tools

- Asynchrone (SMS-artige) Tools

Grundkonzepte 1

- Abgrenzung hier: Alles, was synchroner ist als Mail

- Urformen: 197x write(1) und talk(1) auf Unix

- 1980: IRC=zeilenweise Kommunikation

IRC gab es schon kurz vor dem Internet (d.h. Bitnet),

zentraler Server

Urformen: 197x write(1) und talk(1)

auf Unix: zeilen- bzw. zeichenweise Kommunikation zwischen

Nutzern einer Maschine

Grundkonzepte 2

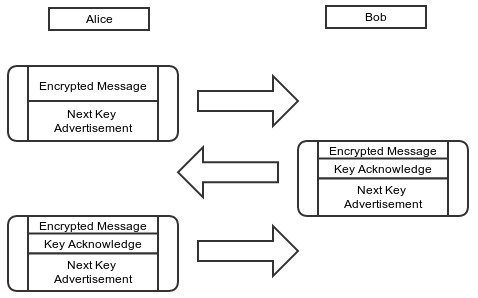

- Perfect Forward Secrecy

- Problem: Asynchrone Nachrichten

Perfect Forward Secrecy

- Späteres Aufdecken von geheimen Nutzerschlüsseln darf es nicht erlauben, früher aufgezeichnete Nachrichten zu entschlüsseln

- neue Schlüssel für jede Nachricht

OTR

- Borisov/Goldberg/Brewer, 2004:

https://otr.cypherpunks.ca/otr-wpes.pdf

Forderungen an OTR

- Beglaubigung während der Konversation

- Abstreitbarkeit nach der Konversation

- Forward Secrecy

OTR-Paper

PFS-Probleme 1

- Schlüsselerzeugung ohne Schlüsselaustausch

- erfordert, dass beide Teilnehmer online sind

- erfordert einige Hilfsdaten in beide Richtungen

- die Forderung FS ist strenggenommen unvereinbar mit asynchronen Nachrichten (wie SMS)

PFS-Probleme 2

- Umgehung bei Chatsystemen: Hilfsnachrichten für neue Schlüssel werden an jede Nachricht angehängt ⇒ spart Traffic

Kontaktfindung

- Problem: Metadaten-Sicherheit vs. Kontaktfindung:

https://whispersystems.org/blog/contact-discovery/ - Besonders einfach, aber böse: Whatsapp lädt beim Installieren das Adressbuch zum Server hoch (wohl nicht alle Felder)

- Unvermeidbarer Zielkonflikt, Kompromisse

Contact discovery

Whispersystems Blog: "The Difficulty Of Private Contact Discovery",

https://whispersystems.org/blog/contact-discovery/

Asynchrone Tools

Schlechte Beispiele

- E-Mail: kaputt in vielerlei Hinsicht

- SMS: unsicher, aber Kontaktdaten gehen nur an Stellen (Provider), die sie schon haben

- Whatsapp: unsicher und lädt Kontakte hoch an den Betreiber

Asynchrone Tools für Mobilgeräte 1

Textsecure

- empfohlen

- SMS-Ersatz

- unempfindlich gegen kürzlich aufgetauchte Sicherheitslücke beim Autoplay von MMS (allerdings nur durch Abwesenheit von Autoplay)

- Lädt Hashes der Telefonnummern hoch (nur marginal besser)

- im Prinzip umgehbar, Server ist auch Opensource

Textsecure (Teil 2)

- Problem: Metadaten-Sicherheit vs. Kontaktfindung: https://whispersystems.org/blog/contact-discovery/

- https://play.google.com/store/apps/details?id=org.thoughtcrime.securesms

Textsecure

Asynchrone Tools für Mobilgeräte 2

Surespot

- scheint sich nicht durchgesetzt zu haben

- erstmal nicht empfohlen

- Seit Mai kein warrant canary mehr, seit Winter keine Weiterentwicklung

- https://play.google.com/store/apps/details?id=com.twofours.surespot

- Keine Funktion als Soziales Netzwerk, man legt beliebig viele Kontakte an (Server speichert nur Kontaktnamen) und verbindet sich manuell

Surespot

Asynchrone Tools für Mobilgeräte 3

Telegram

- https://play.google.com/store/apps/details?id=org.telegram.messenger

- Leider verbreitet

- lädt Telefonnummer hoch

- Verwendete Krypto wird von Fachleuten als milde gesagt "seltsam" angesehen

Telegram

Asynchrone Tools für Mobilgeräte 4

Threema

- https://play.google.com/store/apps/details?id=ch.threema.app

- Nur Crypto-Teil ist Open-Source

- Kostet Geld (der Betrag ist symbolisch, aber man braucht Kreditkarte oder Paypal)

Threema

Chat-Tools für Mobilgeräte 1

Chatsecure (ehemals Gibberbot)

- https://play.google.com/store/apps/details?id=info.guardianproject.otr.app.im

- funktioniert mit Tor (d.h. Orbot)

Chatsecure (Gibberbot)

Chat-Tools für Mobilgeräte 2

Xabber

- https://play.google.com/store/apps/details?id=com.xabber.android

- War 2014 eingeschlafen

- Januar 2015 wiedererwacht, letzte Version Juli 2015 (β vom 4.9.)

- soll mit Tor funktionieren

Xabber

Chat-Tools für Mobilgeräte 3

Conversations

- XMPP-Client, kann OTR und openPGP

- kostet Geld

Chat-Tools für Mobilgeräte 4

Sonstige nichtempfohlene

Gar nicht erst anfangen, neue Benutzer wegholen bevor sich das verbreitet

- Hoccer: Nicht opensource, nichtssagende FAQ

- Kakao und andere exotisch usw.: meist nicht mal verschlüsselt

- Beem: war 2013 empfohlen, seitdem keine Bewegung

- Hoccer, Telegram: schon erklärt

- Whatsapp: seit kurzem verschlüsselt (angeblich mit Algorithmus von Textsecure), nicht OS, von FB gekauft

- Chats der sozialen Netzwerke: Google-Hangout, FB-Messages usw.: unverschlüsselt

Chat-Tools für Mobilgeräte 5

Tox-Client antox

- Z.Z. in Beta, nur über https://play.google.com/apps/testing/chat.tox.antox zu bekommen

- Version vom Winter funktioniert nicht mehr, offenbar hat sich das Protokoll geändert

- Initialisierung dauert Minuten, dann geht es, langsam

- Problem der Winterversion (4 Bytes am Anfang Zusatzmüll oder fehlend) ist offenbar weg

- funktioniert auch mit Tor

- schoss im Winter manche Router, besonderes neuere, ab (meinen nicht, fremden seitdem nicht getestet)

Messenger

Für PC und Laptop

XMPP

Mit Pidgin und OTR

Was ist XMPP?

- Instant-Messenger-Client für das XMPP-Protokoll

- starke Verschlüsselung dank OTR-Protokoll

- Metadaten-Aufkommen kann über Tor-Nutzung reduziert werden (Vorsicht: Pidgin plaudert sehr viel aus → AppArmor Ubuntu, Arch)

- nur zum Versand von Textnachrichten

Installation

Account erstellen

Authentifizierung und Chat mit OTR

- OTR-Plugin aktivieren: Werkzeuge → Plugins → Haken bei OTR setzen

- Fingerprint-Vergleich

- Geteiltes Geheimnis (Passphrase)

- Frage und Antwort

Pros und Cons

- sehr gut geeignet für Sofortnachrichten (IM)

- OTR ist ein gut dokumentiertes, bereits untersuchtes Protokoll

- Pidgin: Teilweise Schwächen in der Implementierung → TAILS Variante

- Chatten für Nostalgiker: „angestaubte“ Oberfläche

- Empfehlung: eigenen Account für Smartphone nutzen (ChatSecure, Xabber)

Bitmessage

Was ist Bitmessage

- dezentraler Nachrichtenversand

- Peer-to-Peer

- Ziel: Vermeidung von Meta-Daten

Features

- mehrere Identitäten

- intuitiv bedienbare Oberfläche

- Channels

- Broadcast von Nachrichten an alle Abonnenten

- können von mehreren Nutzern verschickt werden

Installation

- Windows: fertiges Binary

- Linux: github-Repo klonen und Code über python2 laufen lassen

- Mac OSX: fertiges Binary

Backup und Umzug

- Linux und Mac OSX: $HOME/.config/PyBitmessage/

- Windows: %Appdata%\PyBitmessage\

- kopieren oder archivieren

Pros und Cons

- Vermeidung von Metadaten konsequent umgesetzt

- Oberfläche benutzbar, aber verbesserungswürdig

- kein Versand von Anhängen möglich

- teilweise hoher Ressourcenverbrauch (ältere Geräte)

- teilweise recht lange Transportzeiten für Nachrichten

- hohes Datenaufkommen → ungeeignet für Mobiles Netz

- frühes Stadium → noch kein Audit

- schleppende Weiterentwicklung

- Asynchronität: Kommunikationsteilnehmer müssen nicht gleichzeitig online sein

Tox

Was ist Tox

- dezentraler und verschlüsselter Messenger- und Videotelefoniesoftware

- Skype ähnlich

- Peer-to-Peer

Features

- Chatten

- Telefonieren

- Videotelefonie

- Dateiaustausch möglich

- Gruppenchats

qTox

- Client der unter Windows, Linux und Mac alle Funktionen unterstützt

- Emojis werden unterstützt

- Proxys möglich → TOR

µTox

- Client der unter Windows und Linux alle Funktionen unterstützt

- keine Emoji-Unterstüzung

- Proxys möglich → TOR

Toxy

- Client für Windows

- Windows 8 + Oberfläche (Metro-style)

- keine Emoji-Unterstüzung

- keine Typing notification

- Proxys möglich → TOR

Pros und Contras

- „Online-Pflicht“

- frühes Entwicklungsstadium (viele Clients, unterschiedliche Feature Sets

- kein Audit

Browser Addons

Browser basierte Chats- und Messenger

Making crypto fun?

Browser basierte Chats- und Messenger

- Einfache Installation und Bedienbarkeit

- geringe Einstiegshürde

- hohe Verfügbarkeit (Browser auf vielen Systemen verfügbar)

- Browser? Sichere Umgebung? (JavaScript!)

- Vertrauliche Kommunikation?

CryptoCat

- Ende-Zu-Ende-Verschlüsselung (OTR, Multiparty, mpOTR in Planung)

- Bedienbarkeit (Usability)

- Client ist Open-Source

- GruppenChats und verschlüsselte Dateiübertragung

- Mac OSX, iO App verfügbar (Android in Planung, Crowdfunding)

CryptoCat

Threat-Model

WebRTC

Goldene Zukunft?

- SRTP-Verschlüsselung

- erbt typische VoIP-Angriffe

- Zugriff auf Kamera und Mikrofon ohne Frage des Nutzers?

- Browser? Sichere Umgebung? (JavaScript!)

- Ein Windows-Netzwerk-Feature (Routing) gibt IP-Adresse trotz Verschleierung (VPN, Tor) preis

- Empfehlung: WebRTC im Firefox-Browser abschalten

Chat und Messenger Protokolle

Vertiefung

Vielen Dank!