Keiner soll es erraten

Symmetrische Verschlüsselung,

Datei-/Festplattenverschlüsselung

Dozenten: Rainer R. | Tobias R.

Let’s have a party!

- Grenzen der Datei- und Festplattenverschlüsselung

(Tobias) - Keiner soll es erraten: Symmetrische Verschlüsselung

(Rainer) - Ihre Fingerabdrücke bitte: Kryptologische Hashverfahren

(Tobias) - TopSecret I: Dateiverschlüsselung

(Tobias/Rainer) - Sicherer Löschen – Eraser-Software

(Tobias) - TopSecret II: Datei- und Festplattenverschlüsselung

(Rainer/Tobias)

Let’s start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wir treffen jeden ersten, dritten und fünften Dienstag des Monats immer 19:00 Uhr aktuell in der Ganzen Bäckerei. (Öffentliches Plenum)

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

Einblicke in eine CryptoParty

Privatsphäre in Deutschland – Ein Bündnis aus Leipzig klärt auf!

CryptoParty on Tour Season 2/2017 (Sommer–Winter)

- 20. September 2017 – Alternative Soziale Netzwerke und Cloud-Systeme. Haus- und Wagenrat e. V.

- 17. Oktober 2017 – E-Mail-Verschlüsselung. Pöge-Haus

- 07. November 2017 – Datei- und Festplattenverschlüsselung. Basislager Coworking

- 05. Dezember 2017 – Windows 10 und Security by Isolation. Basislager Coworking

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Vorträge, Veranstaltungen und Auseinandersetzung mit dem Konzept SmartCity (Triangulum-Projekt der Stadt Leipzig)

- Umfassender Podcast zum Datenschutz

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- regionale und überregionale Vernetzung sowie Kooperationen

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Technik der Selbstkultivierung: Vita activa (Hannah Arendt), Technologie des digitalen Selbst (in Ahnlehnung an Focault)

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Technologie des digitalen Selbst (in Anlehnung an Focault)

„Darunter sind gewusste und gewollte Praktiken zu verstehen, mit denen die Menschen nicht nur die Regeln ihres Verhaltens festlegen, sondern sich selber zu transformieren, sich in ihrem besonderen Sein zu modifizieren und aus ihrem Leben ein Werk zu machen suchen, das gewisse ästhetische Werte trägt und gewissen Stilkriterien entspricht.“

Wir treffen uns jeden ersten, dritten und fünften Dienstag des Monats, immer 19:00 c.t Uhr im sublab.

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

»Der Dataismus tritt mit der Emphase einer zweiten Aufklärung auf. […] Der Imperativ der zweiten Aufklärung lautet: Alles muss Daten und Information werden.[…] Der Dataismus führt zu einem digitalen Totalitarismus.Notwendig ist daher eine dritte Aufklärung, die uns darüber aufklärt, daß die digitale Aufklärung in Knechtschaft umschlägt.«

Digitale Selbstverteidigung

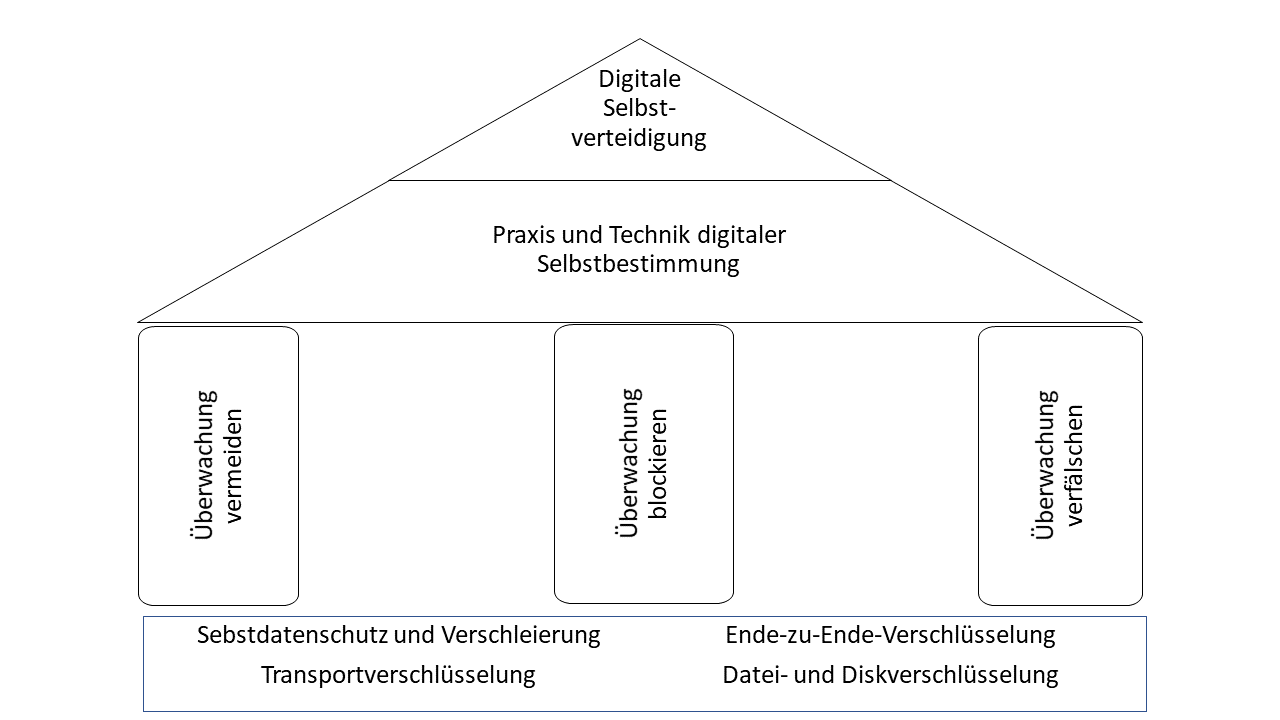

Prinzipien nach Bruce Schneier (Data vs Goliath)

- Überwachung vermeiden

- Überwachung blockieren

- Überwachung verfälschen

- Überwachungssysteme lahmlegen (selten legal)

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

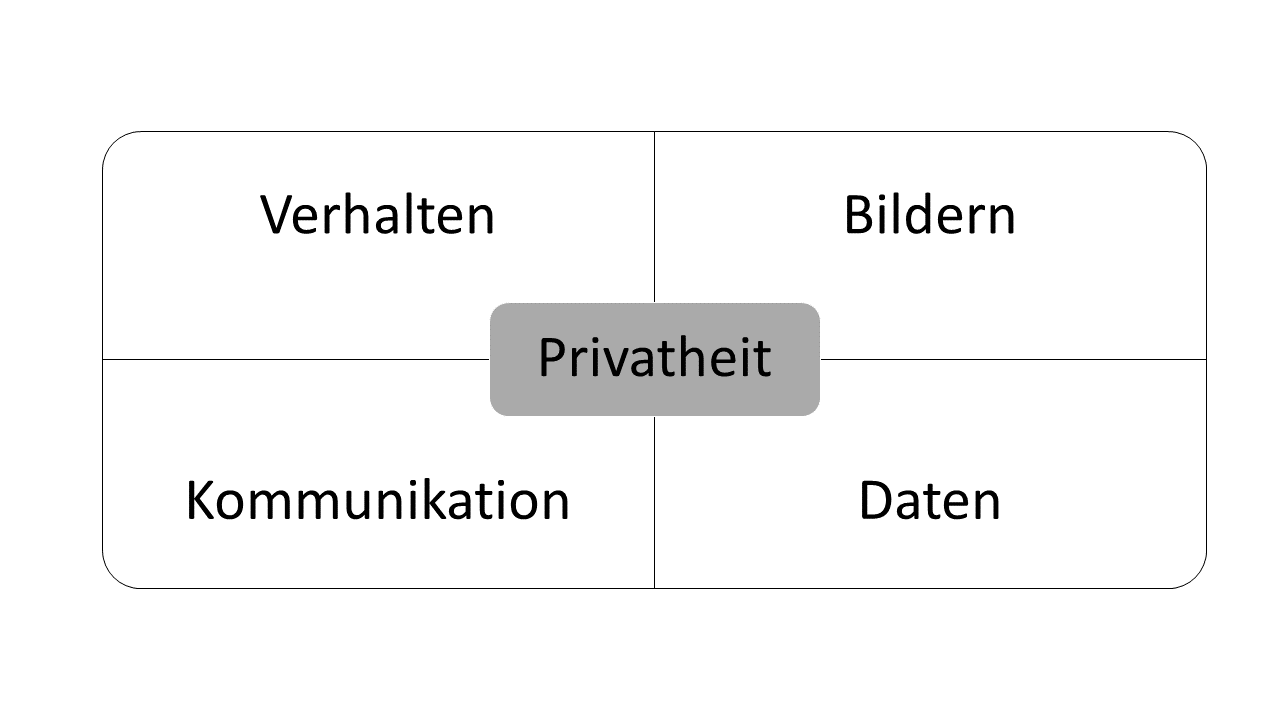

Aspekte der Privatheit

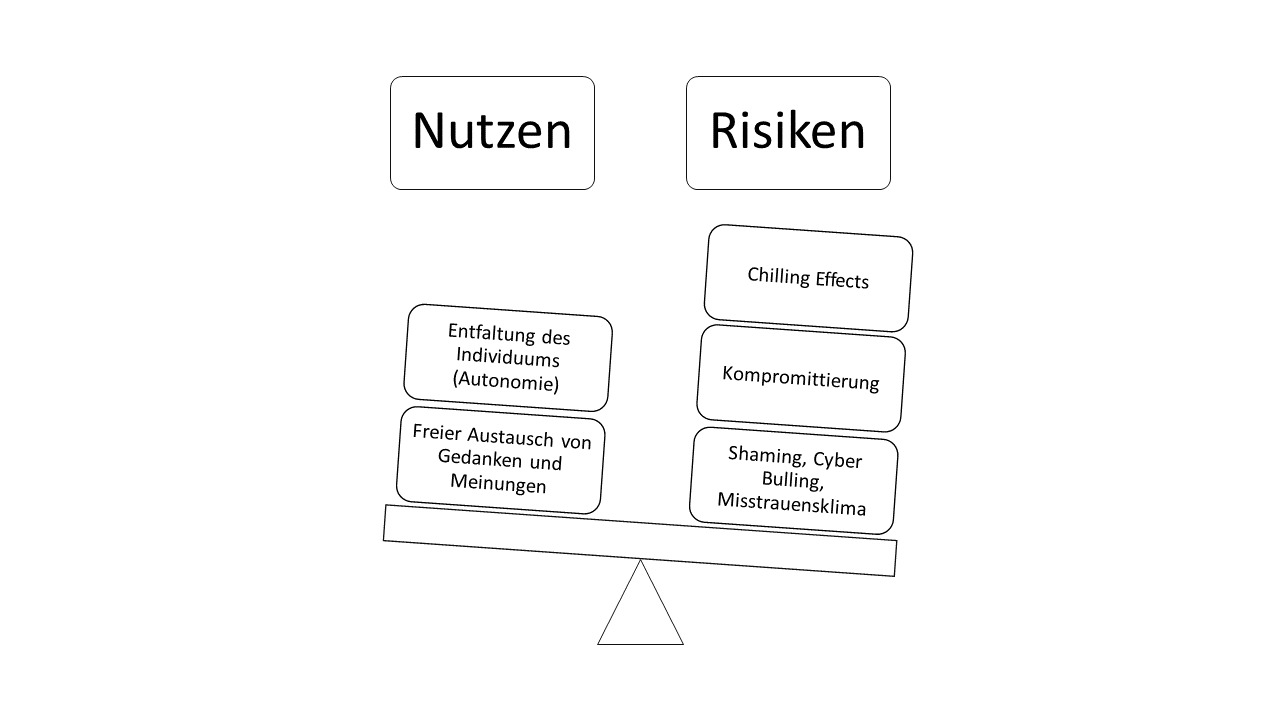

Privatheit: Nutzen und Risiken

Motive/Anlass für Digitale Selbstverteidigung

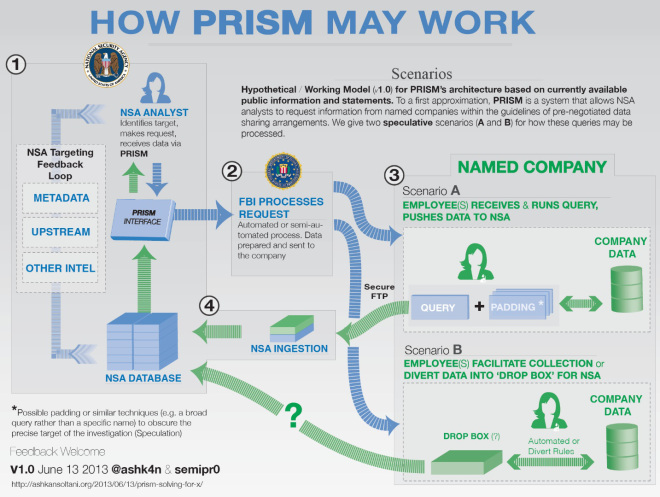

Staatliche Überwachung und Datensammelei (Beispiel)

Motive/Anlass für Digitale Selbstverteidigung

Datensammlungen Privater Firmen (Beispiele)

- Google z. B. aus Suche, E-Mail, Webanalyse … für zielgenaue Werbung

- Facebook für soziale Beziehungen und Netzwerke

- amazon für Kaufverhalten und -vorlieben oder Leseverhalten (Kindle)

Motive/Anlass für Digitale Selbstverteidigung

Berufsgeheimnisträger (Gesellschaft und Geheimnis)

- Journalisten: Quellenschutz, Schutz der Recherche, ›Undercover‹

- Seelsorger: Beichtgeheimnis

- Ärzte: Schweigepflicht

Motive/Anlass für Digitale Selbstverteidigung

Weitere Beispiele (Gesellschaft und Geheimnis)

- Arbeit mit Minderheiten/Marginalisierten: Schutzbedürfnis vor willkürlicher Repression (Geflüchtete, Arbeitssuchende, Sexualität/Gender, Menschen mit Behinderung, Kranke)

- Angestelle: Datenschutzanforderungen, Schutz von Geschäftsgeheimnissen

Herausforderungen

Analyseverfahren und Auswertung

- BigData zur Profilbildung und Analyse auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Public-Private-Partnership (Indifferenz)

Herausforderungen

Big Data als Überwachungskapitalismus

- beschreibt BigData als neue Form des Informationskapitalismus

- kommerzialisiert und verwertet werden soll jede Äußerung des täglichen Lebens (everydayness)

- als neue Ware(nfiktion) steigt Verhalten auf (Verhalten symbolisiert Bewusstsein am Markt)

Herausforderungen

Überwachungskapitalismus als Risiko

- Marktkontrolle durch (vermeintliche) Verhaltenskontrolle (Nudging, Microtargeting)

- Tendenz des Totalen und Schaffung von Monopolen (Machtasymmetrien)

Herausforderungen

»Von Überwachungskapitalisten zu verlangen, sie sollten die Privatsphäre achten oder der kommerziellen Überwachung im Internet ein Ende setzen, wäre so, als hätte man Henry Ford dazu aufgefordert, jedes T-Modell von Hand zu fertigen.«

Herausforderungen

CryptoWars 2.0/3.0

- Justice Department Seeks to Force Apple to Extract Data From About 12 Other iPhones

- Crypto Wars 3.0: Thüringens Verfassungsschutzchef fordert Hintertüren in Krypto-Messengern

- Hillary Clinton wants “Manhattan-like project” to break encryption

- Crypto Wars Part II - The Empires Strike Back

- Crypto Wars 3.0: EU-Rat diskutiert Schlüsselhinterlegung

- CCC fordert Ausstieg aus unverschlüsselter Kommunikation

- The second “Crypto War” and the future of the internet

- Cryptowar: Verfassungsschutz fordert ein Ende der „kryptierten Kommunikation“

- Obama will Verschlüsselung aufweichen

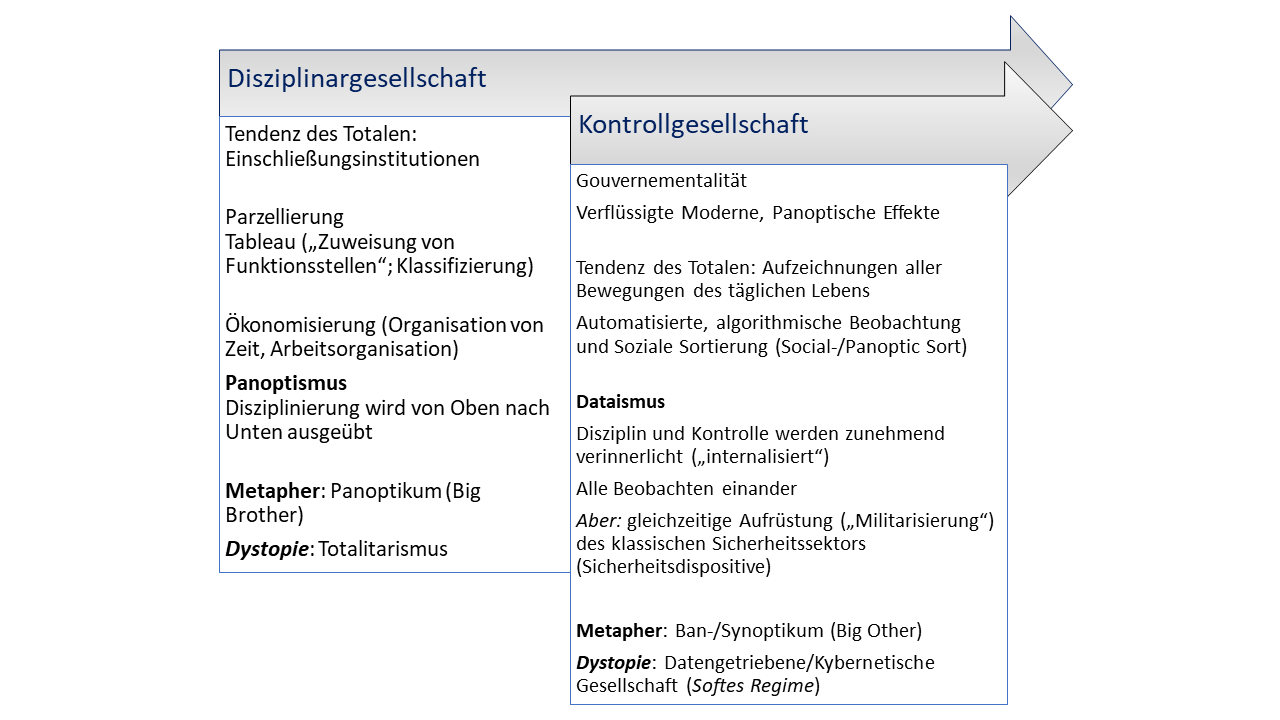

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

- Digitalisierung als Kulturwandel → Nutzungsänderungen

- Überwachung und Manipulation als Machttechniken (min. seit der Disziplinargesellschaft)

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum, Synoptikum)

BigPicture: gesellschaftliche Transformation

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

»Wenn Big Data Zugang zum unbewussten Reich unserer Handlungen und Neigungen böte, so wäre eine Psychopolitik denkbar, die tief in unsere Psyche eingreifen und sie ausbeuten würde.«

Weitere praktische Möglichkeiten

- Daten-Hygiene einüben: immer wieder CryptoParties besuchen und weiterempfehlen

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- sich bei Apps und Sozialen Diensten über deren Datensammlung informieren, ggf. Alternativen verwenden

Aktiv werden

Mitmachen!

- Mitstreiter*Innen und Unterstützer*Innen im Bündnis sind herzlich willkommen!

- Spenden für OpenSource-Projekte (z. B. GnuPG, Linux, Mozilla, etc.)

Literatur- und TV-Empfehlungen

Fazit

Wendet sich gegen Massenüberwachung

Grenzen digitaler Selbstverteidigung

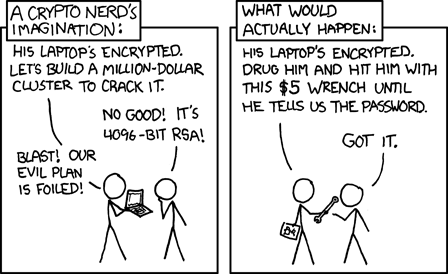

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Schief gegangen

Beispiele von Sicherheitsbrüchen

Grenzen ausloten

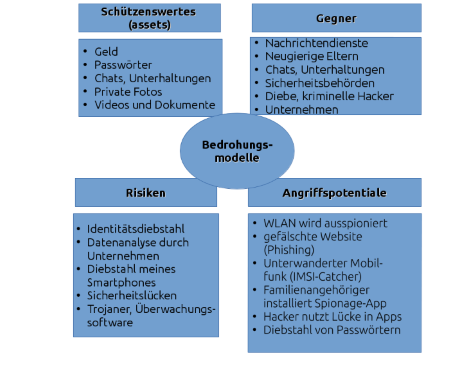

Risikoanalyse anhand von Bedrohungsmodellen

Bedrohungsmodelle:

- beschreiben Möglichkeiten von Angriffen und decken Verhaltensweisen oder Übertragungswege und -formen auf, die mit Risiken verbunden sein können

- helfen Grenzen und Möglichkeiten von technischen Lösungen wie Ende-zu-Ende-Verschlüsselung oder Transportverschlüsselung besser einzuschätzen und eigenes Verhalten anzupassen.

Bedrohungsmodell

Übersicht

Die W-Fragen

Schutzintressen und -rahmen

- Was möchte ich schützen?

- Wie wahrscheinlich ist die Notwendigkeit es schützen zu müssen?

- Vor wem möchte ich es schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand und Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Grenzen

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

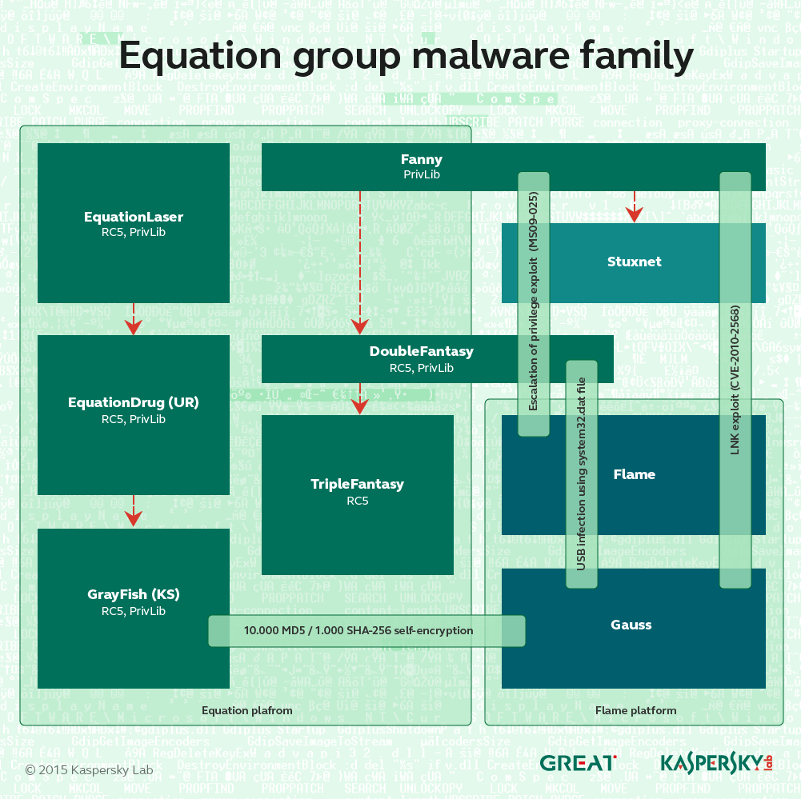

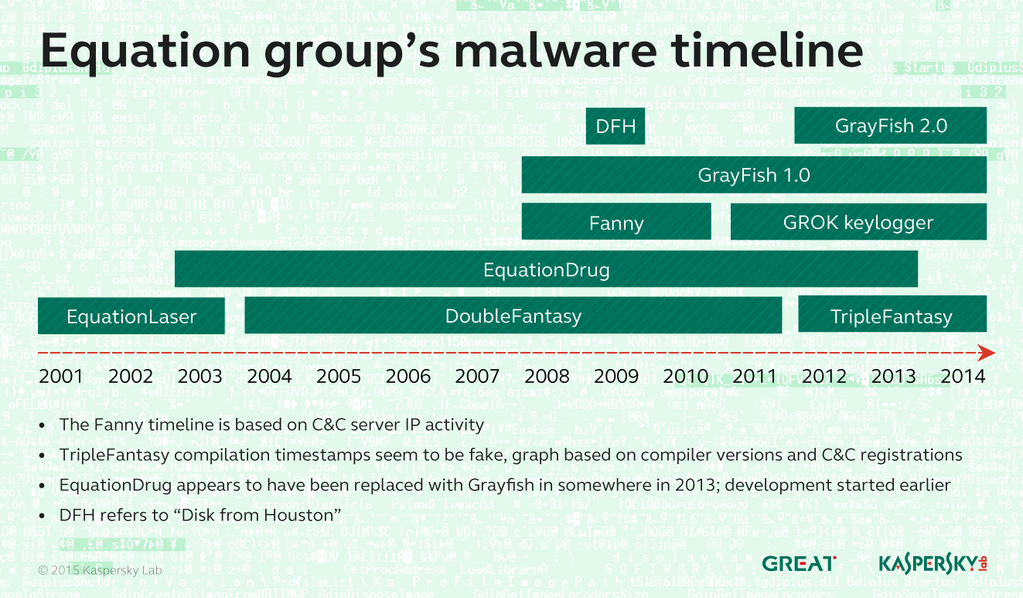

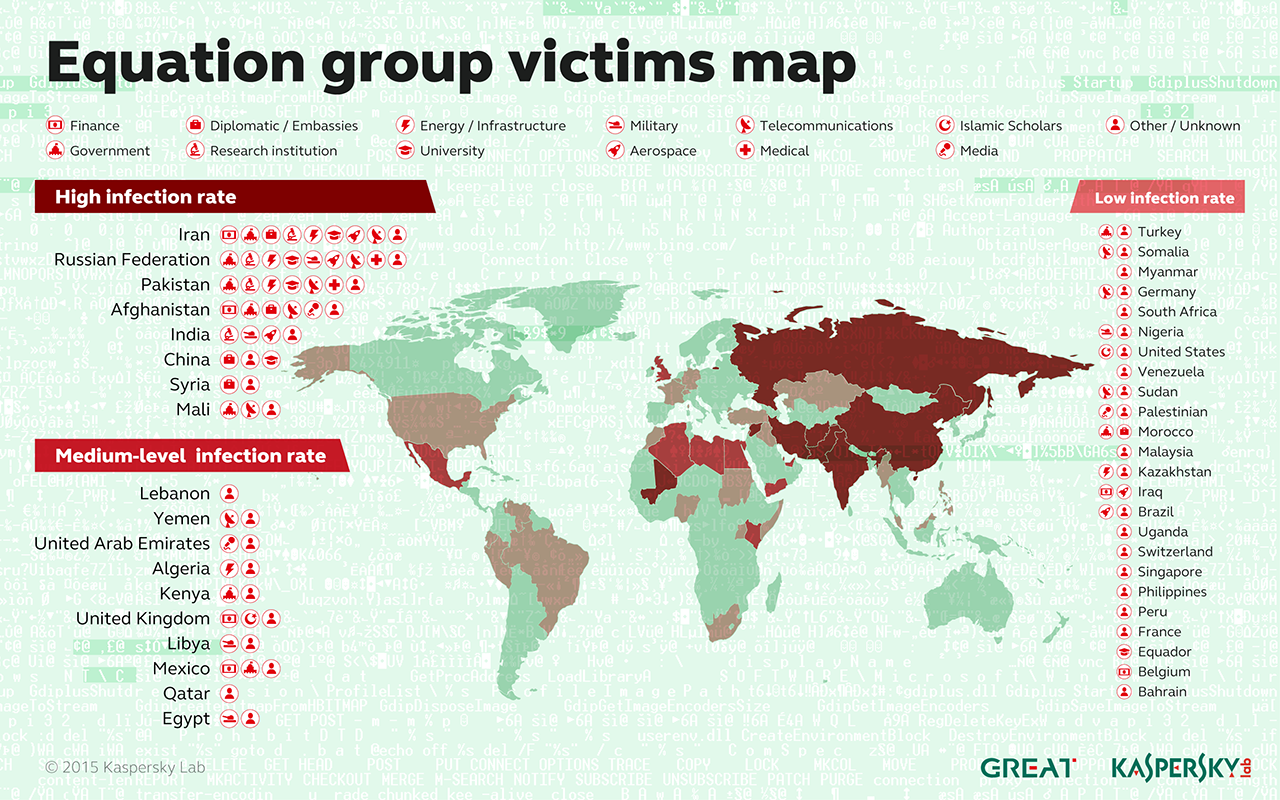

Equation Group

Schadsoftware-Familie

- »highly sophisticated threat actor« (aktiv seit 2004, ggf. schon 1996)

- technische Angriffsziele

- Festplatten-Steuerungssoftware (Firmware)

- Gruppe von Trojanern; teilweise tiefe Einnistung in Festplatten-Firmware

- Betroffen Festplattenhersteller: Western Digital, Maxtor, Samsung, Toshiba und Seagate

- Hohes Risiko: Malware überlebt eine Formatierung der Festplatte oder Neuinstallation des Betriebssystems

- Hohe Potentiale: Diebstahl von Schlüsseln verschlüsselter Festplatten/Container nach Infektion

Equation Group

Equation Group

Entwicklung und Geschichte

Equation Group

Weltweite Infektion

Equation Group

Vertiefende Informationen

- Equation Group: Q & A (PDF, #EquationAPT, #TheSAS2015)

- Equation-Group: „Höchstentwickelte Hacker der Welt” infizieren u.a. Festplatten-Firmware

- Equation Group: Sicherheitsforscher entdecken mutmaßliche NSA-Schadprogramme

- Spionagesoftware der Superlative entdeckt

- Equation Group: NSA-Linked Malware Discovered in the Wild

Grenzen von Datei- und Festplattenverschlüsselung

- vertrauenswürdige, offengelegte zeitgemäße Algorithmen

- regelmäßige Audits

- vollständig OpenSource

- unter aktiver (Weiter-)Entwicklung (Patches von Sicherheitslücken, Aufarbeitung technischer Schulden)

- Verfügbarkeit (Betriebssysteme)

- Kommerzieller Hersteller könnte zu Integration einer Hintertür/Schwächung der Umsetzung gezwungen worden sein

Grundregeln und Gegenmaßnahmen

- Update, Updates, Updates

- Backups, Backups, Backups

- Virenscanner (+/-)

- Unplugged: Sensible Daten auf System ohne Netzzugang aufbewahren und verschlüsseln

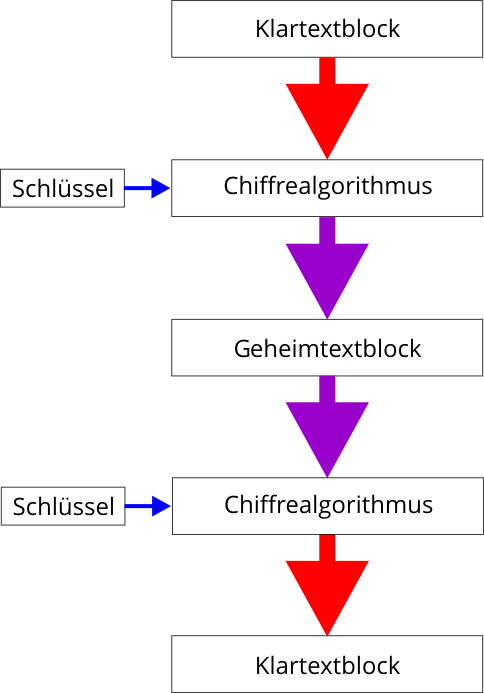

Symmetrische Verschlüsselung (1/3)

https://de.wikipedia.org/wiki/Symmetrisches_Kryptosystem

Gleicher Schlüssel für Verschlüsselung und Entschlüsselung der Nachricht (oder Berechnung beider Schlüssel auseinander)

Video zur Einführung in symmetrische Verschlüsselung (englisch)

Symmetrische Verschlüsselung (2/3)

Die Verschlüsselung hat zwei grundsätzliche Ziele:

Konfusion und Diffusion

- 1.) Konfusion:

- Zusammenhang zwischen Geheimtext und Schlüssel so komplex wie möglich machen um damit Kryptoanalyse zu erschweren

- Erreicht wird das z. B. durch nichtlineare Substitutionen von Eingabe und Ausgabe

Symmetrische Verschlüsselung (3/3)

- 2.) Diffusion:

- Auflösen von statistischen Strukturen des Klartextes

- statistische Analyse nach Buchstabenhäufigkeit im Chiffretext läuft ins Leere

guter Chiffretext ist nicht von Zufallszahlen und -zeichen zu unterscheiden

Blockverschlüsselung (1/3)

Schema

Blockverschlüsselung (2/3)

https://de.wikipedia.org/wiki/Blockchiffre

- Klartext fester Länge (Block) wird – bestimmt durch Schlüssel und Chiffrealgorithmus – in einen Geheimtext fester Länge gewandelt

- mehrere Zeichen (Block) werden in einem Schritt ver- bzw. entschlüsselt, daher schnell

- Blockchiffrealgorithmen können jeweils nur einen einzelnen Block verschlüsseln

- für Texte beliebiger Länge wird daher ein kryptographischer Betriebsmodus definiert, der die Anwendung des Verschlüsselungsalgorithmus auf den Datenstrom (fortlaufende Blöcke des Klartextes) festlegt

Blockverschlüsselung (3/3)

https://de.wikipedia.org/wiki/Blockchiffre

- modernen Blockchiffren werden als iterierte Blockchiffren konzipiert:

- Eingabe wird in mehreren gleich aufgebauten Runden verarbeitet

- Dazu werden aus dem Schlüssel sogenannte Rundenschlüssel abgeleitet

Video zur Erklärung eines symmetrischen Algorithmus (in englisch)

Das dort erklärte DES gilt allerdings inzwischen als unsicher.

Kryptologische Hashfunktion

- Was sind Hashfunktionen?

- Welche Verfahren sollte man verwenden/vertrauen?

- Was sind Schlüsselableitungsverfahren (KDF)?

- Dateidownlaod: Praktische Anwendungsformen

Übersicht (I)

| Hashfunktionen zur Datenhaltung | Prüfsummen | Kryptologische Hashfunktionen | Passwort-Hashfunktionen | |

|---|---|---|---|---|

| Anwendungsgebiete | Schlüssel-Wert-Paare; Indexfunktionen in Datenbanken, Caches | Erkennung von Veränderungen an übertragenen Daten | Nachrichten signieren bzw. die Integrität von Daten sicherzustellen | Nachrichten zu signieren bzw. die Integrität von Daten sicherzustellen |

| Differenzierung | B+ tree, R-tree, Verteilte Hashtabelle (DHT) | Einfache v. Komplex | Schlüssellose Hashfunktionen, Message Authentication Codes | Standardisiert (PBKDF2, Argon2), Nicht-Standardisiert (Bcrypt, Scrypt) |

Übersicht (II)

| Hashfunktionen zur Datenhaltung | Prüfsummen | Kryptologische Hashfunktionen | Passwort-Hashfunktionen | |

|---|---|---|---|---|

| Beispiele | Dictionary<string,string> (C#), HashMap<&str, i32> (Rust), woerter = {"house":"Haus", "cat":"Katze"} (Python) |

CRC32, Adler-32, Quersumme | MD5, SHA1 vs. HMAC-MD5 and HMAC-SHA | BBKDF2, Argon2, Bcrypt, Scrypt |

Kryptologische Hashfunktion

Kryptologische Hashfunktionen

- Einwegfunktionen: einfach ermittelbar, schwer umkehrbar

- Schlüssellose Hashfunktionen: Einweg-Hashfunktionen und kollisionsresistente Hashfuntionen

- Schlüsselabhänige Hashfunktionen: Message Authentication Codes (MAC)

- kann zur Bildung von Fingerabdrücken zur Prüfung von Nachrichten(-blöcken) und zur Überprüfung von Dateidownloads verwendet werden

Kryptologische Hashfunktion

Übersicht (Auswahl)

| Verfahren | Veröffentlichung | Empfehlung |

|---|---|---|

| MD5 | 1992 | 💔 gilt als unsicher |

| SHA (SHA-Familie) | 1993 (SHA-0), 1995 (SHA-1), 2002 (SHA-256, SHA-384, SHA-512) | 💔/💛 Im Februar 2017 wurde die erste Kollision für SHA-1 veröffentlicht. → SHA-512 verwenden |

| RIPEMD | 1992, 1996 (RIPEMD-128, RIPEMD-160) | 💛 kollisionen für die Variante von 1992 möglich |

Kryptologische Hashfunktion

Übersicht (Auswahl)

| Verfahren | Veröffentlichung | Empfehlung |

|---|---|---|

| Whirlpool | 2003 | 💚 keine Kollisionen bekannt, 512 Bit Hashwert, zehn AES-Runden |

| SHA-3/Keccak | 2011 (3. Version) | 💚 Alternative zu SHA-2 |

| BLAKE | 2010 (BLAKE2 2012) | 💚 BLAKE war einer der Finalisten im SHA-3-Auswahlverfahren der NIST. |

Exkurs

Schlüsselableitungsverfahren (KDF)

- kryptologische Hashfunktion

- speziell für das Hashen und Speichern von Passwörtern entwickelt wurde

- mit dem Ziel entwickelt, das Hashing möglichst aufwändig zu gestalten

Schlüsselableitungsverfahren

Übersicht (Auswahl I)

| Verfahren | basiert auf | Empfehlung |

|---|---|---|

| PBKDF2 | DK = PBKDF2(PRF, Password, Salt, c, dkLen) |

vom NIST standardisiert; mit min. 100 000 Iteratioen durchführen |

| scrypt | sala20/8 | mit niedrigen Parametern durch GPU-Hardware angreifbarer als bcrypt; Seitenkanalattacke durch cache timing theoretisch möglich |

Schlüsselableitungsverfahren

Übersicht (Auswahl II)

| Verfahren | basiert auf | Empfehlung |

|---|---|---|

| bcrypt | blowfish; Länge des Passworts auf 56 Bytes beschränkt | angreifbar (Wörterbuchangriff oder Brute-Force-Methode), bessere Ergebnisse als PBKDF2 |

| Argon2 | Blake2b | Empfehlung der unabhängigen Password Hashing Competition (PHC); weitere Finalisten: Catena, Lyra2, Makwa und yescrypt |

Einen Dateidownload prüfen

Linux

Prüfsummme erstellen

$ sha512sum Qubes-R3.2-x86_64.iso

de1eb2e76bdb48559906f6fe344027ece20658d4a7f04ba00d4e40c63723171c62bdcc869375e7a4a4499d7bff484d7a621c3acfe9c2b221baee497d13cd02fe Qubes-R3.2-x86_64.iso

Prüfsummme vergleichen

$ sha512sum -c Qubes-R3.2-x86_64.iso.DIGESTS

Einen Dateidownload prüfen

SHA-3 unter Linux

- ArchLinux (AUR): sha3sum-git oder sha3sum-git

- Fedora: sha3sum

- Alternativ: rhash

Prüfsummme erstellen

$ sha3-512sum Qubes-R3.2-x86_64.iso

$ rhash --sha3-512 Qubes-R3.2-x86_64.iso

$ sha3-512sum Qubes-R3.2-x86_64.iso

$ rhash --sha3-512 Qubes-R3.2-x86_64.iso

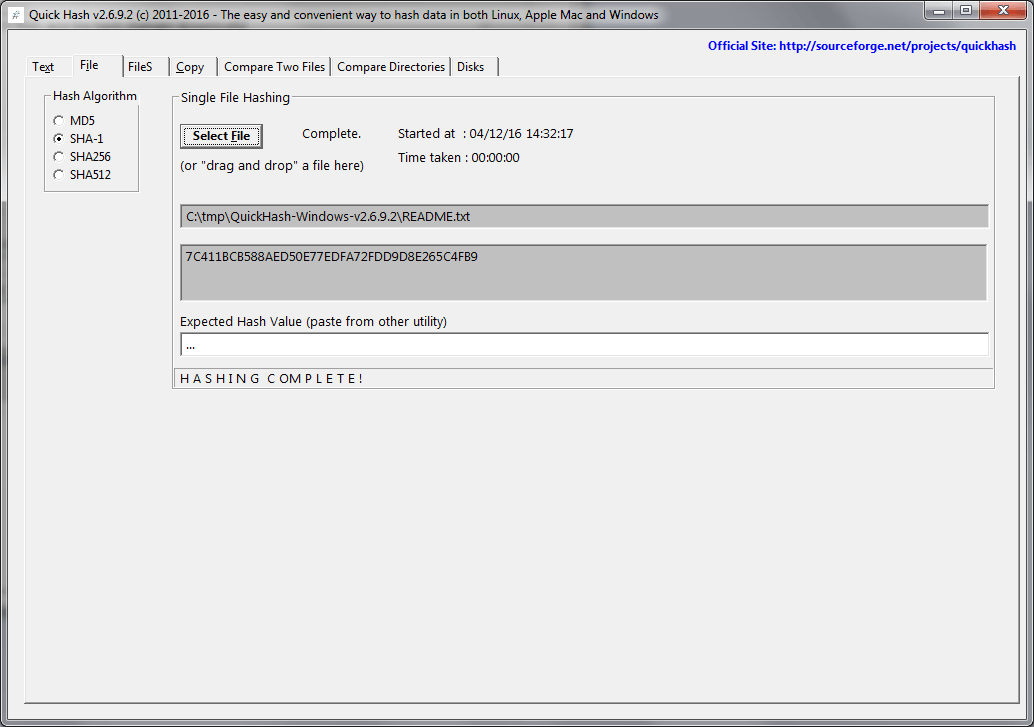

Einen Dateidownload prüfen

Windows

- QuickHash GUI

- ab Windows 10 Aniversary: Windows Subsystem für Linux

Einen Dateidownload prüfen

Windows

- QuickHash GUI

- ab Windows 10 Aniversary: Windows Subsystem für Linux

Fazit

Kryptologische Hashfunktion

- Was: Integrität von empfangenen Daten prüfen

- Wie: Schutz durch eindeutigen, vergleichbaren Fingerabdruck

- Wem: Angreifern, die gefälschte Dateien verbreiten

- Folgen v. Schutzversagen:: Kollision bei Prüfsummenermittlung → gefälsche Datei wird verwendet/ausgeführt

- Aufwand: Durchführung kostet Zeit und muss Teil der Datenhygiene werden

- Risiken: Software verwendet veraltete Verfahren zur Passwortableitung: keinem System vertrauen, dass MD5 verwendet; Plattformen bevorzugen, die bcrypt, scrypt oder Argon2 verwenden; künftig für Prüfsummen SHA-3 verwenden

TopSecret: Datei- und Festplattenverschlüsselung

- Dateiverschlüsselung mit GnuPG und AEScrypt

- Sicherer Löschen: Data Erasure Software (shred, wipe, srm & Co)

- Festplattenverschlüsselung mit VeraCrypt

- Alternativen zu VeraCrypt (cryptsetup/dm-crypt/LUKS)

Dateiverschlüsselung

- Wofür? Einzelne Dateien zur Übertragung/bei Kommunikation oder für die Ablage in der Cloud

- Wichtig: Dateien nach dem Verschlüsseln sicher löschen falls nur noch die verschlüsselten Daten vorliegen sollen.

Symmetrische Verschlüsselung mit GPG

Was ist das?

- GPG = offenes und gutes Verschlüsselungsprogramm

- GPG hauptsächlich zur asymmetrischen Verschlüsselung (→E-Mail)

- via Kommandozeile oder entsprechende Oberflächen auch symmetrisch nutzbar

Wie geht das?

- Symmetrische Verschlüsselung

- Schlüssellänge → je länger desto besser

vor Nutzung

- Konfigurationsdatei anpassen

- Vorlage

Nutzung wofür?

- Verschlüsselung einzelner Dateien

- im wesentlichen für Versand oder Weitergabe von Dateien sinnvoll

- auf dem eigenen System verschlüsselte Containern bzw. Partitionen empfehlenswerter (→ Container-/Festplattenverschlüsselung)

So geht’s:

Verschlüsselung

gpg -c --cipher-algo AES256 --digest-algo SHA512 geheim.txt

verschlüsselte Datei heißt: geheim.txt.gpg (im selben Verzeichnis)

Entschlüsselung

gpg -d -o geheim.txt geheim.txt.gpg

Dateiverschlüsselung mit

AEScrypt

https://www.aescrypt.com/download/

- plattformübergreifend (Windows 32 und 64, Android, iPhone/iPad, MacOS, Linux)

- (meistens) mit grafischer Oberfläche und/oder als Kommandozeilentool

- einfach zu installieren und in der Anwendung

- quelloffen (Open Source)

- Allerdings: Original und verschlüsselte Datei sind im Dateisystem sichtbar

- ggf. sicher löschen

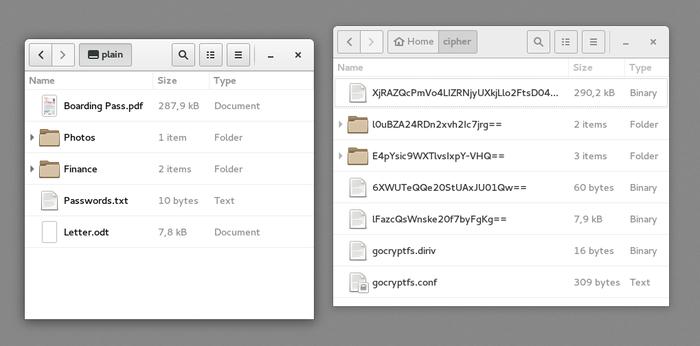

Verschlüsselung mit virtuellen Dateisystemen

gocryptfs

Verschlüsselung mit virtuellen Dateisystemen

gocryptfs

- in Go entwickelt (2015) und inspiriert von encfs

- basisert auf dem im Linux-Kernel integriertem Filesystem in Userspace (FUSE)

- Anwendung aktueller kryptografischer Verfahren

Verschlüsselung mit virtuellen Dateisystemen

gocryptfs - Angewandte Kryptografie

- Initialisierungsvektor (IV) pro Verzeichnis

- authentifizierte Kryptografie/Integrität: ASE-256-CGM (Galois/Counter Mode)

- Schlüsselableitung (KDF) aus Passphare: scrypt

- AES-256-EME zur Dateinamenverschlüsselung (ECB-Mix-ECB → wide-block encryption mode)

Verschlüsselung mit virtuellen Dateisystemen

gocryptfs - Angewandte Kryptografie

Verschlüsselung mit virtuellen Dateisystemen

gocryptfs - anwenden

$ mkdir cipher plain

$ ~/bin/gocryptfs -init cipher

[...]

$ ~/bin/gocryptfs cipher plain

[...]

Übersicht: Verschlüsselung mit virtuellen Dateisystemen (I)

| gocryptfs | encfs | ecryptfs | cryptomator | securefs | CryFS | |

|---|---|---|---|---|---|---|

| Erstveröffentlichung | 2015 | 2003 | 2006 | 2014 | 2015 | 2015 |

| Programmiersprache | Go | C++ | C | Java | C++ | C++ |

| Softwarelizenz | MIT | LGPL/GPL | GPL | MIT | MIT | LGPL |

Übersicht: Verschlüsselung mit virtuellen Dateisystemen (II)

| gocryptfs | encfs | ecryptfs | cryptomator | securefs | CryFS | |

|---|---|---|---|---|---|---|

| Hauptentwicklung in | Österreich | USA | UK | Deutschland | China | Deutschland |

| Projektstatus | Aktiv | Wartung | Aktiv | Aktiv | Aktiv | Aktiv |

| Schittstelle Dateisystem | FUSE | FUSE | in-kernel filesystem | WebDAV | FUSE | FUSE |

| Plattformen | Linux, 1) | Linux, OSX, 3rd-party Windows port | Linux | Linux, OSX, Windows | Linux, OSX | Linux |

| Benutzerschnittestelle | CLI; 3rd-party GUI: SiriKali | CLI; 3rd-party GUI | In Login-Prozess integiert | nur GUI; CLI geplant | CLI | CLI, 3rd-party GUI |

Fazit

Dateiverschlüsselung: Schutzniveau und Bedrohungsmodelle (1/2)

- schützt Was: Daten und Verzeichnisse

- schützt Wie: Verschlüsselung; bei virtuellem Dateisystemen solange Dateisystem nicht eingehängt ist

- schützt vor Wem/Was: Gerätverlust, Geräteverkauf, Personen mit physischen Zugriff

Fazit

Dateiverschlüsselung: Schutzniveau und Bedrohungsmodelle (2/2)

- Folgen von Schutzversagen: auf Dateien kann zugegriffen werden (Backup von Keys, Passphrasen in PasswortManager ablegen)

- Aufwand: größere Platzbedarf; Entschlüsselung/Verschlüsselung und ggf. Dateisystem einhängen; nicht für Software mit großen Ressourcenanforderungen gedacht (Datenbanksysteme, Webserver etc.)

- Risiken: Forensiker/Cryptoanalytiker; Verlust von Schlüsseln/Passwörtern (Backups, PasswordManager); Dateiverlust während Ver-/Entschlüsselung (Backups)

Fazit

Dateiverschlüsselung: Anwendungsfälle

- Bewerbungsunterlagen in einem verschlüsselten virtuellen Dateisystem (gocryptfs)

- Photosammlung auf einem Smartphone (Crypt4All), NAS-System (gocryptfs)

- Dateiaustausch in der Cloud, via E-Mail (gpg)

Data Erasure Software

Linux

- BleachBit

- shred

- wipe

- srm & Co.

$ shred -vn $Durchgänge $Gerät

$ wipe -q -Q 1 -R /dev/zero -S r -r $PFAD

$ srm $DATEI

$ sfill -l -lv $PFAD

Data Erasure Software

MacOSX

- Sicheres Löschen als Systemeinstellung

rm -pdiskutil(Sichers Löschen als Option nicht bei SSDs verfügbar)- shred (

brew install coreutils)

Data Erasure Software

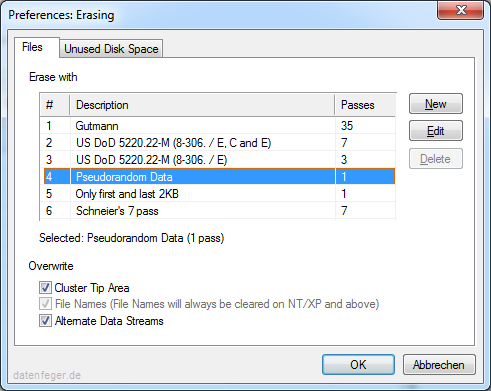

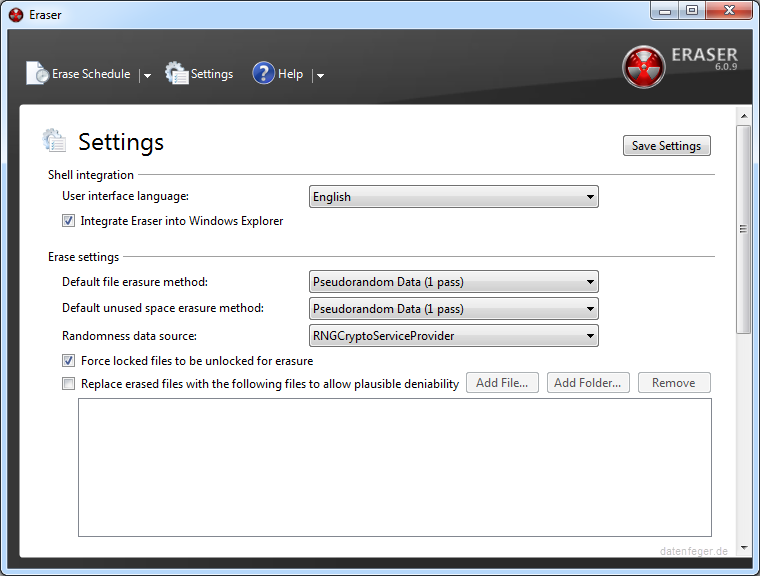

Windows - Eraser (Heidi Eraser)

- OpenSource

- unterstützt verschiedene Varianten sicheren Löschens

- Löschanforderungen können geplant werden

- Diskussions-Forum für weitergehende Hilfe

- Bitte Hinweise zu Risiken bei der Verwendung des Teams beachten

Data Erasure Software

Windows - Eraser (Heidi Eraser) - Version 5

Data Erasure Software

Windows - Eraser (Heidi Eraser) - Version 6

Data Erasure Software

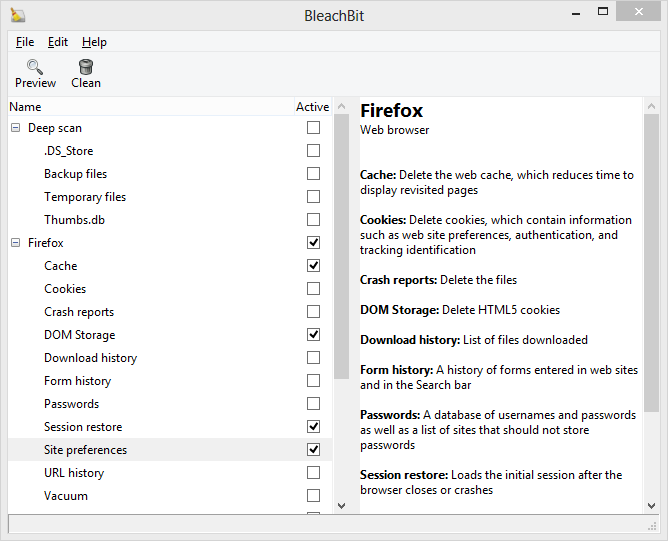

Windows: Bleachbit

Data Erasure Software

Sonderfall Solid State Drive (SSD)

- Sicheres Löschen garantiert?

- ATA Secure Erase (SE) und hdparm

- BSI Information: So löschen Sie Daten richtig

- Vollverschlüsselung vor Nutzung!

$ sudo hdparm -I /dev/sda

$ sudo hdparm --user-master u --security-set-pass GEHEIM /dev/sda

$ sudo hdparm -I /dev/sda

$ sudo time hdparm --user-master u --security-erase GEHEIM /dev/sda

$ sudo hdparm -I /dev/sda

Fazit

Data Erasure Software

- schütz vor Was: Spuren von alten Daten und Verzeichnisse

- schützt Wie: Schutz durch (mehrfaches) Überschreiben von Dateien und Verzeichnissen

- schützt vor Wem/Was: Datenforensiker; Käufern von Gebrauchtgeräte oder bei Geräteverschrottung

- Folgen von Schutzversagen: Forsensiker kann Dateien rekonstruieren

- Aufwand: Durchführung kostet Zeit und muss Teil der Datenhygiene werden

- Risiken: Flash-Speicher (→ Container-/Festplattenverschlüsselung); ehemalige, gelöschte Dateien können nicht wieder hergestellt werden

Fazit

Data Erasure Software

- Festplatte vor der Entsorgung/Verkauf säubern

- Löschen von sicherheitsrelevaten Dateien (Wiederstellungszertifik für GPG-Schlüssel, Passwortdatenbank)

- Dateien, die in einen verschlüsselten Container überführt werden

Festplatten-/Containerverschlüsselung

Wofür?

- mehrere Dateien gemeinsam verschlüsseln (z. B. ganze Verzeichnisse oder Verzeichnisbäume)

- Schutz aller Daten gegen (Offline-)Diebstahl (insbesondere bei mobilen Geräten wie Notebooks) oder auch nur neugierige Fremde oder Freunde

- Schutz gegen Datenwiederherstellung nach Verkauf, Entsorgung oder bei Reklamation/Ausfall von Datenträgern.

Festplatten-/Containerverschlüsselung

- 2 Varianten

- Partitionen oder ganze Festplatten/SSDs

- Container, die wie normale Dateien auf dem Rechner liegen (dadurch z. B. einfaches Backup und Weitergabe)

- wenn geöffnet sind beide wie normale Laufwerke verwendbar, transparent

- geschlossen keine Infos über gespeicherte Inhalte

VeraCrypt

Fork und Weiterentwicklung von Truecrypt

- Features:

- Verschlüsselung unter Windows, Mac, Linux, FreeBSD

von Drittherstellern auch Android und iOS Implementierungen - komplette Datenträger (ohne Betriebssystem)

- Partitionen

- Container

- Systemverschlüsselung (Windows, komplette Platte oder Partition)

- plausible Abstreitbarkeit (plausible deniability) durch versteckte Volumes

- Audit durch Quarkslab im Herbst 2016

VeraCrypt

- Projektseiten: https://www.veracrypt.fr/en/Home.html

- installierbar aber auch portabel nutzbar, dann Admin-Rechte nötig (Windows)

- Wichtig: Downloads verifizieren via GPG-Signatur und/oder Hashsumme, Programmdownload für Hashsummen unter Windows

VeraCrypt

Wie funktioniert’s? (1)

- beim Erstellen des Datenträgers werden Masterkeys und weitere Informationen für Ver- und Entschlüsselung der Inhalte des Containers/der Partition/Platte verschlüsselt im Volume Header abgelegt

- für deren Verschlüsselung wird aus dem Passwort oder/und eingesetzten Keyfiles ein Header Key mit PBKDF2 (Password-Based Key Derivation Function 2) abgeleitet

- zusätzlich: PIM (Personal Iterations Multiplier) einstellbar

VeraCrypt

Wie funktioniert’s? (2)

- als Betriebsmodus kommt XTS zum Einsatz, der aktuelle Quasi-Standard für Datenträgerverschlüsselung, eingesetzt auch bei BestCrypt, dm-crypt, FreeOTFE, DiskCryptor, FreeBSD geli, OpenBSD softraid disk encryption software und Mac OS X Lion FileVault 2

VeraCrypt

Verschlüsselungsalgorithmen (1)

- Verfahren waren Finalisten für den Advanced Encryption Standard (AES) des National Institute of Standards and Technology (NIST) der USA in 2000

- Rijndael/AES (Joan Daemen, Vincent Rijmen), der spätere Gewinner des Ausscheidungsverfahrens

- Serpent (Ross Anderson, Eli Biham, Lars Knudsen)

- Towfish (Bruce Schneier, Niels Ferguson, John Kelsey, Doug Whiting, David Wagner und Chris Hall)

- Kaskaden möglich → höhere Sicherheit aber auch längere Zeit zum Ver- und Entschlüsseln

VeraCrypt

Verschlüsselungsalgorithmen (2)

- Camellia, entwicklet von Mitsubishi Electric und dem NTT Japan, genehmigt für das NESSIE-Projekt der EU und das Japanische CRYPTREC-Projekt.

- Kuznyechik, nationaler Standard der Russischen Föderation, GOST R 34.12-2015

VeraCrypt

Hash-Algorithmen

- RIPEMD 160, in 1996 gestärkte Version des im Rahmen des Projekts RACE Integrity Primitives Evaluation (RIPE) der EU entwickelten Algorithmus

- SHA-512 oder SHA-256, entwickelt von der NSA und vom NIST publiziert.

- Wirlpool, vom NESSIE-Projekt der EU empfohlen und von der ISO übernommen

- Streebog-512 Russischer nationaler Standard GOST R 34.11-2012 Information Technology – Cryptographic Information Security – Hash Function, auch in RFC 6986 beschrieben

Alternativen

Windows

- Bitlocker, Microsoft, ab Windows Vista, vielfach aber nur ab Pro-Version einsetzbar, Closed Source. Bitlocker wurde unlängst durch die Entscheidung Microsofts den sog. Elephant Diffuser zu entfernen geschwächt.

- Bei Windows 10 werden (wurden?) die Wiederherstellungsschlüssel per Voreinstellung in der Microsoft Cloud gespeichert (Hintergund)

Alternativen

Mac OS X/Linux/BSD

- Lion’s FileVault 2 Mac OS X, Closed Source

- dm-crypt mit LUKS, via Repository der Distribution

- tcplay, TrueCrypt-compatible, Kommandozeilentool, Dragonfly BSD und Linux

Infos und Download: https://github.com/bwalex/tc-play

Festplattenverschlüsselung mit dm-crypt und LUKS

- quelloffene Alternative auf Linux-Systemen

- Integration in den Kernel (Betriebssystemkern)

- keine Hidden Volumes

- keine glaubhafte Abstreibarkeit (plausible deniability)

Festplattenverschlüsselung mit dm-crypt und LUKS

Container erstellen

$ cryptsetup -c aes-xts-plain -y -s 512 luksFormat /dev/disk/by-uuid/XXX

$ cryptsetup luksOpen /dev/disk/by-uuid/XXX mycrypteddev

$ mkfs.ext4 /dev/mapper/mycrypteddev

$ cryptsetup luksClose /dev/mapper/mycrypteddev

Festplattenverschlüsselung mit dm-crypt und LUKS

Container einhängen und aushängen (mount, unmount)

$ cryptsetup luksOpen /dev/disk/by-uuid/XXX mycrypteddev

$ mount -t ext4 /dev/mapper/mycrypteddev /mnt/mount_point

$ umount /mnt/mount_point

$ cryptsetup luksClose mycrypteddev

Fazit

Festplatten-/Containerverschlüsselung

- schützt vor Was: Zugriff auf Daten in Container oder auf Festplatte/SSD – sofern nicht eingehängt/in Betrieb

- schützt Wie: starke Verschlüsselung

- schützt vor Was/Wem: Zugriffsversuche auf die gespeicherten Daten; Servicetechniker bei Reparatur, Käufern von Gebrauchtgeräte oder bei Geräteverschrottung, Diebe ...

- Folgen von Schutzversagen: Zugriff auf alle gespeicherten Daten wäre möglich

- Aufwand: geringer einmaliger Aufwand bei der Einrichtung und beim Einloggen

- Risiken: Schlüsselverlust, Hardwarefehler (verschlüsselte Dateien können nicht wieder hergestellt werden)

Vielen Dank