Beobachte mich nicht (Teil 2)

Anonymisierung mit Tor und VPNs, Passwörter und Passwort-Manager

https://privatsphaere-leipzig.org/ @privacy_leipzig @CryptoPartyLE

Dozenten: Tobias R. | Martin Z. | Felix T.

Let’s have a party!

- Einführung (Tobias)

- Warum digitale Selbstverteidigung? (Tobias)

- Grenzen digitaler Selbstverteidigung (Tobias)

- Tor und VPNs (Martin)

- Passwörter und Passwort-Manager (Felix)

- Diskussion

Let’s start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Monatliche Meetups

Monatliches Meetup (Stammtisch) immer am letzten Donnerstag des Monats ab 19 Uhr

- 25. 10. 2018 – Café Waldi

- 29. 11. 2018 – Greensoul

- 27. 12. 2018 – TBA → 35c3

- 24. 01. 2019 – Café Telegraph

- 21. 02. 2019 – Süß & Salzig

- 28. 03. 2019 – Hotel Seeblick

- 25. 04. 2019 – Café Maître

→ Ankündigungen auf unserer Seite, bei Meetup, Twitter und Facebook

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

CryptoParty Season 2/2018 (Herbst/Winter) in der naTo

- 10. September 2018 – Beobachte mich nicht - Teil 1, HTTPS, Tracking, Browser-Addons;

- 22. Oktober 2018 – Beobachte mich nicht - Teil 2, Anonymisierung mit Tor und VPNs, Passwörter und Passwort-Manager

- 12. November 2018 – Das können wir selber – Alternative Soziale Netzwerke, Self Hosting (TBC)

CryptoParty Season 2/2018 (Herbst/Winter) in der naTo

- 03. Dezember 2018 – Wir unterhalten uns privat – Crypto-Messenger Apps für Mobilgeräte (TBC)

- 07. Januar 2019 –Der elektronische Briefumschlag – E-Mail-Verschlüsselung, asynchrone Verschlüsselung (TBC)

- 25.02.2019 – Thema: Clouldsysteme und Backups (TBC).

- März 2019 (TBD) – Datei- und Festplattenverschlüsselung (TBD).

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- CryptoParties für Schüler*innen, Journalist*innen, Jurist*innen, Student*innen

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Podcast zu Datenschutz und Datensicherheit

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

Motive/Anlass für Digitale Selbstverteidigung

Herausforderungen

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

Datengetriebene Gesellschaft

Fazit

Wendet sich gegen Massenüberwachung

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Verschlüsselung funktioniert

- gute Nachricht weil Verschlüsselung – nahezu immer – Grundlage digitaler Selbstverteidigung ist

- aber:

- richtige Implementierung → setzt deren Überprüfbarkeit voraus → OpenSource

- starke Crypto-Systeme → standardisierte, aktuelle und öffentlich überprüfte Verfahren und Algorithmen

- Also quelloffene, empfohlene Lösungen im eigenen Alltag einsetzen und alles ist gut?

Verschlüsselung umgehen

Bedrohungsmodell

Übersicht

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Risiken vs. Gegenmaßnahmen

I

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Personenüberwachung | ✘ | Passwortdiebstahl und Identitätsdiebstahl | Ein Passwort pro Dienst verwenden

(→ CyptoParty zu Passwörtern) |

| Einbruch in Anbieter-Datenbanken

(Zugänge, Bankdaten, Kreditkarteninformationen) |

✘ |

Risiken vs. Gegenmaßnahmen

II

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Viren | neue Dateien direkt scannen, Virenscanner (bedingt), Cloud-basierte Virenscanner vermeiden |

| Würmer | keine unbekannten E-Mail-Anhänge öffnen, Virenscanner (bedingt) |

| Trojaner (z. B. Ransomware, Keylogger, Videoüberwachung) | Backups; Kamera abkleben; Virenscanner (bedingt) |

Fazit

Gegenmaßnahmen

| Risiko | Gegenmaßnahmen |

|---|---|

| Namensauflösung (DNS) | https://wiki.ipfire.org/dns/public-servers. |

| Cookies, Fingerprinting, Behavioral-Profiling | begrenzt: Browser-Einstellungen, vertrauenswürdige Browser-Erweiterungen (Plugins/Extensions) |

| Ultrasound-Cross-Device-Tracking (uXDT) | ? |

| Evercookies | ? |

| SSL-Verwundbarkeiten (Client) | aktuellste Browser verwenden, Betriebssystem aktualisieren |

| SSL-Verwundbarkeiten (Anbieter/Server) | auf HSTS-Wert legen, Seiten mit veralteter Verschlüsselung nicht vertrauen |

Fazit

Gegenmaßnahmen

| Risikopotentiale | Gegenmaßnahmen |

|---|---|

| Profilbildung, Surfhistorie bei Brokern |

|

| Phishing | Selbstdatenschutz (→ never trust anyone), Echtheit von SSL/TLS-Zertifikaten prüfen |

| Identitätsdiebstahl | Transportverschlüsselung (SSL/TLS), sichere Passwörter, Selbstdatenschutz (→ never trust anyone) |

Tor

Agenda

- Einführung

- Wie funktioniert Tor?

- Wie nutze ich das?

- Verhaltensregeln

- Zusammenfassung / Grenzen

Tor

Was ist Tor (I)

- Anonymisierungs-/Pseudonymisierungsnetzwerk: Darkweb

- wird von einem Netz von Freiwilligen betrieben

Tor

Was ist Tor (II)

- Entwicklung in der Vergangenheit stark durch US-Staatsmittel gefördert → Spenden und privates Engagement

- wird von Aktivist*Innen, Behörden und anderen Netznutzern gleichermaßen verwendet

- Schattenseite: Silkroad, Silkroad 2.0, Silkroad 3.0, usw.

Tor

Wofür Tor nutzen

- Internet-Dienste anonym nutzen

- um mehrere Identitäten voneinander zu trennen

- um Geo-Einschränkungen oder Web-Blockaden auf IP-Basis zu umgehen

Onion-Routing

Wie Tor funktioniert (I)

Quelle: Are Your Details Secure? In: What the revelations mean for you. www.theguardian.com/

Onion-Routing

Wie Tor funktioniert (II)

Onion-Routing

Wie Tor funktioniert (III)

Onion-Routing

Wie Tor funktioniert (IV)

Exkurs: Hidden-Services

- Ziel der Anfrage kann anonym bleiben

- Dadurch ist es möglich z. B. anonym eine Webseite bereit zustellen

- erreichbar nur über eine sogenannte Onion-Adresse

- Beispiel: DuckDuckGo ist erreichbar unter 3g2upl4pq6kufc4m.onion

Tor Browser

Der einfachste Weg

Orbot

Tor auf dem Smartphone

Möglichkeiten im Vergleich

| Tor Browser | Tallow | Tails | |

|---|---|---|---|

| Konfiguration | vorkonfiguriert  |

vorkonfiguriert  |

vorkonfiguriert  |

| Updates | nach Benachrichtigung  |

? | nach Benachrichtigung  |

| Angriffsziel | ja  |

? | ja  |

| anonyme Verbindungen | nur Browser  |

Lücken möglich  |

alle  |

Tornutzung (I)

Nicht-anonymisierten Datenverkehr vermeiden

- Anonymitätsmodi nicht vermischen

- ohne Tor, mit Klarnamen

- ohne Tor, ohne Klarnamen

- mit Tor, mit Klarnamen

- mit Tor, ohne Klarnamen

- Auch möglich: mit Tor, Empfänger kennt Identität

- ohne Tor, mit Klarnamen

- kein Bit-Torrent verwenden

- Ende-zu-Ende-Verschlüsselung einsetzen! (HTTPS, Mails, Messenger etc.)

Tornutzung (II)

Keine Hinweise auf Realidentität geben

- keine persönlichen Dienste aufrufen (Bankkonto, Paypal, Ebay, Amazon, etc.)

- nicht die eigene Website oder das eigene Blog aufrufen

- Keine Daten angeben, die Rückschlüsse auf die eigene Identität ermöglichen

- Pseudonymität: Nutzungsorientierte virtuelle Identitäten erschaffen

- Pseudonyme Identitäten nicht vermischen

- Pseudonyme Identitäten nicht mit realen Kontakten verknüpfen

Tornutzung (III)

Tracking vermeiden

- siehe letzte Cryptoparty, d. h.

- auf Cookies verzichten

- Soziale Netzwerke nur so lange wie nötig verwenden

- nicht Google / Bing als Suchmaschine verwenden

- etc.

- im Tor Browser Security Level einstellen

Tornutzung (IV)

Sicherheitslücken können IP-Adresse verraten

- auf JavaScript, Flash, Silverlight und Java verzichten

- möglichst auch auf Windows verzichten

- Entsprechend gut konfiguriertes Linux, besser Tails bzw. Whonix verwenden (Empfehlung)

- regelmäßige Updates

Tornutzung (V)

Lokalität

- Tor nicht von Zuhause aus anwenden, es sei denn:

- man betreibt einen Relay, Exitnode oder eine Bridge

- der gesamte Netzverkehr wird durch Tor geleitet (Tails, Whonix)

- Einwahlorte wechseln (Offene WLANs, Freifunk-Netze, etc.)

- Anonym erworbenes Smartphone mit anonymer Pre-Paid-Karte nutzen

- Akku entfernen und erst bei Nutzung einlegen/aktivieren

- Tor-Phone nicht in der Nähe des eigenen Zuhause nutzen (Faustregel: min. 16km entfernt)

- Laptop verwenden (Gerät stets mitführen)

Zusammmengefasst: Tornutzung

- Anonymität/Pseudonymität ist schwer zu erreichen. Technologie allein genügt nicht.

- in Kombination mit Tails bzw. Whonix empfehlenswert

- Identitätsmanagement

- derzeit am besten untersuchtes und ständig weiterentwickeltes Anonymisierungsnetzwerk

- Tor ist auf Spenden/Unterstützer*innen angewiesen

- DoNots lesen

Mythenzerstörung

Wie anyonym kann Tor sein?

- Zahl der Exit-Nodes begrenzt

- Exit-Nodes werden häufig von Marktplatzbetreibern des Darkweb betrieben (Tracking-Risikio)

- ... oder auch von Nachrichtendiensten

- »Tor schützt Sie nicht vor globalen Angreifenden«

- verdächtige Tor-Nodes finden: badonions

Exkurs: Ultrasound Tracking (uxDT)

Weitere Infos: On the Privacy & Security of the Ultrasound Tracking Ecosystem

Tornutzung, Fazit

Weitere Informationen

- If you still trust Tor to keep you safe, you’re out of your damn mind

- Sammlung wissenschaftlicher Arbeiten zur Anonymsierung

- Linksammlung zum iX Artikel Entzaubert. Grenzen der Anonymität im Darknet (7/2017)

- Hacker OPSEC (Blog)

- How to access the Darknet. The safe way.

- Anonymes Surfen: Forschern gelingt Enttarnung vieler Tor-Nutzer

Tornutzung, Fazit

Weitere Informationen

- Want Tor to really work?

- Rise of Darknet Stokes Fear of The Insider

- Tor best practices

- Best practices for Tor use, in light of released NSA slides

- »One cell is enough to break Tor's anonymity«

- Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries (PDF)

- On the Effectiveness of Traffic Analysis Against Anonymity Networks Using Flow Records (PDF)

Personal Virtual Private Networks (VPN)

Agenda

- Wie funktioniert das?

- Auswahlkriterien

- Vergleich mit Tor

- Fazit

Personal VPNs

Wie funktioniert das? (I)

Personal VPNs

Wie funktioniert das? (II)

- Verschlüsselte Verbindung bis zum VPN-Anbieter

- dahinter keine Relation zum Nutzer herstellbar (→ Tor-Exit-Node)

- hoher Datendurchsatz: Streaming möglich

- Kosten: ab ca. 10 € im Monat

Auswahlkriterien (I)

Verschlüsselungsprotokolle

| Protokoll | Empfehlung |

|---|---|

| Wireguard |  (6-bit ChaCha20, 128-bit Poly1305) (6-bit ChaCha20, 128-bit Poly1305) |

| OpenVPN |  (min. AES 256 verwenden!) (min. AES 256 verwenden!) |

| IPSec (mit IKEv2) |  (min. AES 256 verwenden!) (min. AES 256 verwenden!) |

| L2TPv3 |  (nur mit IPsec) (nur mit IPsec) |

| proprietäres SSL-VPN |  |

| PPTP |  |

| SSTP |  (SSL 3.0) (SSL 3.0) |

Auswahlkriterien (II)

Protokoll: Wireguard

- modernes, quelloffenes, freies (GPLv2) und schnelles VPN-Softwarepaket

- kein TLS/SSL: Einsatz des Noise-Prococol-Frameworks

- ChaCha20/Poly1305 (RFC7539's AEAD), Curve25519 (ECDH-Schlüsselaustausch), >BLAKE2s (Hashing, RFC7693), HKDF (Schlüsselableitung nach RFC5869)

- Personal VPN: nur bei wenigen Anbietern möglich

Auswahlkriterien (III)

Weitere Kriterien

- Wie vertrauenswürdig ist der Anbieter?

- In welchen Land/Staat ist der Anbieter ansässig?

- Wie zuverlässig ist der Support?

- Wie transparent ist der Anbieter? Werden Zugriffe protokolliert? (Logs)

- Welche Zahlungsmöglichkeiten habe? z. B. ›anonyme‹ (bitcoin, paysafecard)

- EFF: Choosing the VPN That's Right for You

Vergleich

Wirklich besser als Tor?

Personal VPNs

Fazit (I)

VPNs are good, but their weakness is the single point of failure: hack or subpoena that one point to see everything. https://t.co/iUxkbJsoK2

— Edward Snowden (@Snowden) 30. Dezember 2015

Personal VPNs

Fazit (II)

- Vertrauen/Privatsphäre als Ware (kapitalisiert)

- CryptoWars: NSA betreibt hohen Aufwand um in VPN-Netze einzubrechen

- Kompromiss: Anonymität vs. Nutzbarkeit

- immer mit HTTPS (SSL/TLS) nutzen (vgl. Tor)

- RiseUp VPN Alternative? → Warrant Canary war mal verstummt

- VPN Vergleich (ARD Ratgeber Internet)

- VPN Anbieter Vergleich Test

Personal VPNs

Fazit (III)

- OpenVPN Client UI:

- Windows

- MacOSX

- Linux via Gnome/KDE Network Manager; Ubuntu mit Plugin

- Anonymisierungstandem: Tor/Tails + VPN

Personal VPNs

Mythenzerstörung

- Single-Point-Of-Failure und Vertrauen (nur ein Proxy)

- Versprechen keine Protokolldateien (Logs) anzulegen kann nicht überprüft werden

- kein Effekt auf moderne Tracking-Verfahren (UxDT, Evercookies, Fingerprinting) → JavaScript deaktivieren!

- schwarze Schafe

- Fazit: Besser nicht nutzen!

- Live-Betriebssystem, startbar von USB-Stick

- Nutzung eines verschlüsselten Langzeitspeichers möglich (Persistant-Mode)

- basiert auf Debian Linux

- nur noch für 64-bit Systeme verfügbar

- kommt mit so gut wie allen Programmen die man zum digitalen Leben braucht

- nutzt von Haus aus das Tor-Netzwerk für Internetzugang für alle Applikationen

Warum Tails nutzen?

- einfache und vergleichsweise sichere Anonymisierung des ganzen Internetverkehrs

- nutzbar auf Fremdrechnern ohne dort Spuren zu hinterlassen

- mit verschlüsseltem Langzeitspeicher verschiedene Identitäten verwaltbar (ein Daten-Stick pro Identität verwenden!)

- Anonymity Operating System Comparison

Kurzanleitung Installation

- Aktuelles lesen, hier besonders die Known issues

- Download

- GPG-Signatur prüfen/Hashsumme prüfen (Programm für Windows)

- Tails auf Stick installieren (oder auf DVD brennen)

- Ggf. das System für die normale Nutzung auf einen zweiten USB-Stick/SD-Card installieren

Achtung: Nicht alle Rechner können von jedem Medium booten!

Zusammenfassung

Anonym surfen

- Tor schützt die Identität besser als VPN

- VPN ist schnell genug für Streaming o.ä.

- Am besten Betriebssystem mit integriertem Tor nutzen

→ Tails, Whonix - Verhaltensregeln beachten!

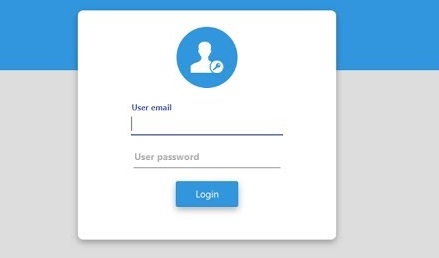

Sesam öffne dich: Geheime Zugänge

- Passwörter sind Geheimnisse

- Alltäglich und allgegenwärtig

- Nutzerauthentisierung (Anmeldung)

- Generierung eines kryptographischen Schlüssels

- Bringen einige Probleme mit sich

Problem: Mehrfachnutzung

Die meisten Nutzer haben 5-8 Passworte, die sie wiederverwenden

- Immer wieder werden die Nutzerdatenbank von (unzureichend gesicherten) Webservices stehlen

- Passwort-Wiederherstellungsrate liegt in solchen Fällen meist über 60%

- Mehrfach verwendete Passwörter ermöglichen Angreifern Zugriff auf weitere Services (Email, Webshop, Soziales Netzwerk, ...)

- Alternative zum Stehlen einer Nutzerdatenbank ist das Betreiben eines (Pseudo-)dienste (Phishing)

LOL, owned

Aktuellere Sicherheitsskandale rund um Passwörter

LOL, owned

Aktuellere Sicherheitsskandale rund um Passwörter

Nicht nachmachen

Sony

Sony Kept Thousands of Passwords in a Folder Named "Password"

Lösungen gegen Mehrfachnutzung

Das Problem ist meist das Merken und die Aufbewahrung

- Memorisierungsrechniken (Mnemonics)

- Imagination, Assoziation, Location

- Wiederholung: Jeden Tag benutzen!

- Erinnerbare längere Sätze oder zusammengesetzte Begriffe

- Am 22.11. lerne ich etwas über Passwort-Sicherheit in der naTo -> A22.11lieüP-SidN

Lösungen: Mehrfachnutzung

Das Problem ist meist das Merken und die Aufbewahrung

- Memorisierungsrechniken (Mnemonics)

Lösungen: Mehrfachnutzung

Das Problem ist meist das Merken und die Aufbewahrung

- Passwordmanager mit starkem Masterpasswort

- Checken ob man bereits Opfer wurde haveibeenpwned.com

Problem: Unsichere Passwörter

- Wie werden Passwörter angegriffen?

- Ab wann ist ein Passwort sicher?

Wie werden Passwörter gepeichert

- H is eine Hashfunktion

- Kryptographisch sicher = Einwegfunktione bzw. nicht Umkehrbar

- für gegeben Hashwert ist es schwer das ursprüngliche PW zu finden

- Beim Anmelden wird aktuelle Eingabe gehasht und verglichen

Wie werden Passwörter gepeichert

- Angreifer hat Liste mit Hashes + Emails/Accountdaten

Wie werden Passwörter gepeichert

- Die meisten Hashfunktionen sind sehr effizient (schnell zu berechnen)

- Mit verschiedene Techniken lassen sich schwache PW leichter "Wiederherstellen"

- Das Ziel ist nicht alle zu finden, aber die meisten

Wie werden Passwörter angegriffen

| Technik | Bedeutung | Geeignet für |

|---|---|---|

| Bruteforce | durchprobieren aller Möglichkeiten | kurze, einfache passwörter |

| Wörterbuch | durchprobieren Wörter | "KeinerkommtaufmeinPasswort" |

| Maskenangriff | Benutzt Passwortregeln, Kombinationsangriff | "katze1996" |

| Wahrscheinlichkeiten, Markovketten | Greift Sprachstruktur an | Passwörter aus Sätzen einer Sprache |

Wann ist ein Passwort sicher?

Wirklich sicher sind nur ausreichend komplexe zufällig generierte Passwörter

Aber was ist komplex?

Wann ist ein Passwort sicher?

Wir brauchen viele Kombinationen

Beispiel 10 Zeichen z.B. 0-9

- Mögliche Passwörter 10x x = Anzahl Stellen

- 6 Stellen aus Zahlen 106 = 1 Million Passwörter

- Oft in Bits angegeben 106 ~= 220 = 20 Bits

Wann ist ein Passwort sicher?

Wir brauchen viele Kombinationen

Beispiel 95 Zeichen z.B. a-z A-Z Sonderzeichen 0-9

- Mögliche Passwörter 95x x = Anzahl Stellen

- 6 Stellen: 956 ~= 783 Milliarden Passwörter

- 956 ~= 240 = 40 Bits

Wann ist ein Passwort sicher?

Jede Stelle erhöht die möglichen Kombinationen enorm!

Wann ist ein Passwort sicher?

Spuren hinterlassen

Warum Fingerabdrücke keine guten Passwörter sind

- Etwas, was wir täglich überall hinterlassen ist kein Geheimnis

- Scanner kann ggf. überlistet werden (Smartphones)

- Speichern einer zentralen Datenbank problematisch (Grundlage für Apple Zahlungssystem)

Biometric systems are seductive, but the reality isn't that simple. They have complicated security properties. For example, they are not keys. Your fingerprint isn't a secret; you leave it everywhere you touch.

Fazit

Passwörter

- Passwörter sind Elemente der Zugangsbeschränkung (Authentifizierung

- Starke Passwörter schützen vor: Identitätsdiebstahl, Einbruch in E-Mailkonten, unrechtmäßiger Zugang zu verschlüsselten Daten

- Länge schlägt Komplexität

- Starke Passwörter schützen kaum oder nur gering vor Social engineering, Datenverlust, schlechter Passwortverwaltung beim Anbieter (Infrastruktur), Sicherheitslücken

- Passwörter sollten regelmäßig gewechselt werden (Umstritten!)

Fazit

Empfehlungen

- zufällige, ausreichen lange Passwörter (Passwortgenerator)

- Empfohlen mind. 12 Stellen aus 96 Zeichen a-z, A-Z, 0-9, Sonderzeichen

- Passwortmanager mit Masterpasswort nutzen

- starkes Masterpasswort mit Memoriesierungstechniken merken

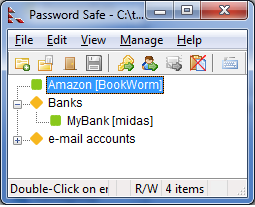

Schlüsselmeister: Password Manager

- KeePass, MacPass, KeePassC

- KeepassDroid, Keepass2Android

- PasswordSafe

Warum OpenSource?

- LastPass Bug Lets Hackers Steal All Your Passwords

- How I made LastPass give me all your passwords

- 1Password Leaks Your Data

- OpenYOLO-Initiative

- Vorsicht Cloud! Passwörter nur in einer verschlüsselten PasswortManager-Datenbank über die Cloud synchronisieren

KeePass/KeePassX

PasswordSafe

Password Safe und KeePass

| Tool | Betriebssystem |

|---|---|

| KeePass, KeeWeb, KeePassXC | Windows, WindowsPhone |

| KeePassX, keepassC, KeeWeb, KeePassXC | Linux |

| MacPass, KeeWeb, KeePassXC | MacOSX, macOS |

| MiniKeePass | iOS |

| KeepassDroid, Keepass2Android | Android |

| Password Safe | Windows, Linux, Mac, Android |

Verschlüsselung bei KeePass

- Nutzt AES-256 und SHA256 (Authentifizierende Kryptografie ab Keepass 2.x)

- Kombination (Kaskaden) nicht möglich

- Authentifikation

- Passwort

- Schlüsseldatei (Two-Faktor-Authentifizierung)

- version 4 of the KDBX mit Argon2-Unterstüzung

- Detailed information about the security of KeePass.

- On the Security of Password Manager Database Formats

Verschlüsselung bei Password Safe

- Nutzt Twofish-256

- Kombination (Kaskaden) nicht möglich

- Authentifikation

- Passwort

- Schlüsseldatei (Two-Faktor-Authentifizierung)

- yubico Unterstützung

- On the Security of Password Manager Database Formats

Funktionen

- Gruppen- bzw. Untergruppen

- Passwortgenerierung

- Passwort in Zwischenablage Kopieren

- Auto-Type

- ablaufende Einträge

- Portable Versions

Fazit

Password Manager

- erleichtert den Umgang mit vielen Zugängen (Passwörter, Online-Konten etc.)

- Generierung langer Passwörter möglich

- erleichtern das regelmäßige Wechseln von Passwörtern

- Schutz hängt von der Qualität des Masterpassworts ab

- Vertrauen in die Implementierung des Password Manager erforderlich → OpenSource

- manche Passwort-Datenbank ungeeignet für Cloud-Betrieb (→ Passwordsafe-, Keepass 2.x-Datenbanken verwenden)

3 Years After Snowden: Is Germany fighting State Surveillance?

A Closer Look at the Political Reactions to Mass Surveillance in Germany

Nächste Cryptoparty

Das können wir selber –

Alternative Soziale Netzwerke, Self Hosting

Wann: Montag, 12. November 2018 · ab 19.00 Uhr

Wo: naTo, Leipzig

Vielen Dank für Ihre Aufmerksamkeit!