Wir unterhalten uns privat

Verschlüsselte Messenger- und Chat-Anwendungen auf Mobilgeräten und PCs.

Dozenten: Ralf M. | Tobias R.

Let’s start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Monatliche Meetups

Monatliches Meetup (Stammtisch) immer am letzten Donnerstag des Monats ab 19 Uhr

- 27. 12. 2018 – TBA → 35c3

- 24. 01. 2019 – Café Telegraph

- 21. 02. 2019 – Süß & Salzig

- 28. 03. 2019 – Hotel Seeblick

- 25. 04. 2019 – Café Maître

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

CryptoParty Season 2/2018 (Herbst/Winter) in der naTo

- 10. September 2018 – Beobachte mich nicht - Teil 1, HTTPS, Tracking, Browser-Addons;

- 22. Oktober 2018 – Beobachte mich nicht - Teil 2, Anonymisierung mit Tor und VPNs, Passwörter und Passwort Manager

- 12. November 2018 – Das können wir selber – Alternative Soziale Netzwerke, Self Hosting

CryptoParty Season 2/2018 (Herbst/Winter) in der naTo

- 03. Dezember 2018 – Wir unterhalten uns privat – Crypto-Messenger Apps für Mobilgeräte

- 07. Januar 2019 –Der elektronische Briefumschlag – E-Mail-Verschlüsselung, asynchrone Verschlüsselung (TBC)

- 25.02.2019 – Thema: Clouldsysteme und Backups (TBC).

- März 2019 (TBD) – Datei- und Festplattenverschlüsselung (TBD).

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- CryptoParties für Schüler*innen, Journalist*innen, Jurist*innen, Student*innen

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Podcast zu Datenschutz und Datensicherheit

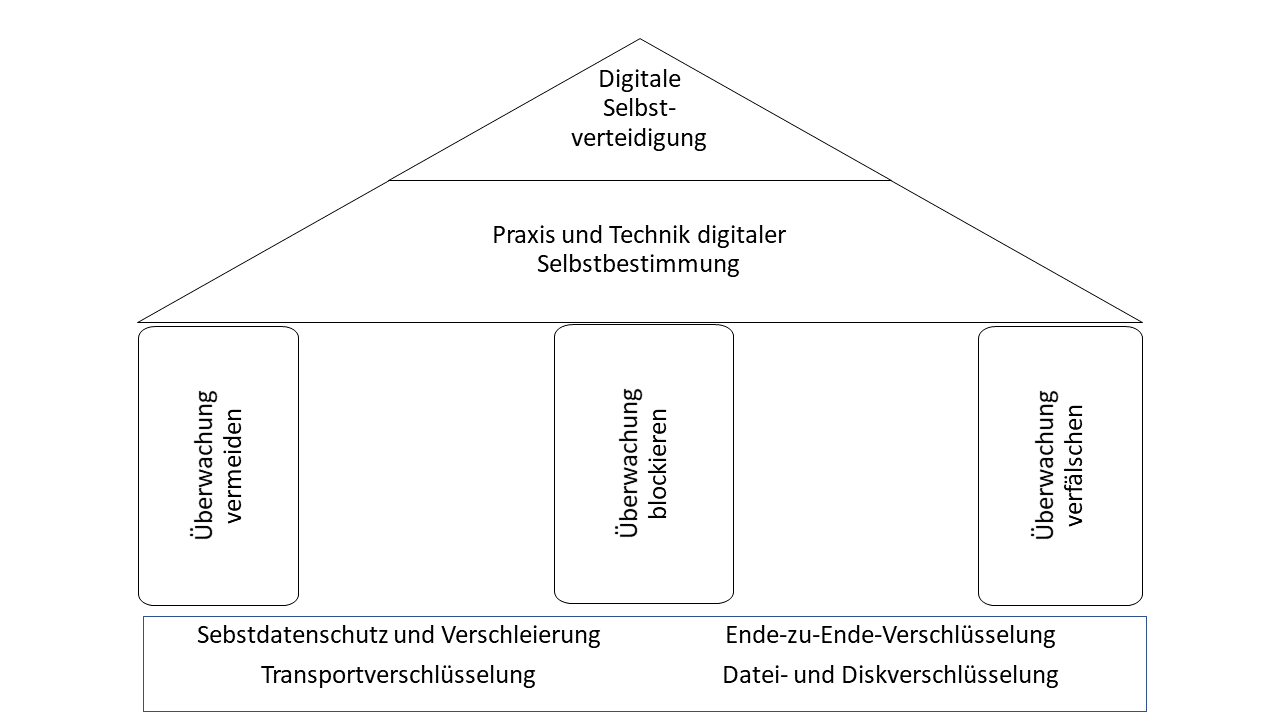

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

Habe Mut, dich deines eigenen Verstandes zu bedienen!

Beantwortung der Frage: Was ist Aufklärung?

→ Selbstbestimmung erfordert Wissen und Erfahrung.

Risiko: Überforderung des Individuums

Digitale Selbstverteidigung

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

Motive/Anlass für Digitale Selbstverteidigung

Herausforderungen

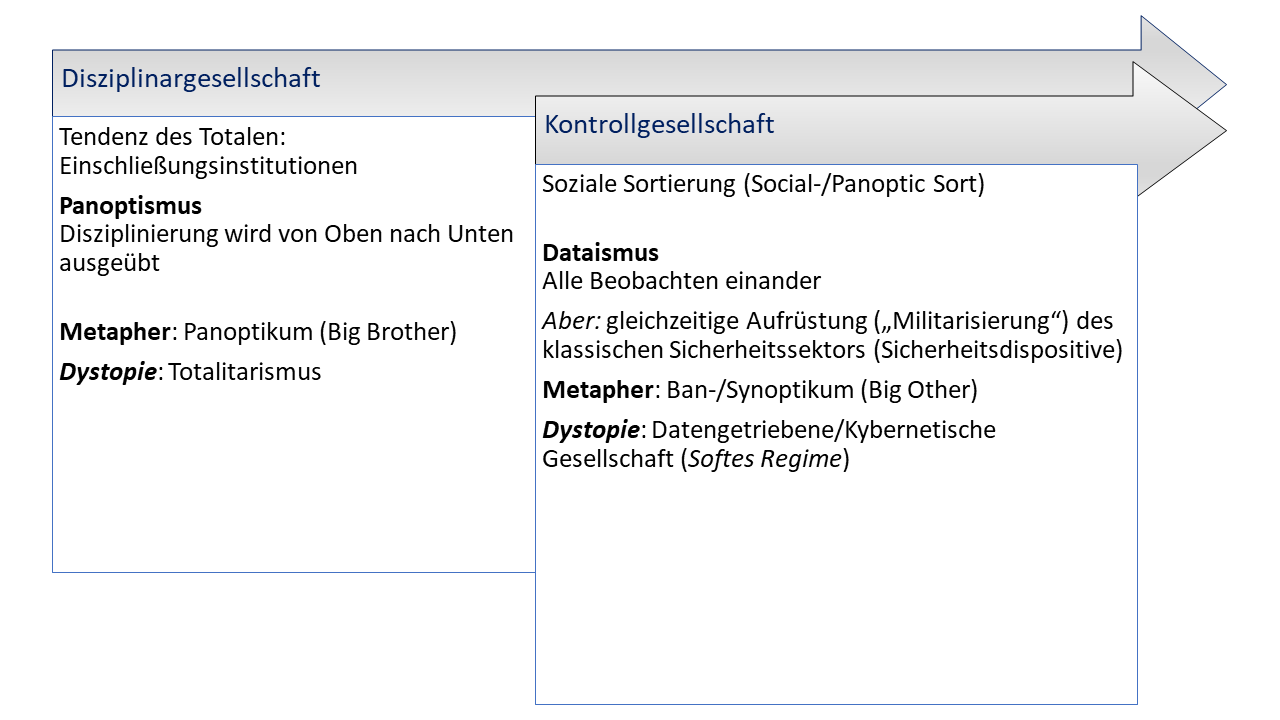

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

Datengetriebene Gesellschaft

Weitere praktische Möglichkeiten

- Daten-Hygiene einüben: immer wieder CryptoParties besuchen und weiterempfehlen

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- sich bei Apps und Sozialen Diensten über deren Datensammlung informieren, ggf. Alternativen verwenden

Aktiv werden

Mitmachen!

- Mitstreiter*Innen und Unterstützer*Innen im Bündnis sind herzlich willkommen!

- Spenden für OpenSource-Projekte (z. B. GnuPG, Linux, Mozilla, etc.)

Literatur- und TV-Empfehlungen

Fazit

Wendet sich gegen Massenüberwachung

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Verschlüsselung funktioniert

- gute Nachricht weil Verschlüsselung – nahezu immer – Grundlage digitaler Selbstverteidigung ist

- aber:

- richtige Implementierung → setzt deren Überprüfbarkeit voraus → OpenSource

- starke Crypto-Systeme → standardisierte, aktuelle und öffentlich überprüfte Verfahren und Algorithmen

- Also quelloffene, empfohlene Lösungen im eigenen Alltag einsetzen und alles ist gut?

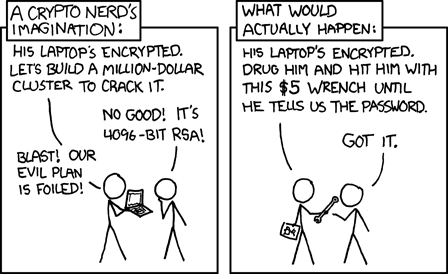

Verschlüsselung umgehen

Schief gegangen

Beispiele von Sicherheitsbrüchen

Grenzen ausloten

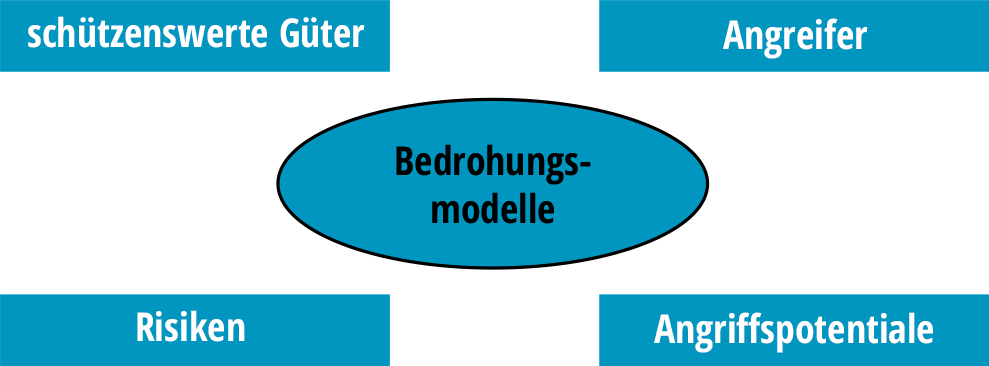

Risikoanalyse an Hand von Bedrohungsmodellen

Bedrohungsmodelle:

- beschreiben Möglichkeiten von Angriffen und decken Verhaltensweisen oder Übertragungswege und -formen auf, die mit Risiken verbunden sein können

- helfen Grenzen und Möglichkeiten von technischen Lösungen wie Ende-zu-Ende-Verschlüsselung oder Transportverschlüsselung besser einzuschätzen und eigenes Verhalten anzupassen.

Bedrohungsmodell

Übersicht

Die W-Fragen

Schutzintressen und -rahmen ermitteln

- Was möchte ich schützen?

- Vor wem möchte ich es schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Welche Angriffswege könnten genutzt werden?

- Wie wahrscheinlich ist die Notwendigkeit es schützen zu müssen?

- Wie viel Aufwand und Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Exkurs

Smartphones und Handys

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Chat-Apps und Messenger auf Mobilgeräten

Grundkonzepte

- Asynchrone (SMS-artige) Tools

- Synchrone (Chat-) Tools

Grundkonzepte 2

- Ende-zu-Ende-Verschlüsselung

- umgesetzt durch Perfect Forward Secrecy

- Problem: Asynchrone Nachrichten

Grundkonzepte 3

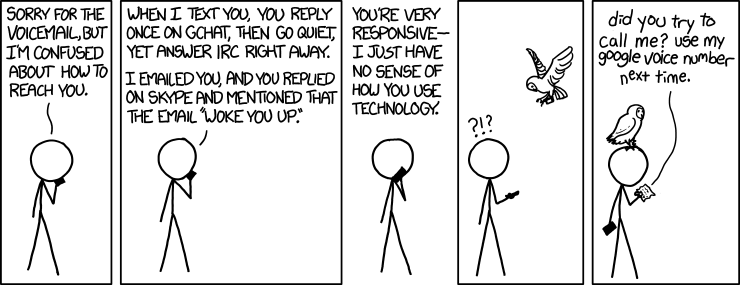

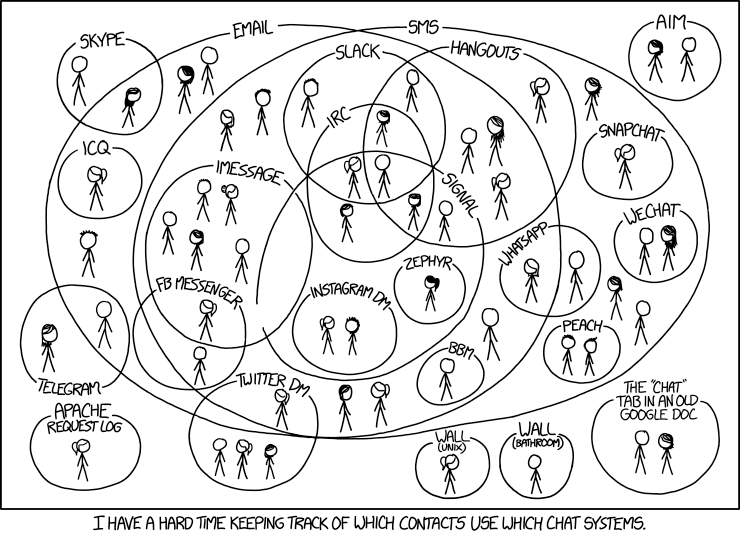

Kernproblem (XKCD)

Grundkonzepte 4

Kernproblem (nochmal XKCD)

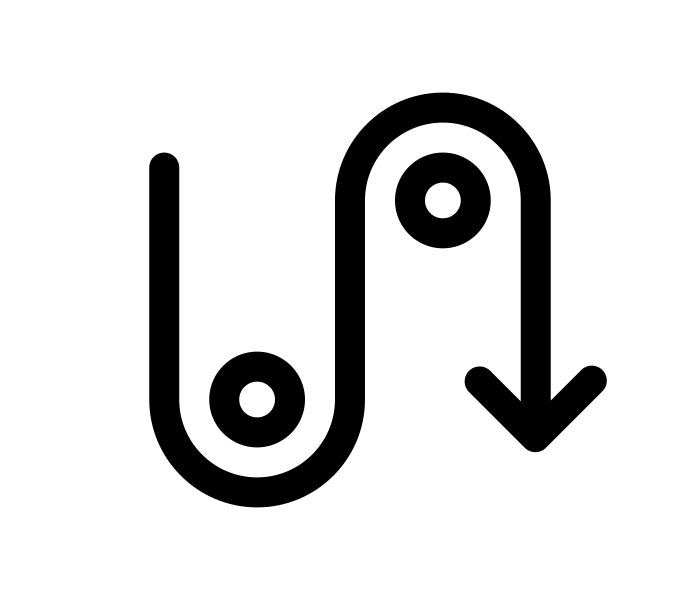

Perfect Forward Secrecy

- Späteres Aufdecken oder Brechen von geheimen Nutzerschlüsseln darf es nicht erlauben, frühere oder künftige Nachrichten zu entschlüsseln

- ⇒ neue Schlüssel für jede Nachricht erzeugen

PFS-Problem

- Schlüsselerzeugung ohne Schlüsselaustausch

- erfordert, dass beide Teilnehmer online sind

- erfordert einige Hilfsdaten in beide Richtungen

- die Forderung FS ist strenggenommen unvereinbar mit asynchronen Nachrichten (wie SMS)

- durch Axolotl-Ratchet (heißt jetzt double ratchet, aber andere Implementationen werden weiter gern nach Salamandern benannt) gelöst, nicht bei allen implementiert (z.B. Threema)

OTR

- Borisov/Goldberg/Brewer, 2004:

https://otr.cypherpunks.ca/otr-wpes.pdf

Forderungen an OTR

- Beglaubigung während der Konversation

- Abstreitbarkeit nach der Konversation

- Perfect Forward Secrecy (PFS)

- Alle 3 Features auch in Nachfolgern (OMEMO, Axolotl, mpOTR)

- einfaches OTR kann als Layer auf Chatsystem laufen (z.B. Plugin in ICQ/Client), bessere Protokolle brauchen Servererweiterung (XEP-0384 für Clients verlangt 0334 und/oder 0313 für Server)

Kontaktfindung

- Problem: Metadaten-Sicherheit vs. Kontaktfindung:

https://whispersystems.org/blog/contact-discovery/ - Besonders einfach, aber böse: Whatsapp lädt beim Installieren das Adressbuch zum Server hoch (wohl nicht alle Felder)

- Unvermeidbarer Zielkonflikt, Kompromisse

- Viele andere laden die eigene Telefonnummer oder Emailadresse hoch, und der Client kann dann sagen "Dein Freund X hat auch

Dingenstool "

Contact discovery

Whispersystems Blog: "The Difficulty Of Private Contact Discovery",

https://whispersystems.org/blog/contact-discovery/

Asynchrone Tools

Schlechte Beispiele

- E-Mail: kaputt in vielerlei Hinsicht (aber föderiert)

- SMS: unverschlüsselt, aber Meta- (Kontakt-)daten gehen nur an Stellen (Provider), die sie schon haben

- Da SMS selbst technisch "Metadaten" sind, kann es sein, dass Inhalte bei erlaubter VDS mit irgendwo landen

- Whatsapp: unsicher und lädt Kontakte hoch an den Betreiber

Asynchrone Tools für Mobilgeräte

Signal mobil (ehemals Textsecure)

- empfohlen

- SMS-Ersatz

- unempfindlich gegen voriges Jahr aufgetauchte Sicherheitslücke beim Autoplay von MMS (allerdings nur durch Abwesenheit von Autoplay)

- Lädt Hashes der Telefonnummern hoch, hoffentlich nur um anderen zu sagen "xyz hat jetzt auch Signal"

- Zentralisierung im Prinzip umgehbar, Server ist auch Opensource

- alles Ende-zu-Ende verschlüsselt, auch Gruppenchats

Signal mobil [2]

- https://play.google.com/store/apps/details?id=org.thoughtcrime.securesms

- enthält ehemals eigenständiges Redphone ⇒ kann auch telefonieren (falls der Partner es auch hat, sonst Fallback auf normales Telefon)

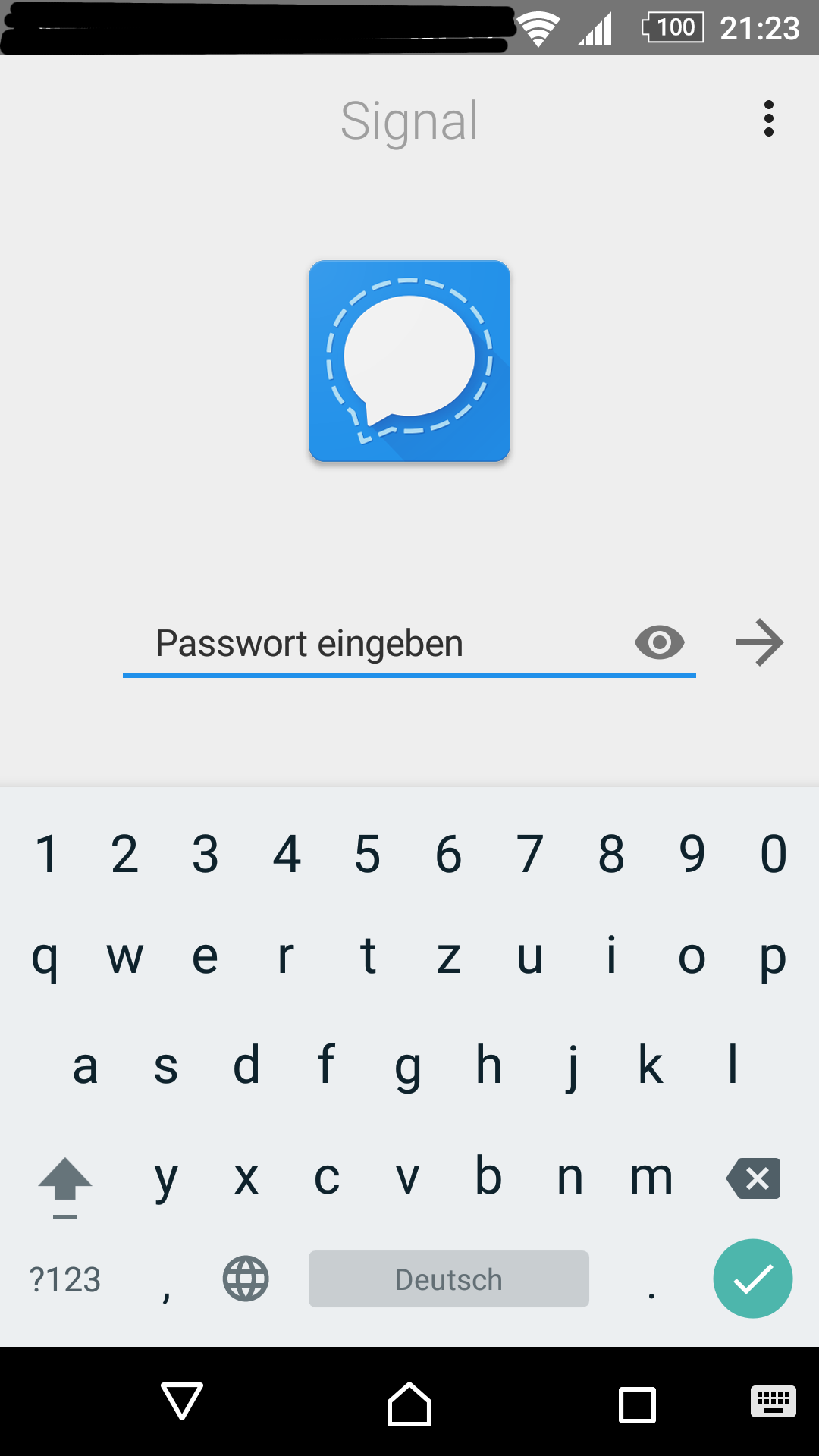

Signal

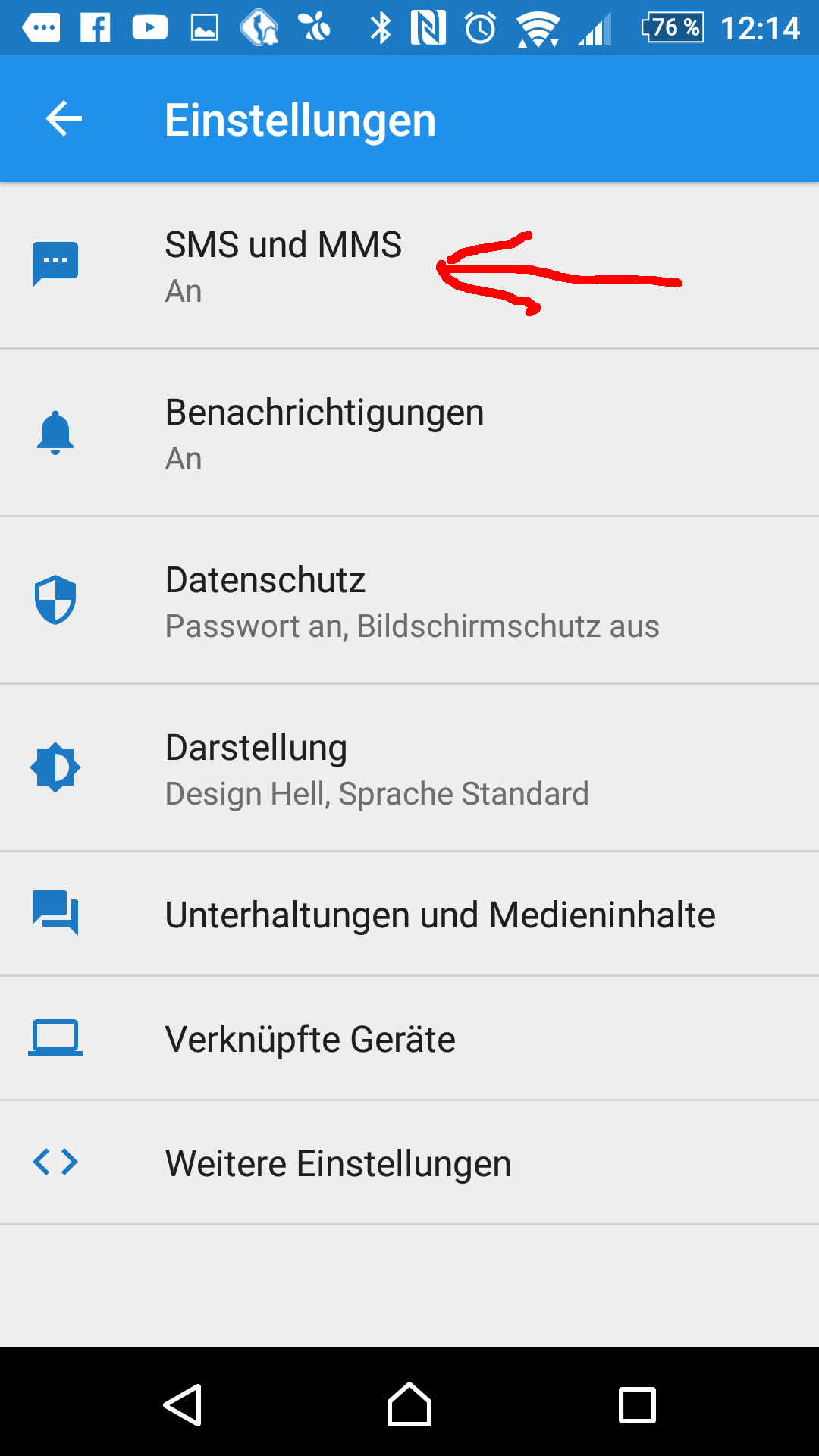

Signal mobil [3]

- App kann durch Passwort gesperrt werden

- alle gespeicherten Nachrichten sind dann verschlüsselt

- außerdem im Handy einstellen, wieviel Info im Lockscreen erscheinen soll

Signal mobil [4]

- Neu: kann jetzt selbstzerstörende Nachrichten

- Lebensdauer wählbar von 5 Sekunden bis 1 Woche

- Das ist eine App-Einstellung, alle danach gesendeten oder empfangenen Nachrichten sind betroffen, bis man es ändert oder abschaltet

Signal mobil [5]

Einstellen als SMS-Behandler

Signal Desktop

Signal Desktop [2]

Features

- Installation selbsterklärend

- Chrome App Store, "Signal Private Messenger" suchen

- Anweisungen folgen

- ist eine Chrome-App, keine echte Anwendung ☹

- keine Passwortsperre eingebaut ☹ ⇒ Screensaver mit Passwort benutzen

Signal Desktop [3]

Vorraussetzungen/Grenzen

- Android/iOS Gerät mit registrierter Signal App

- Abhängigkeit vom Chrome Browser (noch kein Electron-Client)

- SSM/MMS können nicht auf dem Desktop gesendet oder empfangen werden (logisch, das braucht eine GSM-Verbindung und kostet außerdem Geld)

Signal Desktop [4]

Hacks

WIP: running Signal Desktop in Muon (Brave's fork of Electron). npm install and start, no need to run Google Chrome pic.twitter.com/8wRZCisgMJ

— yan (@bcrypt) 6. März 2017

Signal Desktop [5]

Links

Chat-Tools für Mobilgeräte

Überblick

- sonstige mit zentralem Server: Wire, Riot/Matrix

- serverlos, über WLAN, Tor oder Bluetooth: Briar

- XMPP (alt), wer es schon hat: ZOM, Conversations, Xabber

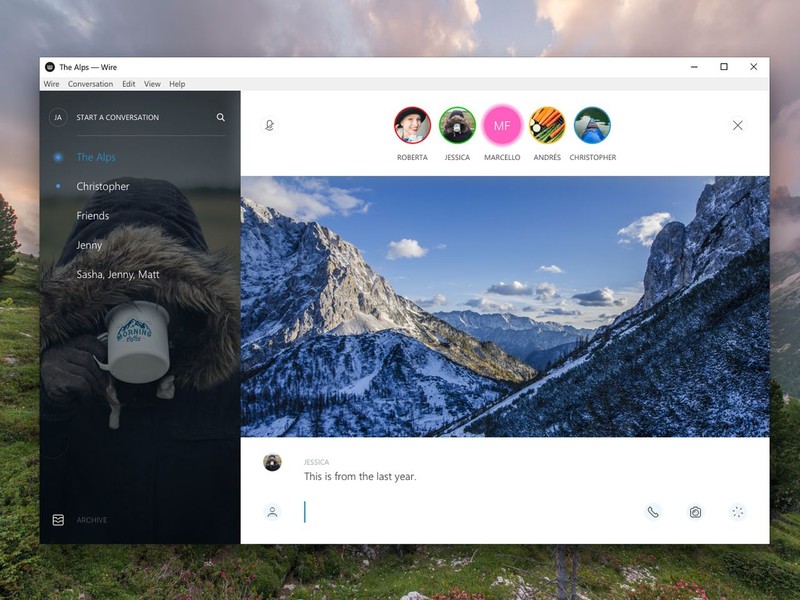

Wire

- Client und (seit kurzem) Server sind Open-Source

- geht über Tor (manchmal ...)

- Crypto-Code (steckt im Client) hat Audit mit kleinen (inzwischen behobenen) Mängeln bestanden Audit-Nachricht bei Heise

- nichtabschaltbare pattform-/geräteübergreifende Ende-zu-Ende-Verschlüsselung

- Gruppenunterhaltungen Ende-zu-Ende-verschlüsselt

- verschlüsselte Telefonate und Videoübertragungen

Wire [2]

- Anmeldung erforderte früher Telefonnummer

- jetzt pseudonym auch mit Email (Wegwerfmail erzeugen oder vertrauenswürdigen Anbieter nehmen)

- Anleitung: https://medium.com/@wireapp/anonym-kommunizieren-auf-wire-d87d7bf95054

Wire mobile

- https://play.google.com/store/apps/details?id=com.wire

Wire

Wire Desktop

Wire Desktop [2]

Features

- Forward Secrecy

- Electron-Client (kein Browser notwendig)

- keinAndroid/iOS-Gerät notwendig

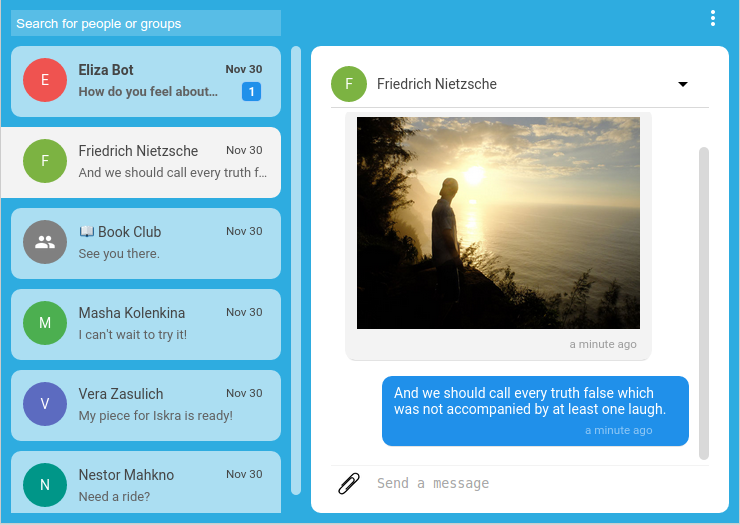

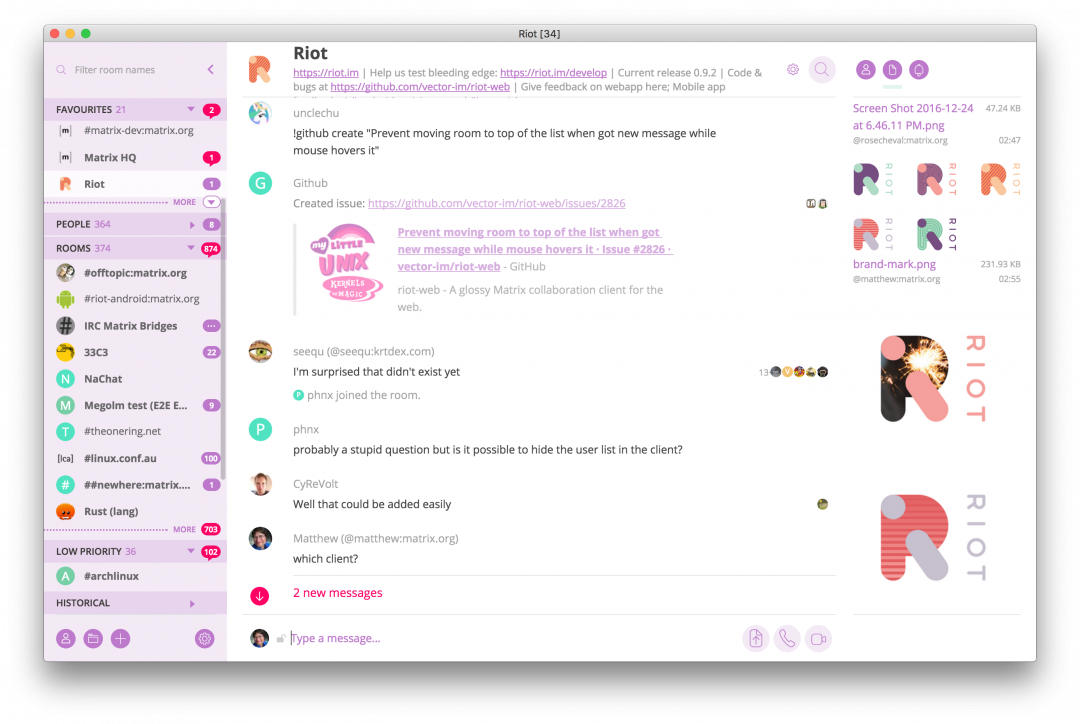

Matrix/Riot (neu)

- https://play.google.com/store/apps/details?id=im.vector.alpha&rdid=im.vector.alpha

- offene Spezifikation, Referenzimplementationen für alles opensource

- theoretisch föderiert, aber defacto lebt man wahrscheinlich auf dem Server matrix.org

- neu, noch in Entwicklung; will Nachfolger von XMPP werden

- Verschlüsselungsalgorithmus Olm Rachet inspiriert durch den Double Ratchet Algorithm von Open Whisper Systems (Signal)

Matrix/Riot [2]

Features

- AufpassenVerschlüsselung muss momentan noch bewusst aktiviert werden (zwecks Debugging)

- (Video-)Telefonie, Filetransfer, Chaträume, 1:1-chats

- 1:1-Chats sind im Prinzip Räume ohne richtigen Namen mit genau 2 Personen drin ⇒ einfacher Übergang

- Integration und Brücken für Netzwerke (IRC, Slack, ...)

- Versionen für fast alle Systeme, Tools für alles mögliche

- wichtige Dinge sind im Status "released", viele interessante noch α oder β

- feinkörnige Einstellung der Eigenschaften von Räumen und Rechte von Mitgliedern

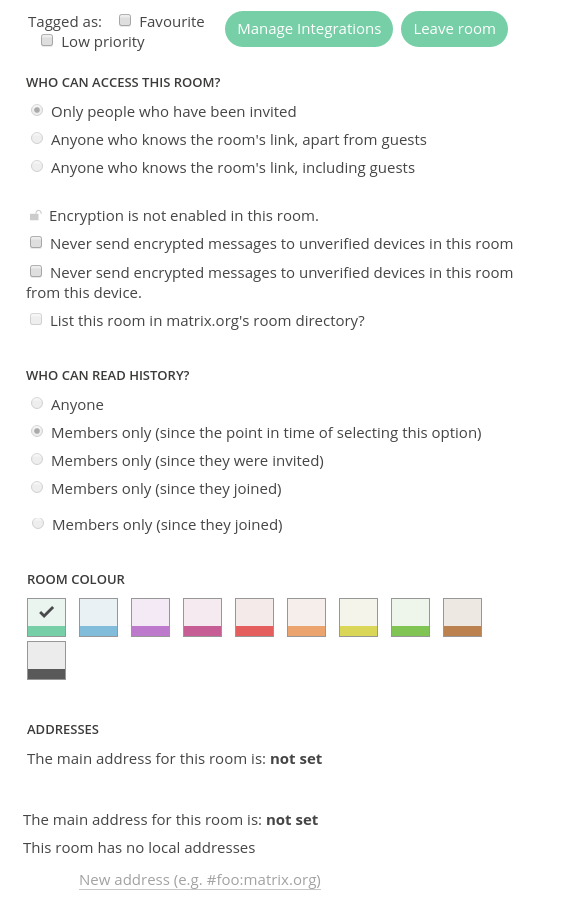

Matrix/Riot [3]

Raum-Einstellungen

|

|

Riot mobile

- zwei verschiedene mobile Versionen: Google Playstore oder Fdroid

- bei Google: benutzt google push, aber man ist eben bei Google

- bei Fdroid: benutzt pull, das frisst die Batterie leer und schaut nur gelegentlich nach neuen Nachrichten

Riot-Desktop

XMPP-Tools für Mobilgeräte

- Empfehlung: nicht mehr neu anfangen, wer unbedingt muss siehe nächste Folie

- alter bewährter Standard, aber Probleme beim Einbau neuer Features

- wenig gute Desktop-Clients

- eierlegende Wollmilchsau pidgin: abgeraten, öfters Probleme, PW im Klartext, kann inzwischen OMEMO

- gajim: damals schwierig zu installieren, inzwischen problemlos

XMPP-Tools für Mobilgeräte

Conversations

- XMPP-Client, kann OTR, OMEMO (OTR-Nachfolger), geht mit Tor (Orbot)

- kostet Geld, außer bei Fdroid, aber dann keine Updates

- Online-Support, viele hilfreiche Tipps auch als Antwort der Autoren auf Google-Play

- abschaltbare Lesebestätigung

- Voice und Geotagging mit separaten Plugins (kosten auch) ⇒ App selbst braucht keinen Zugriff auf Mikrofon und GPS

XMPP-Tools für Mobilgeräte

Nachtrag: kompatible PC-Software

- momentan am besten gajim mit OMEMO-Plugin

- Pidgin funktioniert, aber ist veraltet

- Vorsicht: PW liegt unverschlüsselt auf der Platte

Serverlose Systeme

- Briar

- Serval Mesh (eingeschlafen, benennt das Handy um)

- Firechat (proprietär, aber soll sich in China bewährt haben)

- CSpace (ungetestet, P2P mit verteilter Userliste in Kademlia und SSL als Crypto)

Serverlose Systeme[2]: Vorteile

- keine angreifbare zentrale Infrastruktur

- keine Löschanweisungen durch Behörden möglich

- funktionieren je nach Implementation auch bei Internetausfall

Serverlose Systeme[3]: Nachteile

- Hohe Latenz bei Nutzung von Tor

- Bluetooth reicht nicht weit

- ad-hoc-WLAN können nur manche Geräte

- braucht das root?

Briar

Briar [2]

Briar [3]: Allgemeines

- Nur Android

- Opensource, alles verschlüsselt

- Chats, Forums, Blogs

- alles lokal (in verschlüsselter DB)⇒kein PW-Reset möglich

Briar [4]: Features

- 1:1-Chats, Gruppen

- Foren

- Blog, RSS-Reader

- sehr streng bei Kontaktaufnahme

- QR lokal scannen oder über beidseitig vertrauten Partner

Briar [5]: Transport

- modular aufgebaut⇒RFC1149 denkbar

- spricht adhoc-WLAN, Bluetooth, Tor (separat abschaltbar)

- kommt mit eigebautem Tor und startet Onionservice

Nicht empfohlene Chat-Tools

Nicht empfohlene

Nicht notwendig schlecht, aber nicht verifizierbar ob gut. Benutzer wegholen bevor sich das verbreitet ;-)

- Hoccer: Nicht opensource, nichtssagende FAQ

- ICQ, Kakao und andere exotische usw.: meist nicht mal verschlüsselt

- Beem (XMPP+OTR): war 2013 empfohlen, seitdem keine Bewegung

- Telegram: default seltsam verschlüsselt, nicht E2E, Gruppen immer unverschlüsselt

- Whatsapp: seit kurzem verschlüsselt (angeblich mit Algorithmus von Signal), nicht OS, von FB gekauft, lädt Kontakte hoch

- Chats der sozialen Netzwerke: Google-Hangout, FB-Messenger usw.: unverschlüsselt

Messenger

Für PC und Laptop

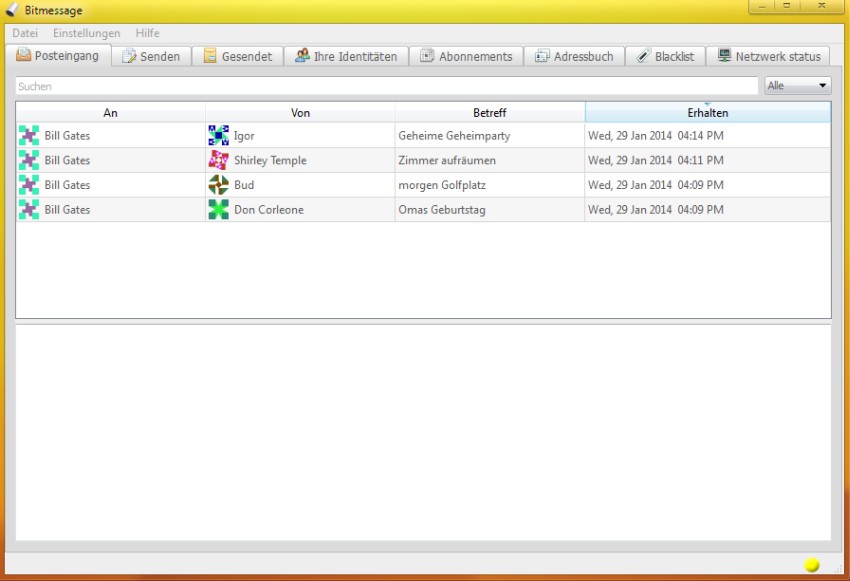

Was ist Bitmessage

- dezentraler Nachrichtenversand

- Peer-to-Peer

- Ziel: Vermeidung von Meta-Daten

Features

- mehrere Identitäten

- prototypische, aber bereits bedienbare Oberfläche

- Channels

- Broadcast von Nachrichten an alle Abonnenten

- können von mehreren Nutzern verschickt werden

Bitmessage Posteingang

Installation

- Windows: Binary

- Linux: github-Repo klonen und Code über

python2laufen lassen - Mac OSX: Binary

Backup und Umzug

- Linux und Mac OSX:

$HOME/.config/PyBitmessage/ - Windows:

%Appdata%\PyBitmessage\ - kopieren oder archivieren

Pros und Cons

- Vermeidung von Metadaten konsequent umgesetzt

- Oberfläche benutzbar, aber prototypisch

- kein Versand von Anhängen möglich (im Protokoll vorgesehen)

- teilweise hoher Ressourcenverbrauch (ältere Geräte)

- teilweise recht lange Transportzeiten für Nachrichten

- hohes Datenaufkommen → eher ungeeignet für Mobiles Netz

- frühes Stadium → noch kein Audit

- schleppende Weiterentwicklung → needs love

- Asynchronität: Kommunikationsteilnehmer müssen nicht gleichzeitig online sein

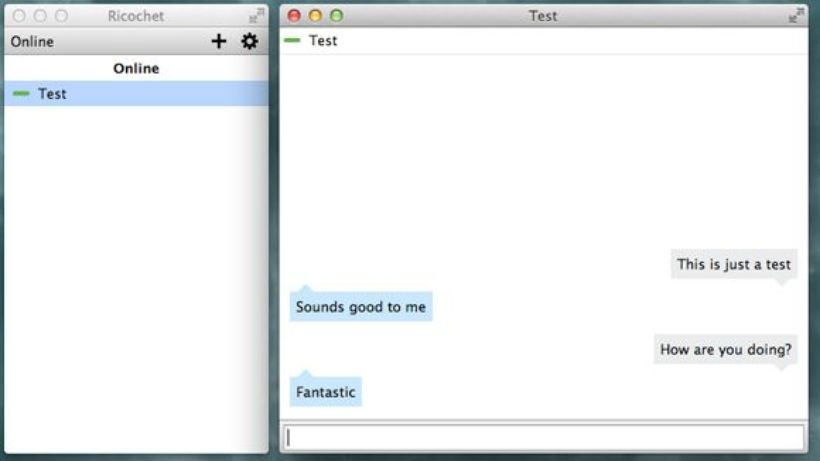

Ricochet

Was ist Ricochet

- anonymer Nachrichtenversand über das Tor-Netzwerk

- stellt einen Hidden Service bereit, um virtuellen Treffpunkt (Rendezvous) für zweit Teilnehmer zu ermöglichen

- Ziel: Vermeidung von Meta-Daten

Ziele

- Metadaten eliminieren

- Anoymität/Pseudonymität

- Keine zentralen Server: Peer-to-Peer via Hidden-Service

- Security by design

Installation

- Linux: Quellen und Binaries

- in Arch: nur via AUR, Installation compiliert erstmal lange, man muss gpg-Key besorgen

- Windows: fertiges Binary

- Mac OSX: fertiges Binary

Pros und Cons

- Vermeidung von Metadaten mittels Tor

- Oberfläche benutzbar, aber verbesserungswürdig

- kein Versand von Anhängen möglich

- frühes Stadium → noch kein Audit

- Synchronitzität: Kommunikationsteilnehmer müssen gleichzeitig online sein

CryptoCat

CryptoCat

Making crypto fun?

- Einfache Installation (Linux, macOs, OSX, Windows) und Bedienbarkeit

- geringe Einstiegshürde

- seit kurzem eine auf Electron basierende Client-Anwendung

- Facebook-Chat-Verschlüsselung seit 2015 nicht mehr möglich

CryptoCat

- Ende-Zu-Ende-Verschlüsselung (Double Ratchet Algorithm, vgl. Signal (Protokollbeschreibung)

- Bedienbarkeit (Usability)

- Client ist Open-Source

- GruppenChats und verschlüsselte Dateiübertragung

CryptoCat

Kinderkrankheiten

Chat und Messenger Protokolle

Vertiefung

Vielen Dank!