Beobachte mich nicht

Sicherer Surfen und Anonymisierung im Internet

https://privatsphaere-leipzig.org/ @privacy_leipzig @CryptoPartyLE

Dozenten: Rainer R. | Tobias R.

Let’s have a party!

- Einführung (Rainer)

- Warum digitale Selbstverteidigung? (Tobias)

- Grenzen digitaler Selbstverteidigung (Rainer)

- Verschlüsselte und Anonyme Netze: SSL/TLS (Tobias)

- Sicherer Surfen: Add-Ons, Tools und Best Practices (Rainer)

- VPNs und Tor (Tobias)

- Tails (Rainer)

- Diskussion

Let’s start a party!

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Monatliches Meetup (Stammtisch) (demnächst: 21. März 2018 19:00 Uhr) siehe Blog, Meetup, Twitter, Facebook

CryptoParty is a decentralized, global initiative to introduce the most basic cryptography programs and the fundamental concepts of their operation to the general public.

Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

CryptoParty Season 1/2018 (Frühjahr/Sommer)

- 14. März 2018 – Sicherer Surfen und Anonymisierung.

- 11. April 2018 – E-Mail-Verschlüsselung.

- 09. Mai 2018 – Messenger & Chats.

- 13. Juni 2018 – Alternative Soziale Netzwerke und Cloud-Systeme.

- 11. Juli 2018 – Datei- und Festplattenverschlüsselung.

- 08. August 2018 – Windows 10 und Security by Isolation.

Weitere Projekte (z. T. in Planung):

- Lesungen für Privatsphäre (z. B. zum Safer Internet Day)

- Filmgespräche mit Themenbezug in der naTo mit Schülern

- CryptoParties für Schüler, Journalisten, Studenten

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- regionale und überregionale Vernetzung sowie Kooperationen

- Podcast zu Datenschutz und Datensicherheit

Digitale Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

Digitale Selbstverteidigung

Was ist digitale Selbstverteidigung?

- Technik der Selbstkultivierung: Vita activa (Hannah Arendt), Technologie des digitalen Selbst (in Anlehnung an Focault)

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Metaphern

Digitale Selbstverteidigung

Technologie des digitalen Selbst (in Anlehnung an Focault)

„Darunter sind gewusste und gewollte Praktiken zu verstehen, mit denen die Menschen nicht nur die Regeln ihres Verhaltens festlegen, sondern sich selber zu transformieren, sich in ihrem besonderen Sein zu modifizieren und aus ihrem Leben ein Werk zu machen suchen, das gewisse ästhetische Werte trägt und gewissen Stilkriterien entspricht.“

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

Habe Mut, dich deines eigenen Verstandes zu bedienen!

Beantwortung der Frage: Was ist Aufklärung?

→ Selbstbestimmung erfordert Wissen und Erfahrung.

Risiko: Überforderung des Individuums

Digitale Selbstverteidigung

Digitale Selbstverteidigung als Aufklärungsmodell

»Der Dataismus tritt mit der Emphase einer zweiten Aufklärung auf. […] Der Imperativ der zweiten Aufklärung lautet: Alles muss Daten und Information werden.[…] Der Dataismus führt zu einem digitalen Totalitarismus.Notwendig ist daher eine dritte Aufklärung, die uns darüber aufklärt, daß die digitale Aufklärung in Knechtschaft umschlägt.«

Digitale Selbstverteidigung

Prinzipien nach Bruce Schneier (Data vs Goliath)

- Überwachung vermeiden

- Überwachung blockieren

- Überwachung verfälschen

- Überwachungssysteme lahmlegen (selten legal)

Digitale Selbstverteidigung

Prinzipien und Praxisformen

| Prinzip | Praxisformen |

|---|---|

| Überwachung vermeiden | Selbstdatenschutz |

| Überwachung blockieren | Selbstdatenschutz, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

| Überwachung verfälschen | Verschleierung, Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung |

Aspekte der Privatheit

Privatheit: Nutzen und Risiken

Motive/Anlass für Digitale Selbstverteidigung

Staatliche Überwachung und Datensammelei (Beispiel)

Motive/Anlass für Digitale Selbstverteidigung

Datensammlungen Privater Firmen (Beispiele)

- Google z. B. aus Suche, E-Mail, Webanalyse … für zielgenaue Werbung

- Facebook für soziale Beziehungen und Netzwerke

- amazon für Kaufverhalten und -vorlieben oder Leseverhalten (Kindle)

Motive/Anlass für Digitale Selbstverteidigung

Berufsgeheimnisträger (Gesellschaft und Geheimnis)

- Journalisten: Quellenschutz, Schutz der Recherche, ›Undercover‹

- Seelsorger: Beichtgeheimnis

- Ärzte: Schweigepflicht

Motive/Anlass für Digitale Selbstverteidigung

Weitere Beispiele (Gesellschaft und Geheimnis)

- Arbeit mit Minderheiten/Marginalisierten: Schutzbedürfnis vor willkürlicher Repression (Geflüchtete, Arbeitssuchende, Sexualität/Gender, Menschen mit Behinderung, Kranke)

- Angestelle: Datenschutzanforderungen, Schutz von Geschäftsgeheimnissen

Herausforderungen

Analyseverfahren und Auswertung

- BigData zur Profilbildung und Analyse auf der Grundlage massiver Datensammlungen

- BigData als Geschäftsmodell

- Public-Private-Partnership (Indifferenz)

Herausforderungen

Big Data als Überwachungskapitalismus

- beschreibt BigData als neue Form des Informationskapitalismus

- kommerzialisiert und verwertet werden soll jede Äußerung des täglichen Lebens (everydayness)

- als neue Ware(nfiktion) steigt Verhalten auf (Verhalten symbolisiert Bewusstsein am Markt)

Herausforderungen

Überwachungskapitalismus als Risiko

- Marktkontrolle durch (vermeintliche) Verhaltenskontrolle (Nudging, Microtargeting)

- Tendenz des Totalen und Schaffung von Monopolen (Machtasymmetrien)

Herausforderungen

»Von Überwachungskapitalisten zu verlangen, sie sollten die Privatsphäre achten oder der kommerziellen Überwachung im Internet ein Ende setzen, wäre so, als hätte man Henry Ford dazu aufgefordert, jedes T-Modell von Hand zu fertigen.«

Herausforderungen

CryptoWars 2.0/3.0

- Justice Department Seeks to Force Apple to Extract Data From About 12 Other iPhones

- Crypto Wars 3.0: Thüringens Verfassungsschutzchef fordert Hintertüren in Krypto-Messengern

- Hillary Clinton wants “Manhattan-like project” to break encryption

- Crypto Wars Part II - The Empires Strike Back

- Crypto Wars 3.0: EU-Rat diskutiert Schlüsselhinterlegung

- CCC fordert Ausstieg aus unverschlüsselter Kommunikation

- The second “Crypto War” and the future of the internet

- Cryptowar: Verfassungsschutz fordert ein Ende der „kryptierten Kommunikation“

- Obama will Verschlüsselung aufweichen

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

- Digitalisierung als Kulturwandel → Nutzungsänderungen

- Überwachung und Manipulation als Machttechniken (min. seit der Disziplinargesellschaft)

- Welche Gesellschaft streben wir an? (Panoptikum, Banoptikum, Synoptikum)

BigPicture: gesellschaftliche Transformation

Überwachung, Disziplin und Kontrolle (Focault/Deleuze/Han)

BigPicture: gesellschaftliche Transformation

Digitale Selbstverteidigung und Digitalisierung

»Wenn Big Data Zugang zum unbewussten Reich unserer Handlungen und Neigungen böte, so wäre eine Psychopolitik denkbar, die tief in unsere Psyche eingreifen und sie ausbeuten würde.«

Weitere praktische Möglichkeiten

- Daten-Hygiene einüben: immer wieder CryptoParties besuchen und weiterempfehlen

- mit Freunden und Familie über Digitalisierung und Privatsphäre diskutieren

- sich bei Apps und Sozialen Diensten über deren Datensammlung informieren, ggf. Alternativen verwenden

Aktiv werden

Mitmachen!

- Mitstreiter*Innen und Unterstützer*Innen im Bündnis sind herzlich willkommen!

- Spenden für OpenSource-Projekte (z. B. GnuPG, Linux, Mozilla, etc.)

Literatur- und TV-Empfehlungen

Fazit

Wendet sich gegen Massenüberwachung

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Schief gegangen

Beispiele von Sicherheitsbrüchen

Grenzen ausloten

Risikoanalyse an Hand von Bedrohungsmodellen

Bedrohungsmodelle:

- beschreiben Möglichkeiten von Angriffen und decken Verhaltensweisen oder Übertragungswege und -formen auf, die mit Risiken verbunden sein können

- helfen Grenzen und Möglichkeiten von technischen Lösungen wie Ende-zu-Ende-Verschlüsselung oder Transportverschlüsselung besser einzuschätzen und eigenes Verhalten anzupassen.

Bedrohungsmodell

Übersicht

Die W-Fragen

Schutzintressen und -rahmen

- Was möchte ich schützen?

- Wie wahrscheinlich ist die Notwendigkeit es schützen zu müssen?

- Vor wem möchte ich es schützen?

- Was sind die Konsequenzen, wenn der Schutz versagt?

- Wie viel Aufwand und Umstände möchte ich in Kauf nehmen und worauf möchte ich verzichten, um es zu schützen?

Schutzgüter

Auswahl

- Passwörter

- Geld

- Dateien (private Fotos, Videos, Dokument, etc.)

- Chats, Unterhaltungen, Korrespondenzen

- Metadaten

- private Geheimnisse, Betriebsgeheimnisse

Angreifer

Beispiele

- Nachrichtendienste mittels Massenüberwachung (NSA, GCHQ, BND)

- (neugierige) Kolleg*Innen, Nachbar*Innen, Eltern, Schulkamerad*Innen usw.

- (neugierige) Sicherheitsbehörden (BKA, Verfassungsschutz, Polizei)

- Diebe, kriminelle Elemente

- Unternehmen die Dienste anbieten um Profilbildung für Werbeeinnahmen zu betreiben

Folgen bei Schutzversagen

Beispiele

- Identitätsdiebstahl: Hacker/Script-Kiddie übernimmt Facebook-Account

- Autonomieverlust:

- Werbeanbieter liest und analysiert meine Daten

- Anbieter filtert oder liest Tweets, Facebook-Nachrichten, E-Books etc.

- Übernahme/Verlust des Geräts: Smartphone, Laptop, Tablet, E-Book-Reader

- Datenverlust: Messenger-App, welche es erlaubt übermittelte Bildnachrichten abzugreifen

Angriffspotentiale

Beispiele

- physischer Gerätezugriff Familienangehöriger installiert Überwachungssoftware auf meinem Gerät

- Zugriff auf den Transportweg der Daten Angreifer*In könnte das LAN/WLAN ausspionieren

- Phishing/Trojaner, Manipulation des Endpunktes der Kommunikation Angreifer*In könnte eine Website gefälscht haben

- Manipulation des Systems/von Anwendungen Angreifer*In nutzt Sicherheitslücken im System/ Applikationen

Grenzen

Risiken vs. Gegenmaßnahmen

I

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Personenüberwachung | ✘ | Passwortdiebstahl und Identitätsdiebstahl | Ein Passwort pro Dienst verwenden

(→ CyptoParty zu Passwörtern) |

| Einbruch in Anbieter-Datenbanken

(Zugänge, Bankdaten, Kreditkarteninformationen) |

✘ |

Risiken vs. Gegenmaßnahmen

II

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Viren | neue Dateien direkt scannen, Virenscanner (bedingt) |

| Würmer | keine unbekannten E-Mail-Anhänge öffnen, Virenscanner (bedingt) |

| Trojaner (z. B. Ransomware, Keylogger, Videoüberwachung) | Backups; Kamera abkleben; Virenscanner (bedingt) |

Exkurs: Virenscanner

- Cloud-basierte Virenscanner-Engine: unsere Empfehlung → vermeiden

- Sicherheitslücken/Exploits

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Tracking und Transportverschlüsselung

Risiken und Riskiopotentiale

- Digitaler Schatten, Tracking-Methoden, Profilbildung und Differenzierte Privatheit

- Sicherheit auf wackligen Beinen? – Von HTTP zu HTTPS (SSL/TLS)

- Gegenmaßnahmen

Mein digitaler Schatten

What is a Digital Shadow from Tactical Technology Collective on Vimeo.

HTTP

Was beim Surfen passiert (I)

HTTP

Was beim Surfen passiert (II)

htty

The HTTP TTY

Web Tracking I

Web Analytics

- Ziel: Quantitative Datenerfassung

- Erwartung: Rückschlüsse auf Werbeerfolge ziehen können

- Seiteneffekte

- Nutzer wird über eine längere Zeit identifizierbar

- Profilbildung und Analyse über mehrere Profile

- Relationen, Vernetzung, Big Data

- Anzahl der erfassten Daten vom genutzten Dienst abhängig

Web Tracking II

Web Analytics

- Anzahl der erfassten Daten vom genutzten Dienst abhängig

- Online-Shops

- Soziale Netzwerke (Walled Gardens)

- Facebook kann uns besser einschätzen als Freunde

- Vorsicht Schattenprofile: Facebook trackt alle, auch mit explizitem Widerspruch (auch wenn Facebook das umdeutet)

- Topic Data von Facebook

- Mobiles Leben: Twitter App trackt Nutzerverhalten: Deaktivieren

- Streaming-Dienste (Achtung! Erlauben z. T. kein VPN, keine Proxies)

Web Tracking III

Web Analytics

Technische Umsetzung:

- Seitenabrufe (werden auf dem WebServer gesammelt)

- Like-Buttons, Tracker JavaScript

- HTTP Cookies

- Flash Cookie (LSO, Super Cookies)

- Verizon’s Perma-Cookie (X-UIDH, HTTP Header Injection)

- Browserfingerprint (Systemumgebung)

- Behavioral Profiling (Tastatur, Mauseingaben)

- Cross Device Tracking (Töne)

- Evercookies

- Differenzierte Privatheit

Trackography

Visualisierung des Trackings von Onlinemedien

You never read alone. Use this tool to explore how the global tracking industry is reading your online behavior.

Do not track

Gegenmaßnahmen gegen Cookies

- Initiative Do not track: Opt-Out-Verfahren

- Gegenmaßname gegen Cookies:

- Cookies deaktivieren (häufig keine Option)

- Browser Addons

- Gegenmaßname gegen Perma-Cookies (X-UIDH):

- ISP wechseln, wenn möglich oder Opt-Out (bei Verizon möglich)

- nur verschlüsselte Verbindungen (SSL/TLS) über VPN, Tor nutzen

Browser Fingerprints

- digitaler Fingerabdruck der eigenen Systemkonfiguration

- Hennig Tillmanns Diplomarbeit: Browser Fingerprinting – Tracking ohne Spuren zu hinterlassen

- Panopticlick

- HTML5 Canvas Fingerprinting

- Kein 100%-tiges Gegenmittel, nicht einmal Tor/Tails

- Erster Schritt: Addons für JavaScript-Blocking

- Für Puristen: Textbrowser wie Lynx verwenden

- How the NSA Attacks Tor/Firefox Users With QUANTUM and FOXACID

Behavioral Profiling (I)

Behavioral Profiling (II)

- Behavioral Profiling: The password you can't change

- The Privacy Risk Of Behavioral Profiling

- Facebook mulls silently tracking users’ cursor movements to see which ads we like best

- Demos von BehavioSec, KeyTrac Demo

- Gegenmaßname: Keyboard Privacy (Chromium/Chrome),

Databroker

»A Data Broker is a business that aggregates information from a variety of sources; processes it to enrich, cleanse or analyze it; and licenses it to other organizations.[…] Data is typically accessed via an application programming interface (API), and frequently involves subscription type contracts. Data typically is not “sold” (i.e., its ownership transferred), but rather it is licensed for particular or limited uses.«

Databroker, Targeting, automatische Auktionen

- führen Daten aus verschiedenen Quellen zusammen und reichern diese an (z. B. zu Profilen)

- verkaufen oder lizenzieren Daten, Profile, Soziale Graphen

- Microtargeting: Passgenaue Botschaften

- Wie automatisierte Auktionen [bald] den Werbemarkt im Netz bestimmen

- Nackt im Netz: Millionen Nutzer ausgespäht

Differenzierte Privatheit

- Versuch mathematische, algorithmische Methoden zur Wahrung von Privatheit zu schaffen

- wird grundsätzlich durch das Hinzufügen von Rauschen versucht zu erreichen (noise)

- Anwendung bestimmter statischer und kryptografischer Verfahren

- wird aktuell in Ansätzen von Google, Microsoft und Apple implementiert

- algorithmische Genauigkeit bei Abfragen vs. Privatheit

- wenn Informationen einmal zirkulieren, ist es für jede Maßnahme zu spät

Differenzierte Privatheit

Das (große) Versprechen

“Mit Differential Privacy lassen sich Muster aus großen Datenmengen gewinnen, ohne dabei Rückschlüsse auf einzelne Individuen zu ziehen zu können.”

Differenzierte Privatheit

- Differential Privacy c't 23/2016, S. 28

- Daten sammeln, ohne Daten zu sammeln: Apples Sicherheitslösung „Differential Privacy“ erklärt

- What is Differential Privacy?

- Differential Privacy

- The Algorithmic Foundations of Differential Privacy

- RAPPOR: Randomized Aggregatable Privacy-Preserving Ordinal Response

HTTPS (SSL/TLS)

- HTTPS: Standardverschlüsselung beim Abruf von Websites

- SSL/TLS schützten die Übermittlung der Daten (Transportschicht)

- Komplexes Protokoll, mit zwei Hauptzielen:

- Verschlüsselung (Daten vor anderen verbergen)

- Identifikation (Können sich zwei Kommunikationspartner vertrauen?)

- Zertifikate auf Anbieterseite (Website, WebServer) notwendig (Vertrauensdilemma)

SSL/TLS Protokoll (I)

- Handshake: Server und Client (Browser) vereinbaren Art der Verschlüsselung (Wie wollen wir uns miteinander unterhalten?)

- Server schickt ein Zertifikat und einen Schlüssel

- Client: Beginne zu verschlüsseln

- Server: Beginne zu verschlüsseln

- SSL/TLS-Verschlüsselung etabliert

SSL/TLS Protokoll (II)

SSL/TLS Protokoll (III)

Broken Wing

SSL/TLS & Sicherheit (I)

| Verwundbarkeit | Attacke |

|---|---|

| TLS 1.2 | SLOTH |

| TLS 1.0 (RC4) | Beast |

| SSL 3.0 | POODLE |

| SSL 2.0 | DROWN |

Broken Wing

SSL/TLS & Sicherheit (II)

| Verwundbarkeit | Attacke |

|---|---|

| RSA-Export-Keys | FREAK |

| Downgrading-Attacken | Logjam, SSL-Strip |

| Kompression | CRIME and BREACH attacks |

| Cache-Timining-Attacke/Implementierung | CREAM, Heartbleet |

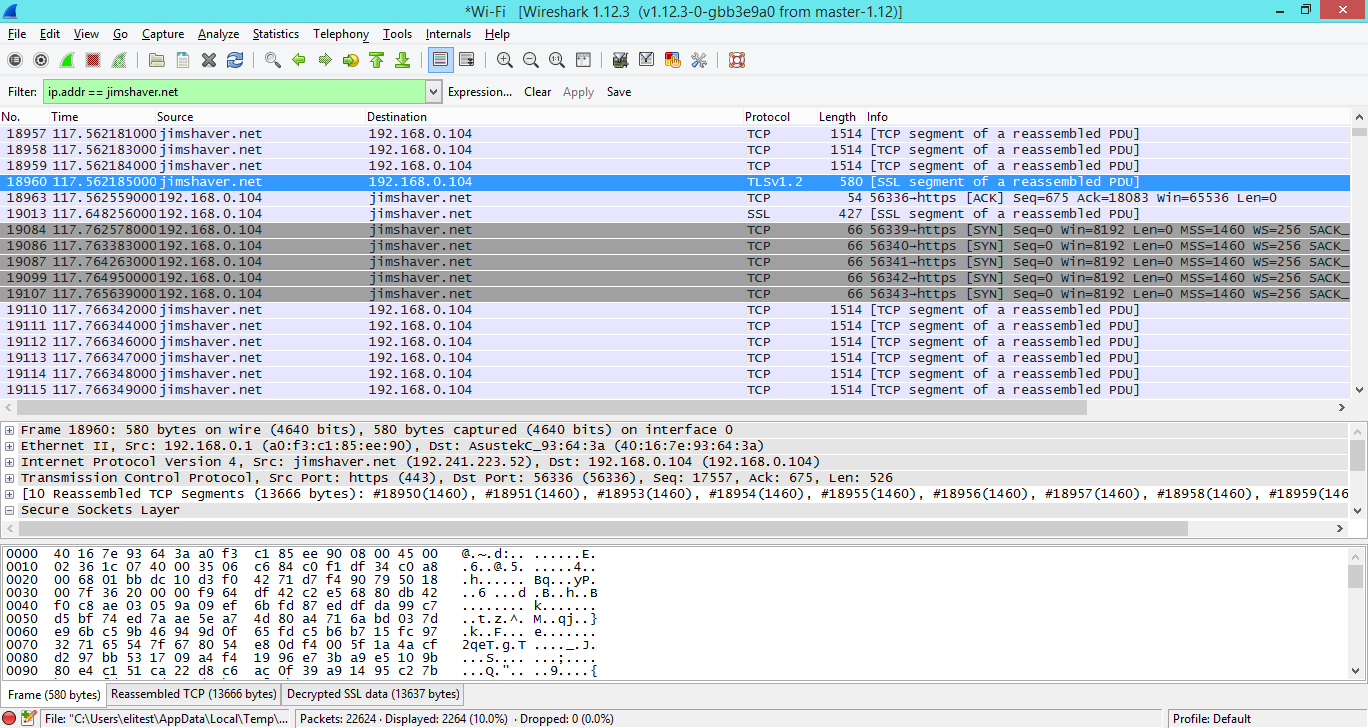

Decrypting TLS Browser Traffic With Wireshark

Broken Wing

SSL/TLS & Sicherheit (IV)

Das Problem mit den Root Zertifikaten

SSL Test

Transportverschlüsselung prüfen

Deploying TLS 1.3: the great, the good and the bad

Improving the encrypted the web, one round-trip at a time

Exkurs: HTTP/2

HTTP Nachfolger

- Kompatibilität zu den Vorgängern

- Verschlüsselung defacto Standard

- Geschwindigkeitssteigerung:

- Header Compression (Vorbild HSTS, Vermeidung von Caching/Timing-Attacken)

- Server Push

- Multiplexing

- Problembehebung(en) von HTTP 1.1

Fazit

Bedrohungsmodell: Tracking/Transportverschlüsselung

Fazit

Gegenmaßnahmen

| Risiko | Gegenmaßnahmen |

|---|---|

| Cookies, Fingerprinting, Behavioral-Profiling | begrenzt: Browser-Einstellungen, vertrauenswürdige Browser-Erweiterungen (Plugins/Extensions) |

| Ultrasound-Cross-Device-Tracking (uXDT) | ? |

| Evercookies | ? |

| SSL-Verwundbarkeiten (Client) | aktuellste Browser verwenden, Betriebssystem aktualisieren |

| SSL-Verwundbarkeiten (Anbieter/Server) | auf HSTS-Wert legen, Seiten mit veralteter Verschlüsselung nicht vertrauen |

Fazit

Gegenmaßnahmen

| Risikopotentiale | Gegenmaßnahmen |

|---|---|

| Profilbildung, Surfhistorie bei Brokern |

|

| Phishing | Selbstdatenschutz (→ never trust anyone), Echtheit von SSL/TLS-Zertifikaten prüfen |

| Identitätsdiebstahl | Transportverschlüsselung (SSL/TLS), sichere Passwörter, Selbstdatenschutz (→ never trust anyone) |

Sicherer Surfen

Add-Ons und Best Practices

Internetnutzung

- Datensparsamkeit

- nur in Ausnahmen echte Daten nutzen

- falsche Mail-Adressen, Weg-Werf-Mail-Adressen nutzen

- verschiedene Dienste = verschiedene Identitäten

- Pre-Payed/anonyme SIMs für mobile Nutzung

- keine Chronik (Privater Modus)/Daten beim Schließen löschen

- never trust anyone

before:use

- Nutzt Firefox!

- Open source, aktiv entwickelt

- viele der vorgestellten Add-Ons nur unter Firefox verfügbar!

Firefox

Grundeinstellungen Allgemein

- Startseite einstellen -> about:blank

- Downloads: entscheiden, wo gespeichert wird

- Anwendungen: Immer alles automatisieren?

Besser: speichern oder wenigstens nachfragen als Voreinstellung - Updates: Bequemlichkeit versus Kontrolle -> Automatik aus

Firefox

Grundeinstellungen Suche

- Suchleiste -> von Adressleiste separieren

- Standardsuchmaschinen -> von Adressleiste separieren

- Kritische Ressource daher: Alternativen nötig

- StartPage

- DuckDuckgo

- MetaGer (deutsche Meta-Suchmaschinen)

- Ein-Klick-Suchmaschinen -> nötig?

Firefox

Grundeinstellungen Browser-Datenschutz

- Formulare & Passworter -> Master-Passwort verwenden (wenn überhaupt) besser: separate Anwendung

- Chronik nach benutzerdefinierten Einstellungen

-> Chronik löschen -> Feineinstellungen vornehmen - Pro/Contra Schutz vor Aktivitätsverfolgung

- Berechtigungen für Websites

- Datenerhebung aus

- Pro/Contra Schutz vor betrügerischen Inhalten

- Zertifikate auf Nachfrage stellen

uMatrix

- sehr mächtig

- blockiert Werbung sowie Tracker-Skripte und -Elemente

- ermöglicht eine sehr feingranulare Einstellung aller Funktionen unter der Oberfläche

- Einstellungen können pro Site gesichert werden

Tor

Was ist Tor (I)

- Anonymisierungs-/Pseudonomisierungsnetzwerk: Darkweb

- wird von einem Netz von Freiwilligen betrieben

Tor

Was ist Tor (II)

- Entwicklung in der Vergangenheit stark durch US-Staatsmittel gefördert → Spenden und privates Engagement

- wird von Aktivst*Innen, Behörden und anderen Netznutzern gleichermaßen verwendet

- Schattenseite: Silkroad, Silkroad 2.0, Silkroad 3.0, usw.

Onion-Routing

Wie Tor funktioniert (I)

Quelle: Are Your Details Secure? In: What the revelations mean for you. www.theguardian.com/

Onion-Routing

Wie Tor funktioniert (II)

Onion-Routing

Wie Tor funktioniert (III)

Onion-Routing

Wie Tor funktioniert (IV)

Exkurs: Hidden-Services

Weitere Infos: Tor. Hidden Service Protocol

Tor Browser-Bundle

Orbot

Tor auf dem Smartphone

Nutzung des Tor-Browser-Bundels

- Vorteile

- keine Konfiguration notwendig

- sichere Verbindung zum Tor Netz

- Update-Benachrichtigung

- Nachteile

- Angriffsziel

- keine Add-Ons installieren (Empfehlung)

Tor als Proxy

(z. B. mit Vidalia)

- Vorteile

- alle Anwendungen über Tor nutzbar (Mails abrufen, Chatten, etc.)

- Nachteile

- Konfigurationsaufwand

- manuelles Updaten

- hohe Systemsicherheit sinnvoll

Tornutzung (I)

Browser und Surfverhalten

- nicht gleichzeitig anonymisiert und nicht-anonymisiert surfen

- Keine Streaming-Dienste verwenden (Tor ohnehin zu ›langsam‹)

- auf JavaScript, Flash, Silverlight, Java verzichten

- auf Cookies verzichten

- persönlichen Dienste aufrufen (Bankkonto, Paypal, Ebay, Amazon, etc.)

- Walled Gardens (Facebook, Twitter, GMail etc.) meiden → Alternativen

- Walled Gardens nur so lange wie nötig verwenden

- nicht permanent eigene Website/Blog aufrufen

- Kein Bit-Torrent verwenden

Tornutzung (II)

Systemvoraussetzungen

- Möglichst auf Windows verzichten

- Entsprechend gut konfiguriertes Linux, besser Tails bzw. Whonix verwenden (Empfehlung)

- Festplattenvollverschlüsselung (bei Nicht-Live-System)

- regelmäßige Updates

- Laptop verwenden (Gerät stets mitführen)

- Google / Bing nicht als Suchmaschine verwenden

Tornutzung (III)

Lokalitäten

- Tor nicht von Zuhause aus anwenden, es sei denn:

- man betreibt einen Relay, Exitnode oder eine Bridge

- der gesamte Netzverkehr wird durch Tor geleitet (Tails, Whonix, Qubes)

- Einwahlorte wechseln (Starbucks, Freifunk-Netze, etc.)

Tornutzung (IV)

pers. Einstellung (Mindset)

- Keine Daten angeben, die Rückschlüsse auf die eigene Identität ermöglichen

- Anonymitätsmodi nicht vermischen

- Pseudonymität: Nutzungsorientierte virtuelle Identitäten erschaffen (verschied. Tails-Sticks)

- Neue Nutzerkonten für die virtuelle Identität verwenden; Pseudonymitäten nicht vermischen

- Extra/Eigene pseudonyme Identitäten (Nutzerkonten) für die Tor-Nutzung anlegen

Tornutzung (V)

Mobilität

- Eigenes Smartphone mit Pre-Paid-Karte nutzen

- Akku entfernen und erst bei Nutzung einlegen/aktivieren

- Tor-Phone nicht in der Nähe des eigenen Zuhause nutzen (Faustregel: min. 16km entfernt)

Zusammmengefasst: Tornutzung

- Anonymität/Pseudonymität ist schwer zu erreichen. Technologie allein genügt nicht.

- in Kombination mit Tails/Whonix empfehlenswert

- mehrere Identitäten (Tails-Sticks nutzen): Identitätsmanagement

- derzeit am besten untersuchtes und ständig weiterentwickeltes Anonymisierungsnetzwerk

- Tor ist auf Spenden/Unterstützer*innen angewiesen

- DoNots lesen

Mythenzerstörung

Wie anyonym kann Tor sein?

- Zahl der Exit-Nodes begrenzt

- Exit-Nodes werden häufig von Marktplatzbetreibern des Darkweb betrieben (Tracking-Risikio)

- kein Schutz gegen aktuelle Tracking-Technologien (uxDT, Fingerprinting, Evercookies)

- verdächtige Tor-Nodes finden: badonions

Ultrasound Tracking

Talking Behind Your Back

On the Privacy & Security of the Ultrasound Tracking Ecosystem

Tornutzung, Fazit

Weitere Informationen

- If you still trust Tor to keep you safe, you’re out of your damn mind

- Sammlung wissenschaftlicher Arbeiten zur Anonymsierung

- Linksammlung zum iX Artikel Entzaubert. Grenzen der Anonymität im Darknet (7/2017)

- Hacker OPSEC

- How to access the Darknet. The safe way.

- Anonymes Surfen: Forschern gelingt Enttarnung vieler Tor-Nutzer

Tornutzung, Fazit

Weitere Informationen

- Want Tor to really work?

- Rise of Darknet Stokes Fear of The Insider

- Tor best practices

- Best practices for Tor use, in light of released NSA slides

- »One cell is enough to break Tor's anonymity«

- Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries (PDF)

- On the Effectiveness of Traffic Analysis Against Anonymity Networks Using Flow Records (PDF)

VPN

Personal Virtual Private Network (VPN)

VPN

Personal Virtual Network

- Verschlüsselte Verbindung zwischen VPN-Anbieter und VPN-Nutzer

- außerhalb keine Relation zum Nutzer herstellbar (→ Tor-Exit-Node)

- hoher Datendurchsatz: Streaming möglich

- Zentrale Dienste und Social-Media-Anbieter weiterhin ein Problem (Walled Gardens)

- Kosten: ab ca. 10 € im Monat

Auswahlkriterien (I)

Wie wähle ich einen Personal-VPN-Provider aus?

| Protokoll | Empfehlung |

|---|---|

| IKEv2 (IPSec) | ? (min. AES 256 verwenden!) |

| OpenVPN | ✔ (min. AES 256 verwenden!) |

| Wireguard | ✔ (6-bit ChaCha20, 128-bit Poly1305) |

| L2TPv3 | ? (nur mit IPsec) |

| propritäres SSL-VPN | ✘ |

| PPTP | ✘ |

| SSTP | ✘ (SSL 3.0) |

| MS-CHAPv2 | ✘ (Authentifizierungsprotokoll, bitte vermeiden) |

Auswahlkriterien (II)

Wie wähle ich einen VPN-Provider aus?

- Wie vertrauenswürdig ist der Anbieter?

- In welchen Land/Staat ist der Anbieter ansässig?

- Wie zuverlässig ist der Support?

- Wie transparent ist der Anbieter? Werden Zugriffe protokolliert? (Logs)

- Welche Zahlungsmöglichkeiten habe? z. B. ›anonyme‹ (bitcoin, UKESH)

- EFF: Choosing the VPN That's Right for You

Auswahlkriterien (III)

Wirklich besser als Tor?

Wireguard

- modernes, quelloffennes, freies (GPLv2) und schnelle VPN-Softwarepaket

- kein TLS/SSL: Einsatz des Noise-Prococol-Frameworks

- ChaCha20/Poly1305 (RFC7539's AEAD), Curve25519 (ECDH-Schlüsselaustausch), >BLAKE2s (Hashing, RFC7693), HKDF (Schlüsselableitung nach RFC5869)

- Personal VPN: nur bei wenigen Anbietern möglich

Personal VPNs, Fazit

VPNs are good, but their weakness is the single point of failure: hack or subpoena that one point to see everything. https://t.co/iUxkbJsoK2

— Edward Snowden (@Snowden) 30. Dezember 2015

Personal VPNs, Fazit

- Vertrauen/Privatsphäre als Ware (kapitalisiert)

- CryptoWars: NSA betreibt hohen Aufwand um in VPN-Netze einzubrechen

- Kompromiss: Anonymität vs. Nutzbarkeit

- immer mit HTTP (SSL/TLS) nutzen (vgl. Tor): Perfect Forward Secrecy

- RiseUp VPN Alternative? → Warrant Canary verstummt

- VPN Vergleich (ARD Ratgeber Internet)

- VPN Anbeiter Vergleich Test

- OpenVPN Client UI:

- Anoymisierungstandem: Tor/Tails + VPN

Mythenzerstörung

Personal VPNs

- Single-Point-Of-Failure und Vertrauen (Nur ein Proxy)

- Versprechen keine Protokolldateien (Logs) anzulegen, kann nicht überprüft werden

- kein Effekt auf moderne Tracking-Verfahren (xUDT, Evercookies, Fingerprinting)

- schwarze Schafe

- Fazit: Besser nicht nutzen!

- Alternativen: selber hosten; Proxy-Chains (aufwendig, erfordert Expertenwissen)

- Live-System, auf USB-Stick zusätzlich mit Persistant-Mode (verschlüsselter Langzeitspeicher) möglich

- startbar von DVD oder USB-Stick

- basiert auf Debian

- nur noch für 64-bit Systeme

- kommt mit so gut wie allen Programmen die man zum digitalen Leben braucht

- nutzt von Haus aus das TOR-Netzwerk für Internetzugang für alle Applicationen

Warum Tails nutzen?

- sehr einfache und vergleichsweise sichere Anonymisierung des ganzen Internetverkehrs

- nutzbar auf Fremdrechnern ohne dort Spuren zu hinterlassen

- im Persistant-Mode mit verschlüsseltem Langzeitspeicher verschiedene Identitäten verwaltbar (je eine pro Stick für saubere Trennung)

Kurzanleitung

- Download

- GPG-Signatur prüfen/Hashsumme prüfen (Programm für Windows)

- Aktuelles lesen, hier besonders die Known issues

- temporäres Tails auf Stick installieren oder auf DVD brennen (Live-System)

- für die normale Nutzung nochmal auf einen zweiten USB-Stick/SD-Card installieren (aus dem laufenden TAILS)

Achtung: Nicht alle Rechner können von jedem Medium booten!

3 Years After Snowden: Is Germany fighting State Surveillance?

A Closer Look at the Political Reactions to Mass Surveillance in Germany

A Closer Look at the Political Reactions to Mass Surveillance in Germany

Vielen Dank für Ihre Aufmerksamkeit!