Nichts zu verbergen?

Privatsphäre schützen im Digitalen Zeitalter

Kritische Einführungswochen

20. Oktober 2020

Wer sind wir?

Das Bündnis Privatsphäre Leipzig e. V. ist eine überparteiliche Bürgerinitiative mit dem Ziel, Überwachung, Rechtsstaatlichkeit und Demokratie in einem breiten öffentlichen Diskurs zu thematisieren.

Wie wir das machen:

- CryptoParties

sowohl öffentliche, als auch speziell für Schüler*innen, Journalist*innen, Jurist*innen, Student*innen - Lesungen für Privatsphäre (bspw. zum Safer Internet Day)

- Teilnahme an den Kritischen Einführungswochen (KEW) an der Uni Leipzig

- Teilnahme an Podiumsdiskussionen, Interviewprojekten

- Podcast zu Datenschutz und Datensicherheit

Eine CryptoParty bezeichnet ein Treffen von Menschen mit dem Ziel, sich gegenseitig grundlegende Verschlüsselungs- und Verschleierungstechniken beizubringen.

CryptoPartys sind öffentlich und unkommerziell, mit dem Fokus auf Open-Source-Software.

→ Wir verstehen Cyptoparties als Vermittlung von Wissen zur „Digitale Selbstverteidigung“.

Fahrplan

- Einführung

- Grenzen von Verschlüsselung und IT-Sicherheitssystemen

- Sicherer Surfen

(Alternativen zu Google, Tracking, Transportverschlüsselung) - Crypto-Messenger (für Smartphones)

Privacy

Was ist Privatsphäre?

Nichtöffentlicher Bereich, in dem ein Mensch unbehelligt von äußeren Einflüssen sein Recht auf freie Entfaltung der Persönlichkeit wahrnimmt.

↓

Hier kann ich

denken,

tun und

lassen,

was ich möchte!

Was gefährdet

unsere Privatsphäre?

technische Neuerung bieten eine Menge Komfort:

-

Alltagserleichterungen

von Navigation bis hin zu SmartHome -

Fortschritte in der Arbeitswelt

Automatisierung, nächste große Revolution? -

informationelle Emanzipation

Allumfängliches Wissen stets und immer verfügbar,

Limit nun nicht mehr Zugang sondern Kapazität/Zeit

Was gefährdet

unsere Privatsphäre?

technische Neuerung bieten eine Menge Komfort,

aber auch...

- Internetüberwachung

(E-Mails, Chatsverläufe, soziale Netzwerke, Verbindungsdaten, Browserprofile) - Bewegungsprofile

(Mobilfunkortung - Netzwerk/GPS/WLAN, RFID-Chips, Gesichtserkennungssysteme) - biometrische Datenbanken

(Fingerabdruck, Iris-Scans, Gesichtsmerkmale)

Motive für Überwachung

Datensammlungen durch

a) staatliche Akteure

- Aufrechterhaltung von gesellschaftlicher Ordnung

- Potential, leicht zu missbrauchen

b) private Akteure

- erhöhter Komfort durch technische Lösungen

- Gewinnmaximierung durch maximales Targeting

↓

politische und gesellschaftliche Aushandlung erforderlich

Digitale

Selbstverteidigung

»Wenn wir nichts Falsches tun, dann haben wir das Recht, alles in unserer Macht Stehende zu unternehmen, um das traditionelle Gleichgewicht zwischen uns und der lauschenden Macht aufrechtzuerhalten.«

»Privacy under attack: The NSA files revealed new threats to democracy«, Guardian (27. Mai 2014)

Digitale

Selbstverteidigung

Was ist das?

- Metapher: Digitale Hygiene, Datenhygiene

- Versuch des Empowerments: das Recht auf informationelle Selbstbestimmung (= Grundrecht) im digitalen Zeitalter wahrzunehmen

- Aufruf zur Selbstbestimmung durch Teilrestauration gegen den neuen Kontrollverlust von Privatheit

Digitale

Selbstverteidigung

Wie geht das?

a) vermeiden, b) blockieren, c) verfälschen

(Bruce Schneier, Data vs Goliath)

Prinzipien und Praxisformen

- Überwachung vermeiden:

- Selbstdatenschutz

→ was nicht existiert, kann nicht überwacht werden

- Überwachung blockieren:

- Verschlüsselung

(Festplatten~ ,Transport~ , Ende-zu-Ende~ )

→ Postkarte vs Brief im verschlossenen Umschlag

- Verschlüsselung

- Überwachung verfälschen:

- Verschleierung

→ Nadel im Heuhaufen suchen

Wer hat Motive/Anlass

für Digitale Selbstverteidigung?

Berufsgeheimnisträger:

Wer hat Motive/Anlass

für Digitale Selbstverteidigung?

aber auch Verfolgte:

und sonstige Minderheiten

Letztendlich: jeder!

Fazit

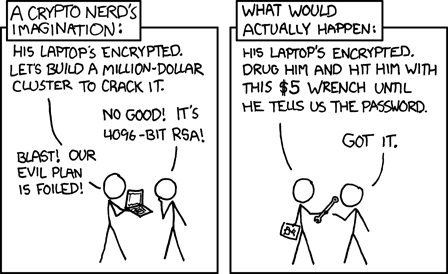

Grenzen digitaler Selbstverteidigung

Verschlüsselung funktioniert. Richtig implementierte, starke Crypto-Systeme sind eines der wenigen Dinge, auf die man sich verlassen kann.

Verschlüsselung

funktioniert

- gute Nachricht weil Verschlüsselung – nahezu immer – Grundlage digitaler Selbstverteidigung ist

- aber:

- richtige Implementierung → setzt deren Überprüfbarkeit voraus → OpenSource

- starke Crypto-Systeme → standardisierte, aktuelle und öffentlich überprüfte Verfahren und Algorithmen

- Also quelloffene, empfohlene Lösungen im eigenen Alltag einsetzen und alles ist gut?

Verschlüsselung umgehen

Bedrohungsmodell

Übersicht

|

|

|

|

||

|

|

|

Fazit

Bedrohungsmodelle als Mittel zur Selbstermächtigung

- Bedrohungsmodelle unterstützen bei der Abwägung von Risiken in Bezug auf Datensicherheit und -schutz

- Bedrohungsmodelle identifizieren schützenswerte Güter (Assets), Angreifer*Innen, Risiken und Angriffspotentiale

- Identifizierte Bedrohungen können besser eingeschätzt werden (Entscheidung für oder gegen Maßnahmen)

- Rationalisierung: Kosten-Nutzen-Abwägung (zu einem bestimmten Grad)

Was tun?

I

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Personenüberwachung | ✘ | Passwortdiebstahl und Identitätsdiebstahl | Ein Passwort pro Dienst verwenden

(→ CyptoParty zu Passwörtern) |

| Einbruch in Anbieter-Datenbanken

(Zugänge, Bankdaten, Kreditkarteninformationen) |

✘ |

Was tun?

II

| Risiken | Gegenmaßnahmen (Empfehlung) |

|---|---|

| Viren | neue Dateien direkt scannen, Virenscanner (bedingt), Cloud-basierte Virenscanner vermeiden |

| Würmer | keine unbekannten E-Mail-Anhänge öffnen, Virenscanner (bedingt) |

| Trojaner (z. B. Ransomware, Keylogger, Videoüberwachung) | Backups; Kamera abkleben; Virenscanner (bedingt) |

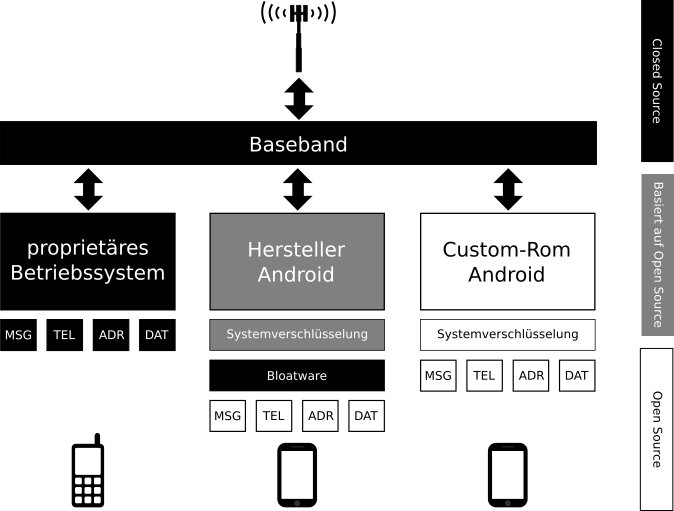

Exkurs – Smartphones

Datensicherheit und -schutz

Tracking und Transportverschlüsselung

Risiken und Riskiopotentiale

- Motivation und Angriffgriffszenarien

- Transportverschlüsselung

- Tracking

- Gegenmaßnahmen

Motiviation

- Wer: Fimen, Organisationen, Werbetreibende, Staaten, "Hacker", ...

- Daten über Zielgruppen = 💰 ➡ Databroker

- Informationsvorteil

- Erpressung

- (Identitäts-)Diebstahl

- Betrug

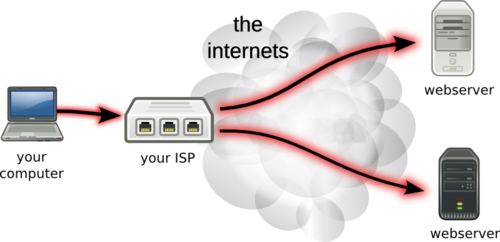

Was beim Surfen passiert

Namensauflösung

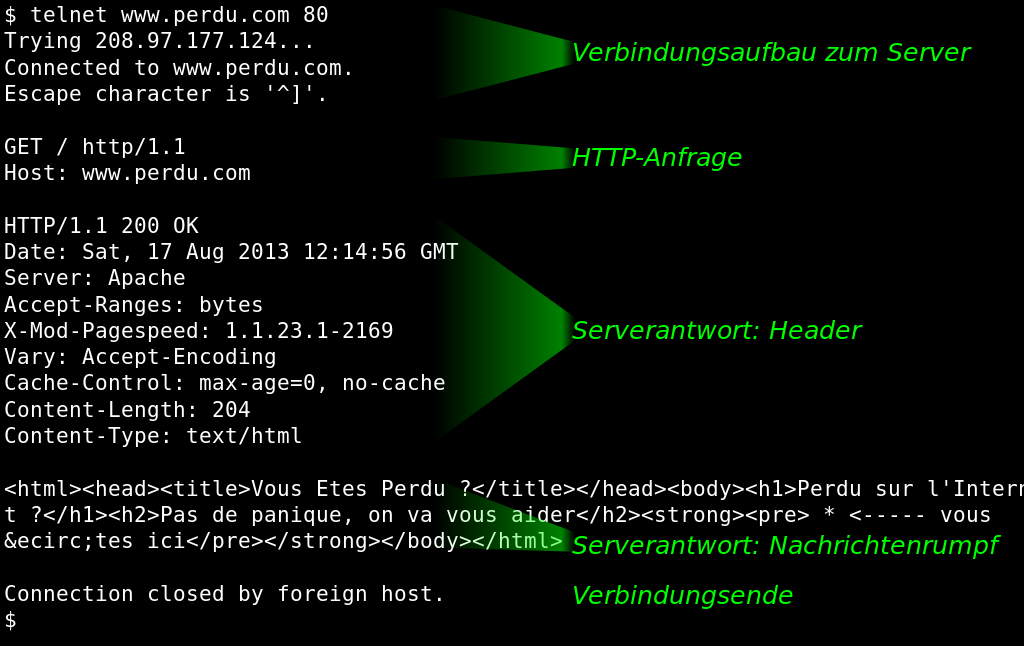

Was beim Surfen passiert

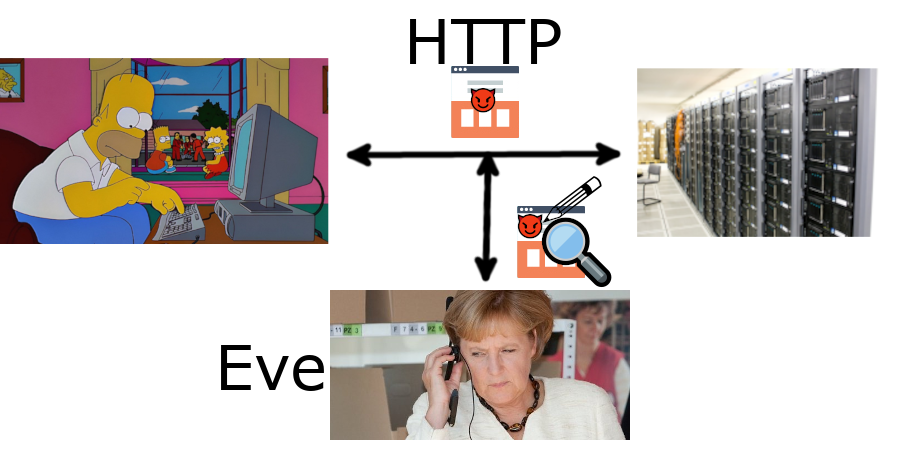

HTTP

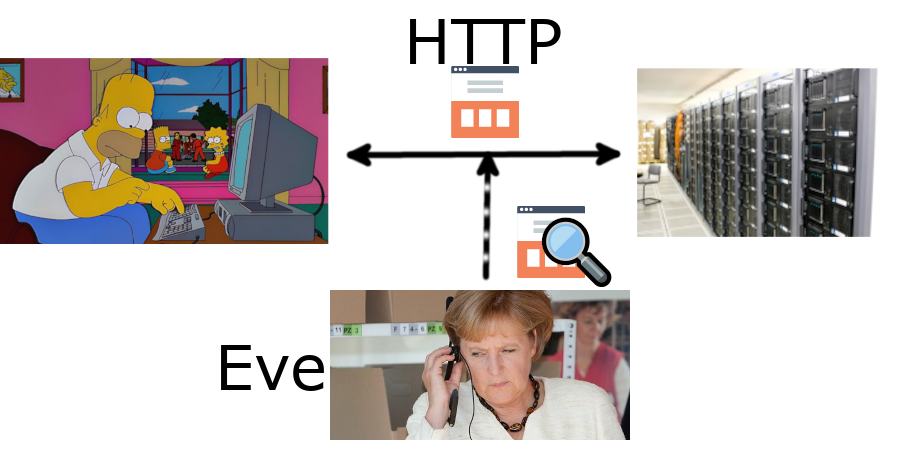

Was beim Surfen passiert

HTTP

Szenario 1:

Eavesdropping/Lauschen

Szenario 1:

Eavesdropping/Lauschen

Szenario 2:

Datenmanipulation

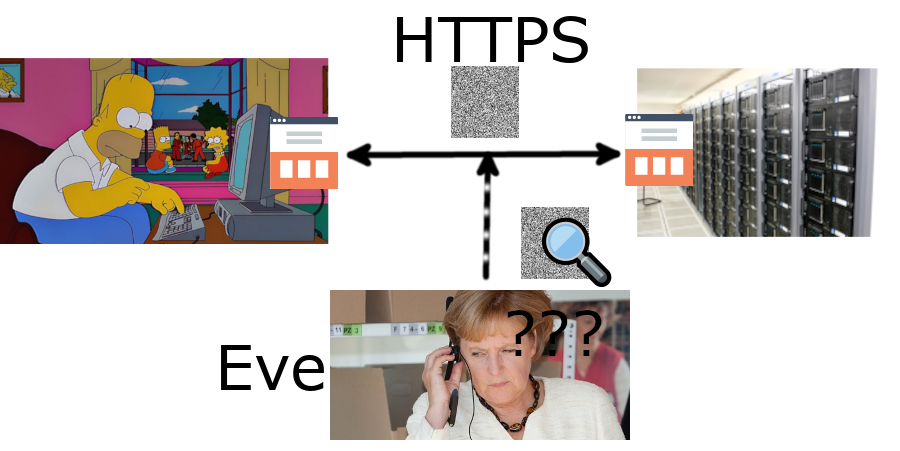

Lösung: Verschlüsselung

Transportverschlüsselung

HTTPS (HTTP + SSL/TLS)

- HTTPS: Standardverschlüsselung beim Abruf von Websites 🔒

- SSL/TLS schützten die Übermittlung der Daten (Transportschicht)

- Komplexes Protokoll, mit zwei Hauptzielen:

- Verschlüsselung

- Kein Mitlesen von Daten

- Kein Verändern von Daten

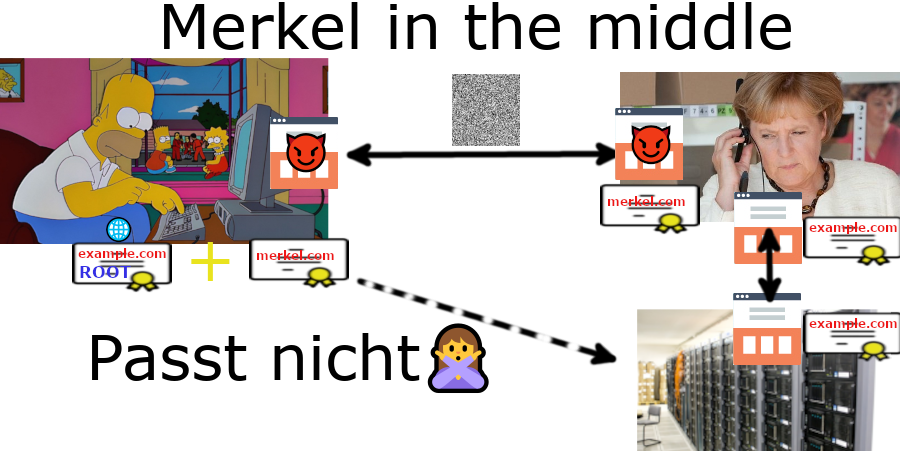

- Identifikation (Können sich zwei Kommunikationspartner vertrauen?)

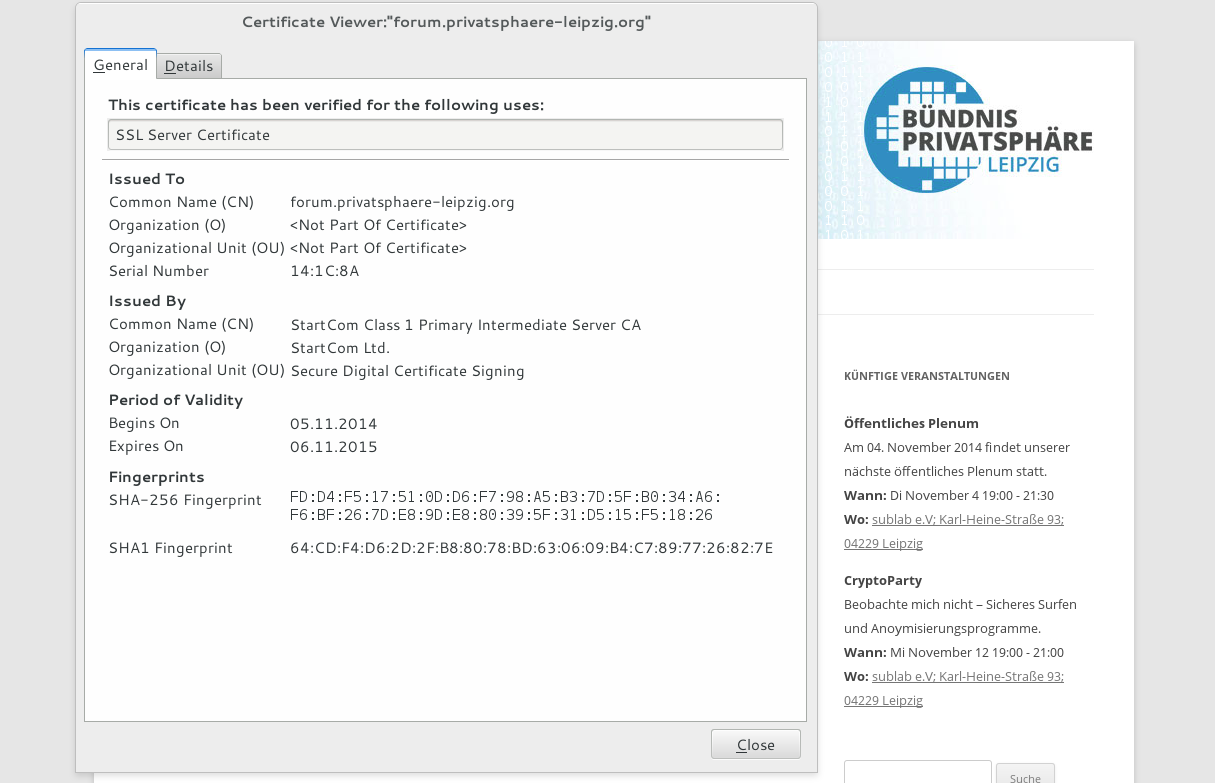

- Zertifikate auf Anbieterseite (Website, WebServer) notwendig (Vertrauensdilemma)

Zertifikate bei HTTPS

Idenditätsschutz durch Zertifikate

Transportverschlüsselung

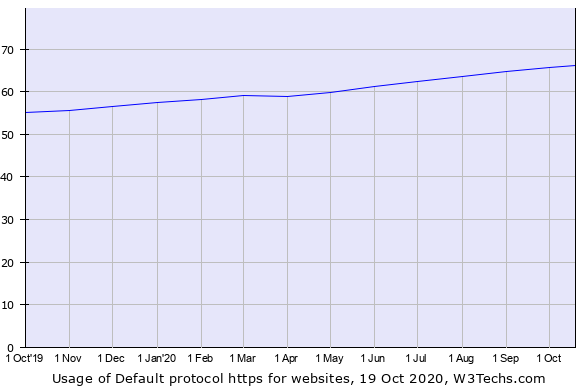

HTTPS Verbreitung

- https is used by 66.3% of all the websites

- Transportverschlüsselung mittlerweile Standard

- meisten Browser warnen vor unverschlüsselten Websites

- free security 🥳

Szenario 3: Tracking

Web Tracking I

Web Analytics

- Ziel: Quantitative Datenerfassung

- Erwartung: Rückschlüsse auf Werbeerfolge ziehen können

- Seiteneffekte

- Nutzer wird über eine längere Zeit identifizierbar

- Profilbildung und Analyse über mehrere Profile

- Relationen, Vernetzung, Big Data

- Tracking erfolgt über verschiedene Anwendungen

- Suche nach Tierheim → Katzenspielzeugwerbung

Web Tracking II

Web Analytics

- Anzahl der erfassten Daten vom genutzten Dienst abhängig

- Online-Shops

- Soziale Netzwerke (Walled Gardens)

- Facebook kann uns besser einschätzen als Freunde

- Vorsicht Schattenprofile: Facebook trackt alle, auch mit explizitem Widerspruch (auch wenn Facebook das umdeutet)

- Topic Data von Facebook

- Mobiles Leben: Twitter App trackt Nutzerverhalten: Deaktivieren

- Streaming-Dienste (Achtung! Erlauben z. T. kein VPN, keine Proxies)

Web Tracking III

Web Analytics

Technische Umsetzung:

- Seitenabrufe (werden auf dem WebServer gesammelt)

- Like-Buttons, Tracker JavaScript

- HTTP Cookies

- Flash Cookie (LSO, Super Cookies)

- Verizon’s Perma-Cookie (X-UIDH, HTTP Header Injection)

- Browserfingerprint (Systemumgebung)

- Behavioral Profiling (Tastatur, Mauseingaben)

- Cross Device Tracking (Töne)

- Evercookies

Trackography

Visualisierung des Trackings von Onlinemedien

You never read alone. Use this tool to explore how the global tracking industry is reading your online behavior.

Do not track

Gegenmaßnahmen gegen Cookies

- Initiative Do not track: Opt-Out-Verfahren

- Gegenmaßname gegen Cookies:

- Cookies deaktivieren (häufig keine Option)

- Browser Addons z.B. Privacy Badger

- Gegenmaßname gegen Perma-Cookies (X-UIDH):

- ISP wechseln, wenn möglich oder Opt-Out (bei Verizon möglich)

- nur verschlüsselte Verbindungen (SSL/TLS) über VPN, Tor nutzen

Browser Fingerprints

- digitaler Fingerabdruck der eigenen Systemkonfiguration

- Hennig Tillmanns Diplomarbeit: Browser Fingerprinting – Tracking ohne Spuren zu hinterlassen

- Panopticlick

- HTML5 Canvas Fingerprinting

- Kein 100%-tiges Gegenmittel, nicht einmal Tor/Tails

- Erster Schritt: Addons für JavaScript-Blocking

- Für Puristen: Textbrowser wie Lynx verwenden

- How the NSA Attacks Tor/Firefox Users With QUANTUM and FOXACID

Behavioral Profiling (I)

Behavioral Profiling (II)

- Behavioral Profiling: The password you can't change

- The Privacy Risk Of Behavioral Profiling

- Facebook mulls silently tracking users’ cursor movements to see which ads we like best

- Demos von BehavioSec, KeyTrac Demo

- Gegenmaßname: Keyboard Privacy (Chromium/Chrome),

Databroker

»A Data Broker is a business that aggregates information from a variety of sources; processes it to enrich, cleanse or analyze it; and licenses it to other organizations.[…] Data is typically accessed via an application programming interface (API), and frequently involves subscription type contracts. Data typically is not “sold” (i.e., its ownership transferred), but rather it is licensed for particular or limited uses.«

Databroker, Targeting,

automatische Auktionen

- führen Daten aus verschiedenen Quellen zusammen und reichern diese an (z. B. zu Profilen)

- verkaufen oder lizenzieren Daten, Profile, Soziale Graphen

- Microtargeting: Passgenaue Botschaften

- Wie automatisierte Auktionen [bald] den Werbemarkt im Netz bestimmen

- Nackt im Netz: Millionen Nutzer ausgespäht

Fazit

Bedrohungsmodell: Tracking/Transportverschlüsselung

Fazit

Gegenmaßnahmen

| Risiko | Gegenmaßnahmen |

|---|---|

| Namensauflösung (DNS) | https://wiki.ipfire.org/dns/public-servers. |

| Cookies, Fingerprinting, Behavioral-Profiling | begrenzt: Browser-Einstellungen, vertrauenswürdige Browser-Erweiterungen (Plugins/Extensions) |

| Ultrasound-Cross-Device-Tracking (uXDT) | ? Anwendungen meiden die uXDT einsetzen |

| Evercookies | ? extrem aggressives blocken |

| SSL/TLS-Verwundbarkeiten (Client) | aktuellste Browser verwenden, Betriebssystem aktualisieren |

Fazit

Gegenmaßnahmen

| Risiko | Gegenmaßnahmen |

|---|---|

| SSL-Verwundbarkeiten (Anbieter/Server) | auf HSTS-Wert legen, Seiten mit veralteter Verschlüsselung nicht vertrauen |

| Profilbildung, Surfhistorie bei Brokern |

|

Fazit

Gegenmaßnahmen

| Risikopotentiale | Gegenmaßnahmen |

|---|---|

| Phishing | Selbstdatenschutz (→ never trust anyone), Echtheit von SSL/TLS-Zertifikaten prüfen |

| Identitätsdiebstahl | Transportverschlüsselung (SSL/TLS), sichere Passwörter, Selbstdatenschutz (→ never trust anyone) |

Allgemein: bestimmte Dienste meiden/ersetzen!

Sicherer Surfen

Browser, Suche und Best Practices

Internetnutzung

- Datensparsamkeit

- nur in Ausnahmen echte Daten nutzen

- falsche Mail-Adressen, Weg-Werf-Mail-Adressen nutzen

- verschiedene Dienste = verschiedene Identitäten

- Pre-Payed/anonyme SIMs für mobile Nutzung

- keine Chronik (Privater Modus)/Daten beim Schließen löschen

- never trust anyone

before:use

- klare Empfehlung: Nutzt Firefox!

- Open source & aktiv entwickelt

- mit vielen Add-Ons anpassbar

- bietet Profile (starten mit LW:\Pfad\Firefox.exe -P)

- detailliert konfigurierbar (about:config)

Firefox

Grundeinstellungen Allgemein

- Downloads: entscheiden, wo gespeichert wird

- Anwendungen: Immer alles automatisieren?

Besser: speichern oder wenigstens nachfragen als Voreinstellung - Updates: Bequemlichkeit versus Kontrolle -> Automatik aus

Firefox

Grundeinstellungen Startseite

- Startseite einstellen -> about:blank

- Tab-Einstellungen anpassen (alles aus) -> minimiert Netzwerkzugriffe

Firefox

Grundeinstellungen Suche

- Suchleiste -> von Adressleiste separieren

- Standardsuchmaschinen -> von Adressleiste separieren

- Suchmaschinen = Kritische Ressource -> Alternativen nötig, z. B.:

- StartPage

- DuckDuckgo

- MetaGer (deutsche Meta-Suchmaschine)

- Ein-Klick-Suchmaschinen -> nötig?

Firefox

Grundeinstellungen Browser-Datenschutz

- Formulare & Passworter -> Master-Passwort verwenden (wenn überhaupt) besser: separate Anwendung

- Chronik nach benutzerdefinierten Einstellungen

-> Chronik löschen -> Feineinstellungen vornehmen - Pro/Contra Schutz vor Aktivitätsverfolgung

- Berechtigungen für Websites

- Datenerhebung aus

- Pro/Contra Schutz vor betrügerischen Inhalten

- Zertifikate auf Nachfrage stellen

uMatrix

- sehr mächtig

- blockiert Werbung sowie Tracker-Skripte und -Elemente

- ermöglicht eine sehr feingranulare Einstellung aller Funktionen unter der Oberfläche

- Einstellungen können pro Site gesichert werden

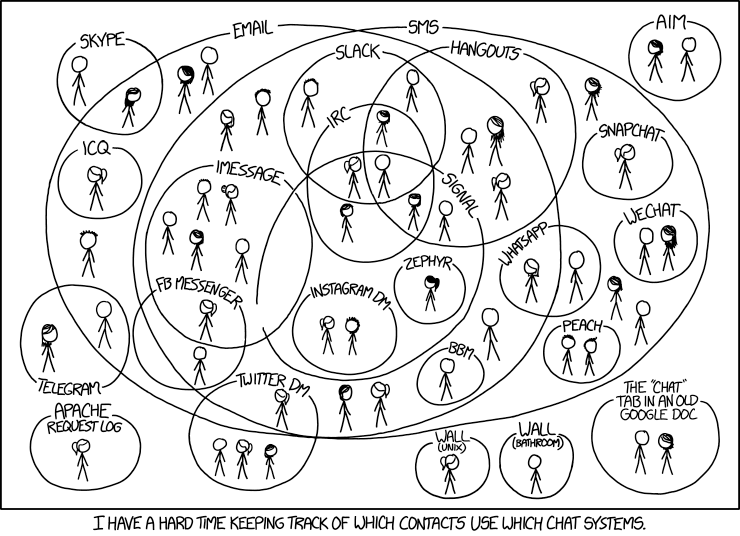

Chat-Apps und Messenger

Kernproblem

Grundkonzepte

Was sollte ein

privater Messenger können?

- Niemand kann lesen, was ich schreibe

- Niemand weiß, mit wem ich kommuniziere

↓

Verschlüsselung

Open Source

Verschlüsselung

- am besten: Ende-zu-Ende-Verschlüsselung

- niemand außer Sender und Empfänger kann die Nachricht lesen (Man-in-the-Middle Angriff unterbunden)

- realisiert durch Perfect Forward Secrecy (PFS)

- späteres Aufdecken oder Brechen von geheimen Nutzerschlüsseln darf es nicht erlauben, früher aufgezeichnete Nachrichten zu entschlüsseln

- neue Schlüssel für jede Nachricht erzeugen

- Problem: Asynchrone Nachrichten

PFS-Problem

- Schlüsselerzeugung ohne Schlüsselaustausch

- erfordert, dass beide Teilnehmer online sind

- erfordert einige Hilfsdaten in beide Richtungen

- die Forderung FS ist strenggenommen unvereinbar mit asynchronen Nachrichten (wie SMS)

OTR-Protokoll

Off-the-Record Messaging

- Borisov/Goldberg/Brewer, 2004:

https://otr.cypherpunks.ca/otr-wpes.pdf

Forderungen an OTR

- Beglaubigung während der Konversation

- Abstreitbarkeit nach der Konversation

- Perfect Forward Secrecy (PFS)

- Alle 3 Features auch in Nachfolgern

(double ratchet, OMEMO, mpOTR)

+ Multi-User und Multi-Device Szenarien abgedeckt

Weiteres Problem:

Privatsphäre freundliche Kontaktfindung

- Problem: Metadaten-Sicherheit vs. Kontaktfindung:

Blogartikel zum Thema vom Signal-Messenger - unvermeidbarer Zielkonflikt zwischen Privatsphäre und Komfort → Kompromisse

- Besonders einfach, aber nicht privatsphäre-freundlich: Whatsapp lädt beim Installieren einfach das komplette Adressbuch zum Server hoch

- gängige Praxis vieler andere Messenger: Hochladen von Telefonnummer oder Emailadresse (oder nur deren Hashes)

- Vertrauen zum Anbieter unabdingbar,

non-profit Organisationen hier eindeutig im Vorteil

Apps für Mobilgeräte I

Use it!

| App | Anmerkung | Yes/No? |

|---|---|---|

| Signal | vollstängig OpenSource und Ende-zu-Ende verschlüsselt, Kontaktfindung per Hash, abhängig von PlayStore/AppStore, Desktop-Version verfügbar, Videos, Gruppen, ... | |

| Element (ex: Riot) |

vollstängig OpenSource, E2E-Verschlüsselung verfügbar, föderiert (Email-like), Chat-Räume | |

| Threema | regelmäßige Sicherheits-Audit (März 2019), noch nicht OpenSource - aber geplant, kostenpflichtig (einmalig), PFS oder E2E | () |

| Wire | teileweise OpenSource, Axolotl-Protokoll, Sitz der Holding nun in USA | () |

Apps für Mobilgeräte II

Don't, just don't.

| App | Anmerkung | Yes/No? |

|---|---|---|

| Ende-zu-Ende-Verschlüsselung aber nicht quelloffen, Kontaktdaten bei Facebook | ||

| Messenger (FB) | E2E-Verschlüsselung opt-in und nicht quelloffen, Kontaktdaten bei Facebook | |

| Telegram | nur quelloffener Client, keine anerkannte und nur optionale E2E-Verschlüsselung | |

| SnapChat Hangouts ... |

keine Verschlüsselung, keine Anonymität alle (Kontakt-) Daten bei Anbieter App protokolliert teilweise Nutzerverhalten |

Fazit

Chats und Messenger

- Übersicht

- Herstellerversprechen sollte man immer kritisch prüfen

und Monetarisierungsmodelle hinterfragen - Apps/Chats sollten offene, von Experten anerkannte Protokolle verwenden und als OpenSource vorliegen

- nur (sicher implementierte) Ende-zu-Ende-Verschlüsselungen bietet angemessenen Schutz

- klare Empfehlung: Signal für iOS & Android

(Übung)

Chats und Messenger

- Signal installieren

- Nachricht schreiben und Schlüssel vergleichen

- Merken, dass es so ziemlich alles kann, was auch WhatsApp kann

Vielen Dank!